Azure Bastion のしくみ

RDP と SSH は、多くの場合リモート IaaS VM に接続するために使用する主な手段ですが、これらの管理ポートをインターネットに公開すると大きなセキュリティ リスクが生じます。 このユニットでは、境界ネットワークのパブリック側に Azure Bastion をデプロイして、これらのプロトコルで安全に接続する方法について説明します。 このユニットでは、次のことについて学習します。

- Azure Bastion のアーキテクチャ。

- Azure Bastion が、ホストされている VM への安全な RDP/SSH 接続を提供する方法。

- 組織で関連性を評価する際に必要な Azure Bastion の要件。

Azure Bastion のアーキテクチャ

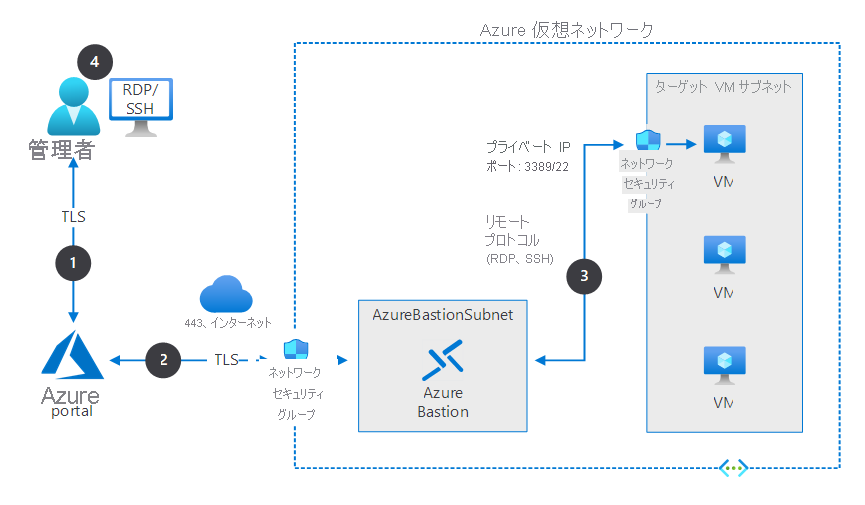

次の図は、一般的な Azure Bastion デプロイのアーキテクチャを示し、エンドツーエンドの接続プロセスについて説明しています。 この図の内容は次のとおりです。

- Azure Bastion は、複数の Azure VM を含む仮想ネットワークにデプロイされます。

- NSG は、仮想ネットワーク内のサブネットを保護します。

- VM サブネットを保護する NSG は、Azure Bastion サブネットからの RDP および SSH トラフィックを許可します。

- Azure Bastion では、Azure portal またはネイティブ クライアント (図には示されていません) からの TCP ポート 443 経由の通信のみがサポートされます。

Note

保護された VM と Azure Bastion ホストは同じ仮想ネットワークに接続されていますが、サブネットは異なります。

Azure Bastion での一般的な接続プロセスは次のとおりです。

- 管理者が、TLS で保護された接続を使用して、HTML5 ブラウザーで Azure portal に接続します。 管理者は、接続先の VM を選択します。

- ポータルが、ターゲット VM をホストしている仮想ネットワークを保護する NSG を介して、セキュリティで保護された接続経由で Azure Bastion に接続します。

- Azure Bastion が、ターゲット VM への接続を開始します。

- 管理者コンソールのブラウザーで、RDP または SSH セッションが開きます。 Azure Bastion が、カスタム パッケージを介してセッション情報をストリームします。 これらのパッケージは TLS によって保護されています。

Azure Bastion を使用すると、パブリック IP で直接 RDP/SSH をインターネットに公開する必要がなくなります。 代わりに、Secure Sockets Layer (SSL) を使用して Azure Bastion に安全に接続し、プライベート IP を使用してターゲット VM に接続します。

使用上の要件

Azure Bastion を介して Azure の IaaS VM に接続しようとする管理者は、次の対象に対する閲覧者ロールが必要です。

- ターゲット VM。

- ターゲット VM 上のプライベート IP とのネットワーク インターフェイス。

- Azure Bastion リソース。

Azure Bastion をデプロイする際には、仮想ネットワーク内またはピアリングされた仮想ネットワーク内の独自のサブネットにデプロイします。

ヒント

サブネットの名前は「AzureBastionSubnet」とする必要があります。

Azure Bastion は仮想ネットワークの NSG によって保護されているため、NSG は次のトラフィック フローをサポートする必要があります。

- 受信:

- Azure Bastion サブネットからターゲット VM サブネットへの RDP および SSH 接続

- インターネットから Azure Bastion のパブリック IP へのポート 443 での TCP アクセス

- Azure ゲートウェイ マネージャーからの、ポート 443 または 4443 での TCP アクセス

- 送信:

- 診断ログをサポートする、Azure プラットフォームからのポート 443 での TCP アクセス

Note

Azure ゲートウェイ マネージャーで、Azure Bastion サービスへのポータル接続が管理されます。