はじめに

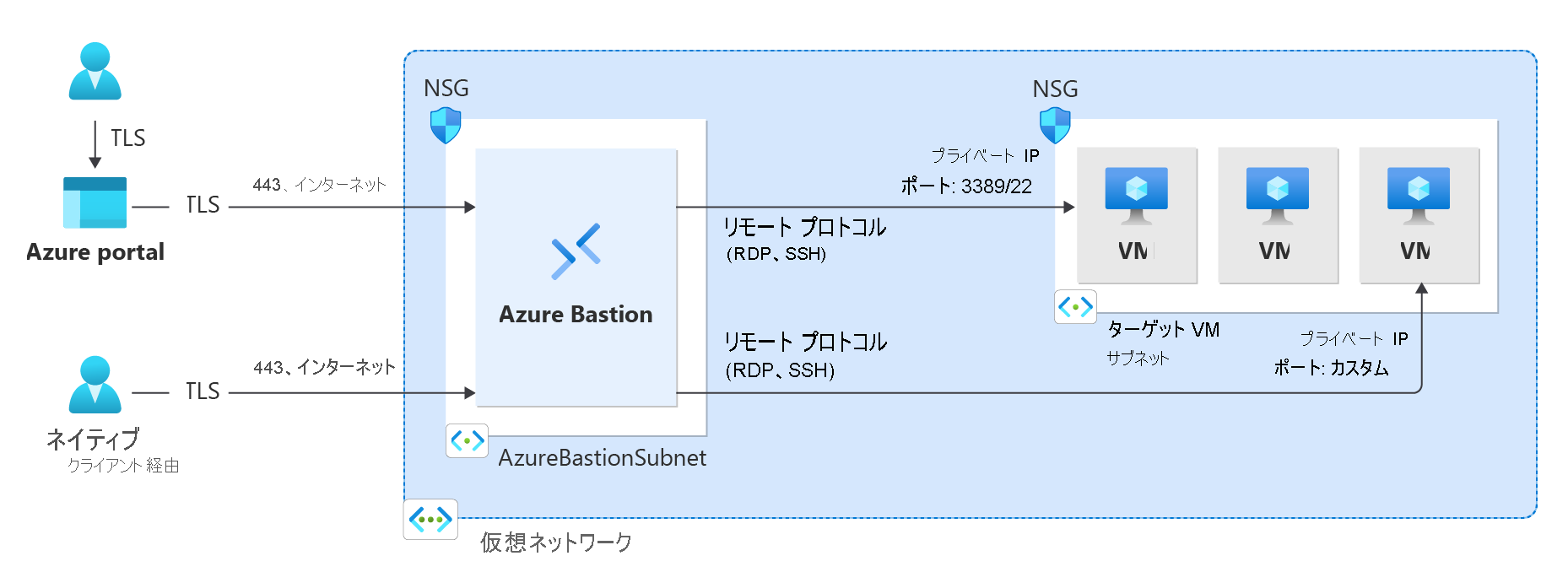

サーバー管理者は、オンプレミスのデータセンターのサーバーをリモートで管理および保守するのが効率的であることを理解しています。 Windows のサービスとしてのインフラストラクチャ (IaaS) 仮想マシン (VM) を Azure にデプロイする場合、管理者はリモート管理のみを利用してクラウドベースのリソースを管理し、維持する必要があります。 では、管理者がこの VM の管理インターフェイスをインターネットに公開することなく、リモートのクラウドベース VM に安全に接続するには、どうすればいいのでしょうか。 Azure Bastion は、リモート管理ポートをインターネットに公開することなく Azure VM に安全に接続する際に使用できるサービスです。

シナリオ例

組織の研究部門をサポートする基幹業務 (LOB) アプリを使用していると仮定します。 従来このアプリは、本社データセンターにあるいくつかの Windows Server コンピューター上で実行されていました。 アプリの管理が必要なときは常に、TCP ポート 3389 経由でリモート デスクトップ プロトコル (RDP) を使用して接続していました。 また、VM の管理には、ポート 22 経由で Secure Shell (SSH) を使用していました。 アプリはプライベート データセンターのコンピューティング リソースでホストされているため、インターネット経由で悪意のあるハッカーにアクセスされるという懸念がありました。 しかし現在、アプリは Azure でホストされている VM で実行されるようになっています。

VM に接続するには、RDP/SSH 接続のために各 VM でパブリック IP アドレスを公開する必要があります。 しかし、プロトコルの潜在的な脆弱性により、この接続の種類は望ましくありません。 解決策として、管理コンソールとターゲット VM の間で仲介機能を果たすジャンプ ボックス VM を使用することができます。 または、Azure Bastion の実装を検討する方法もあります。

学習内容

Azure Bastion を使用してホストされている VM を保護する利点を、次の Azure Bastion のしくみを示しながら学習します。

- RDP ポートと SSH ポートをインターネットに公開する必要がなくなります。

- RDP と SSH のどちらも安全に使用します。

主な目標

このセッションが終了すると、Azure Bastion を使用して、Azure でホストされている VM へのリモート管理セッションをセキュリティで保護する方法がわかるようになります。