Microsoft Teams の条件付きアクセスと多要素認証を構成する

デバイスから Teams システムに接続すると、そのデバイスに存在するアプリと構成が原因で、誤ってセキュリティ ループホールが発生する可能性があります。 このようなループホールを防ぐ方法の 1 つは、デバイスとユーザーをテストするポリシーを設定し、その結果に基づいてアクセス レベルを決定するやりかたです。 このようなアプローチは、Microsoft Teams で条件付きアクセスを使用して実装できます。

条件付きアクセス

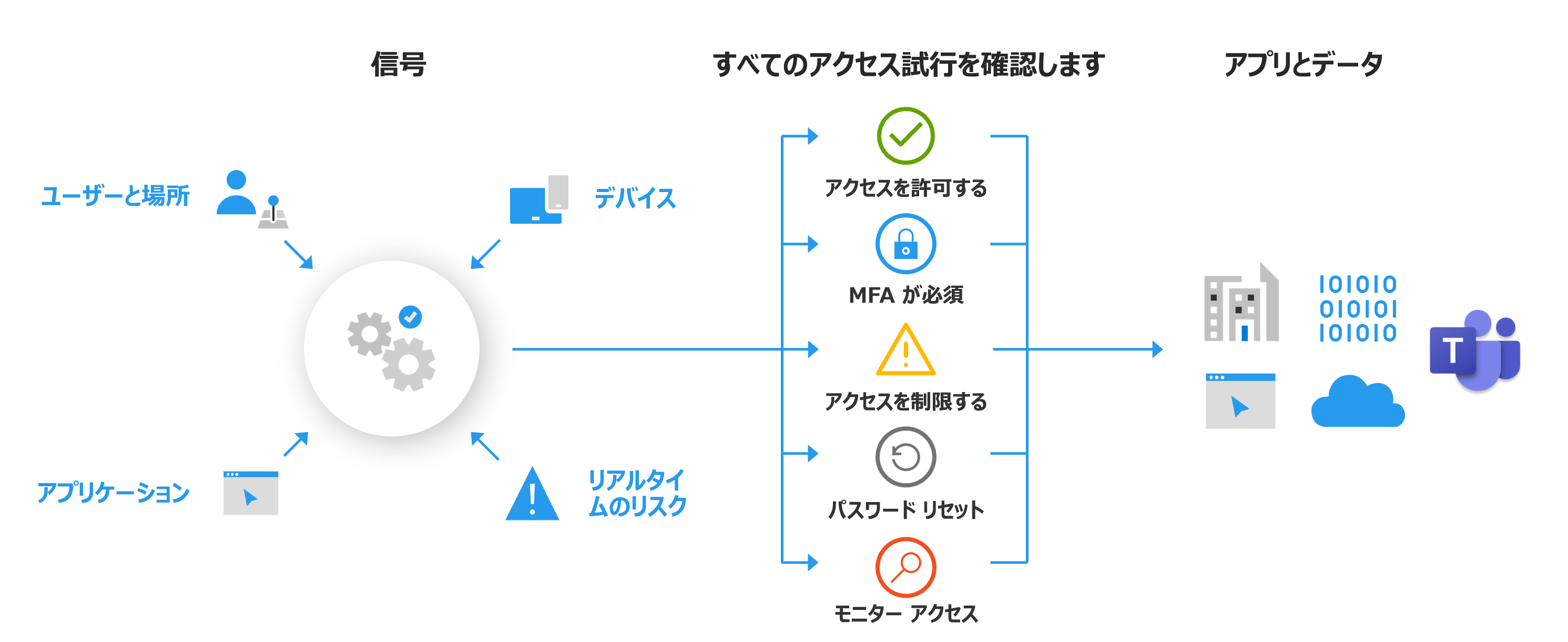

条件付きアクセスとは、Azure Active Directory のセキュリティ機能です。 条件付きアクセスは、複数の信号を使用して、ユーザーまたはデバイスが信頼できるかどうかを判断します。 条件付きアクセス ポリシーを使用して、どのように信頼できるかを判断します。

条件付きアクセス ポリシーは if-then ステートメントであり、セキュリティ担当者が多層防御を提供でき、第 1 要素認証が完了した後に適用されます。 Microsoft Teams は、Azure Active Directory の条件付きアクセス ポリシーのクラウド アプリとして個別にサポートされています。

条件付きアクセス ポリシーは、 割り当て と アクセス制御 の if-then ステートメントで構成されます。 ポリシーの割り当て部分では、条件付きアクセス ポリシーのユーザー、内容、場所を制御します。 ポリシーのアクセス部分は、ポリシーの適用方法を制御します。 割り当てによっては、アクセスを許可、アクセスをブロック したり、1 つ以上の 追加条件 を満たしたアクセス権を付与したりできます。

多要素認証

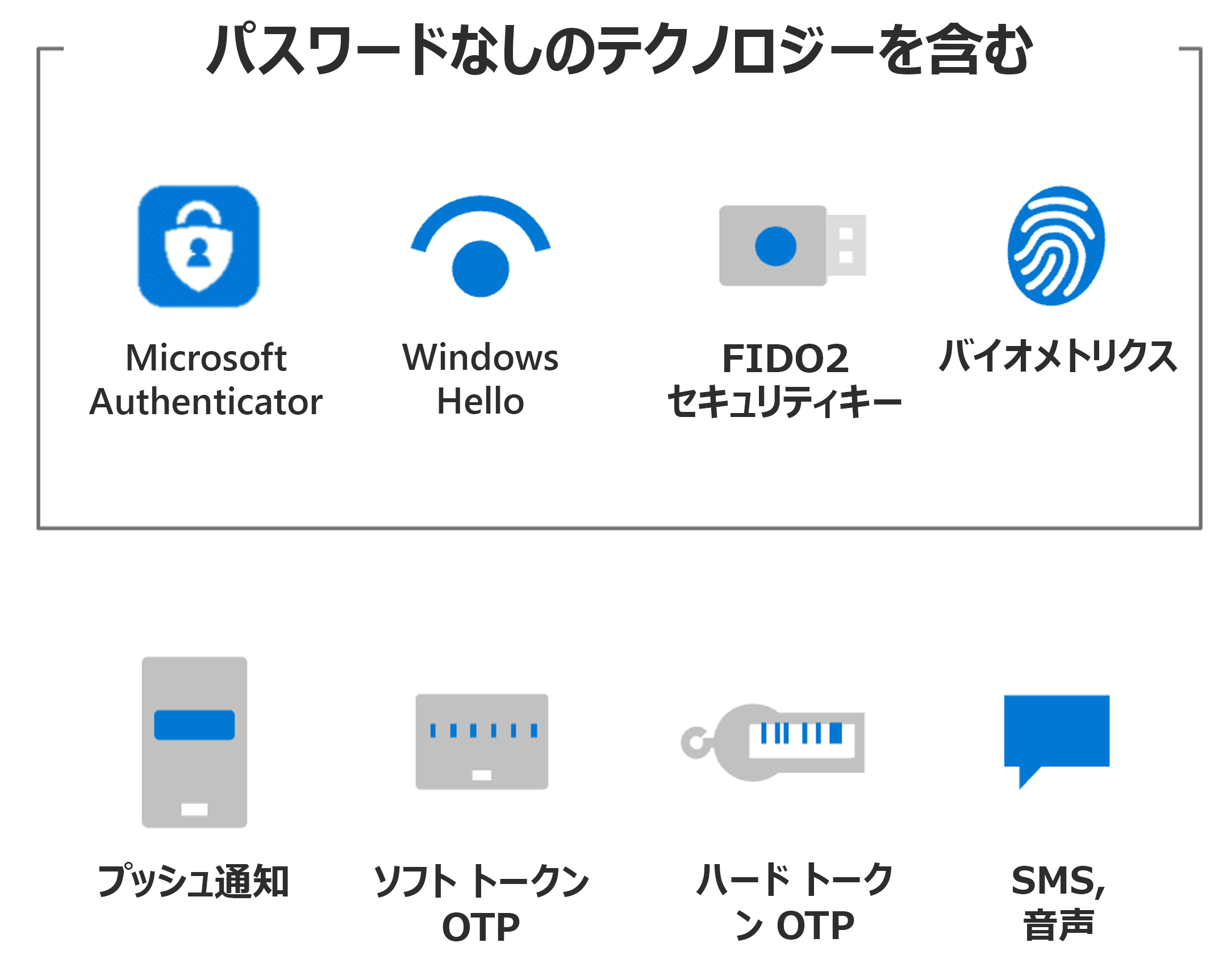

多要素認証 (MFA) とは、サインイン時にユーザーに追加の ID 形式を要求するプロセスです。 スマートフォンへのコードの入力、指紋のスキャンなどを依頼される場合があります。 MFA は、ユーザー アカウントが侵害される可能性を劇的に減少させます。 すべてのユーザーに MFA を義務付けることで、組織の ID セキュリティが大幅に向上します。

条件付きアクセス ポリシーの適用

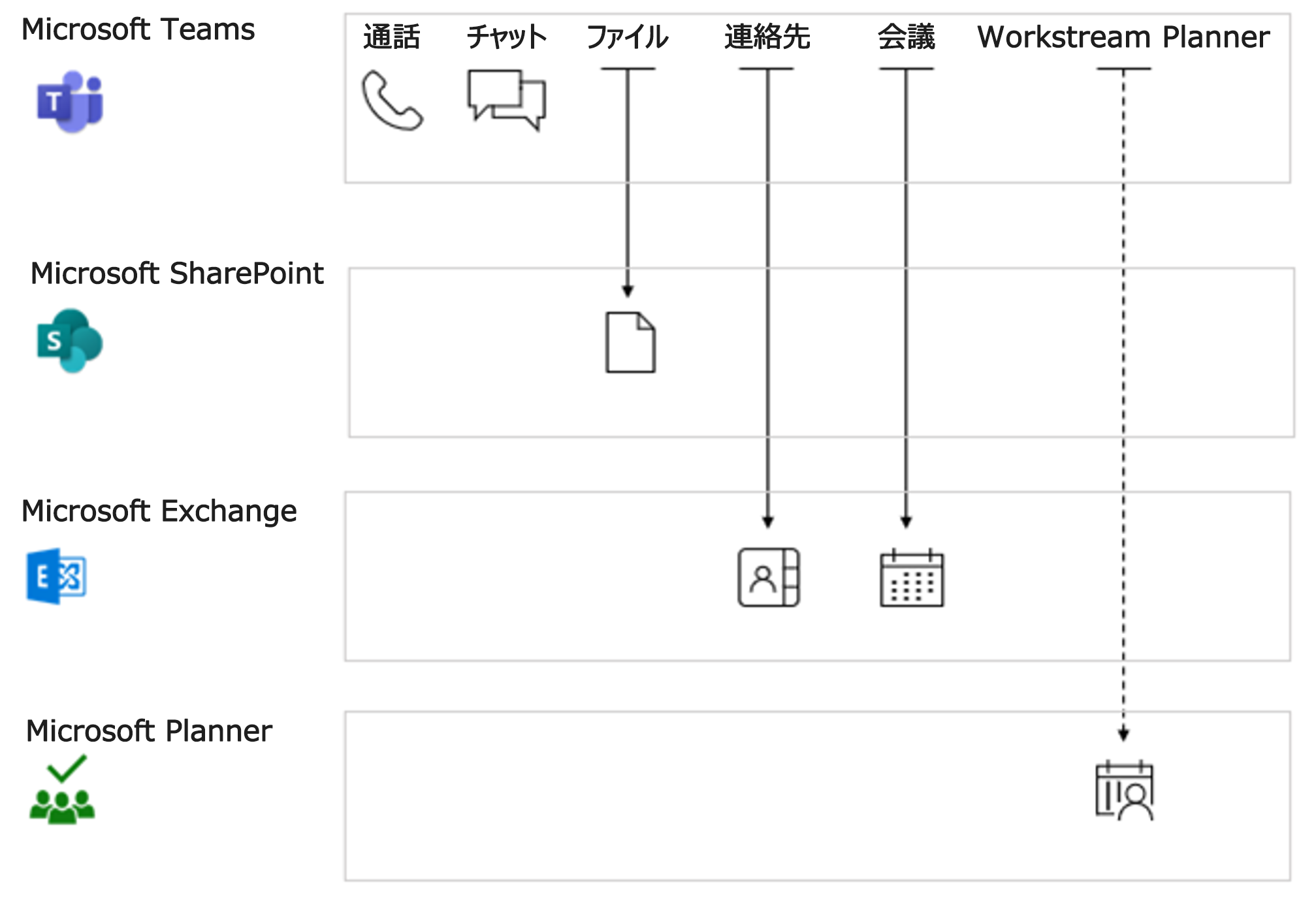

条件付きアクセス ポリシーは、Teams 向けに設定できます。 ただし、Teams は他の Microsoft アプリと統合され、会議、予定表、相互運用チャット、ファイル共有などの機能を実装します。 条件付きアクセス ポリシーは、これらのアプリ向けに設定することもできます。 ユーザーがいずれかのクライアントから Microsoft Teams にサインインすると、Teams および統合されたクラウド アプリの両方向けに設定された条件付きアクセス ポリシーが適用されます。 条件付きアクセス ポリシーが Teams 用に設定されていても、Exchange Online や SharePoint などの他のアプリに対して正しいポリシーがない場合は、ユーザーはリソースに直接アクセスできる可能性があることに注意してください。 サービスの依存関係が構成されている場合は、事前バインディングまたは遅延バインディングの適用を使用してポリシーが適用される可能性があります。

事前バインディングされた ポリシーを適用するには、呼び出し元のアプリにアクセスする前に、依存するサービス ポリシーを満たす必要があります。 たとえば、ユーザーは Teams にサインインする前に SharePoint ポリシーを満たす必要があります。

遅延バインディング ポリシー は、ユーザーが呼び出し元のアプリにサインインした後に適用されます。 Planner にアクセスする Teams など、呼び出し元アプリがダウンストリーム サービスのトークンを要求すると、適用が延期されます。

次の図は、Teams サービスの依存関係を示しています。 実線矢印は、事前バインディングされた適用を示します。Planner の破線の矢印は、遅延バインディングの適用を示します。

Teams に多要素認証を構成する

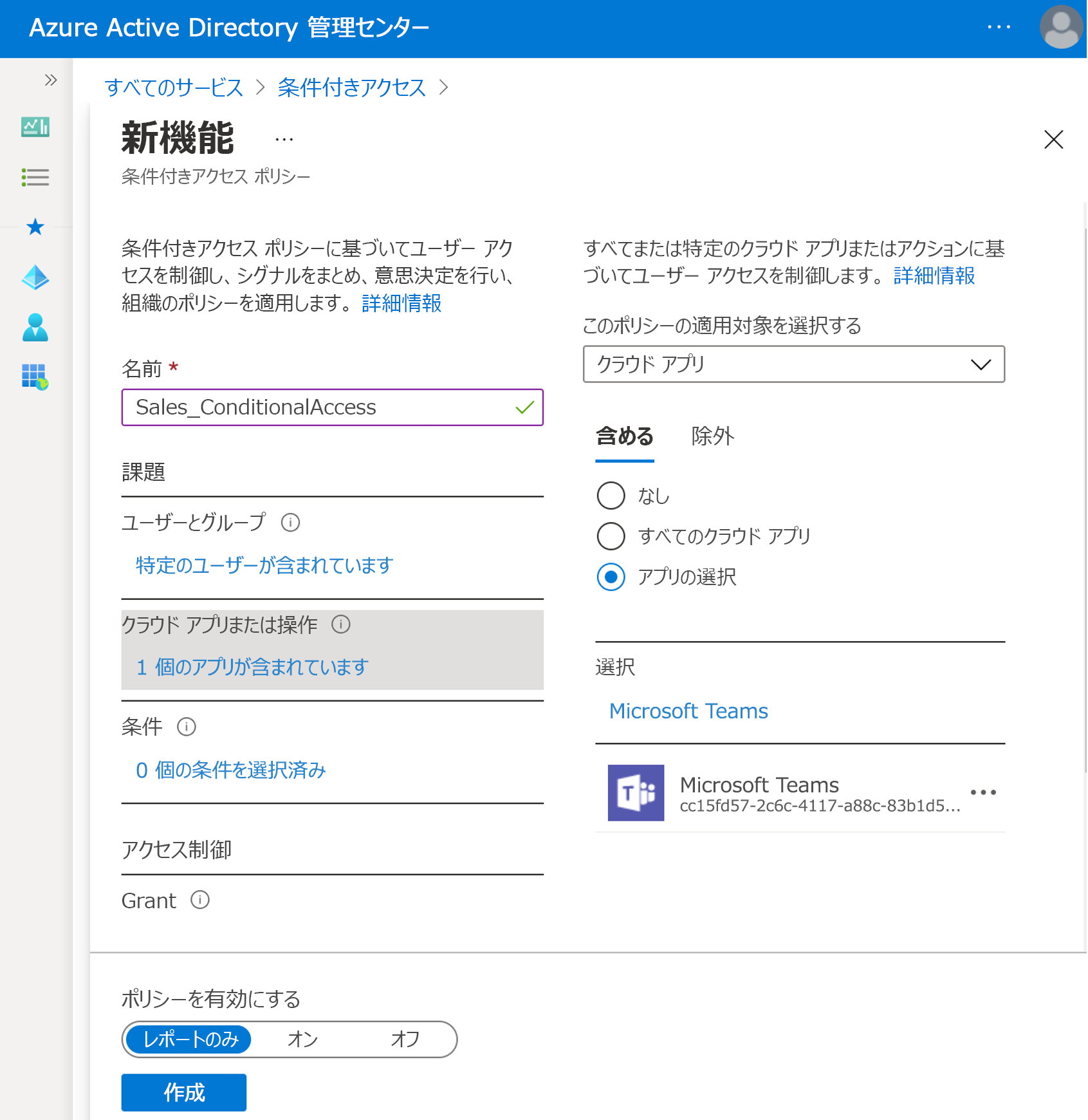

次に示すのは、指定した条件に基づいて Microsoft Teams を使用しながら、営業部門のユーザーに条件付きアクセス ポリシーを作成するサンプルの手順です。

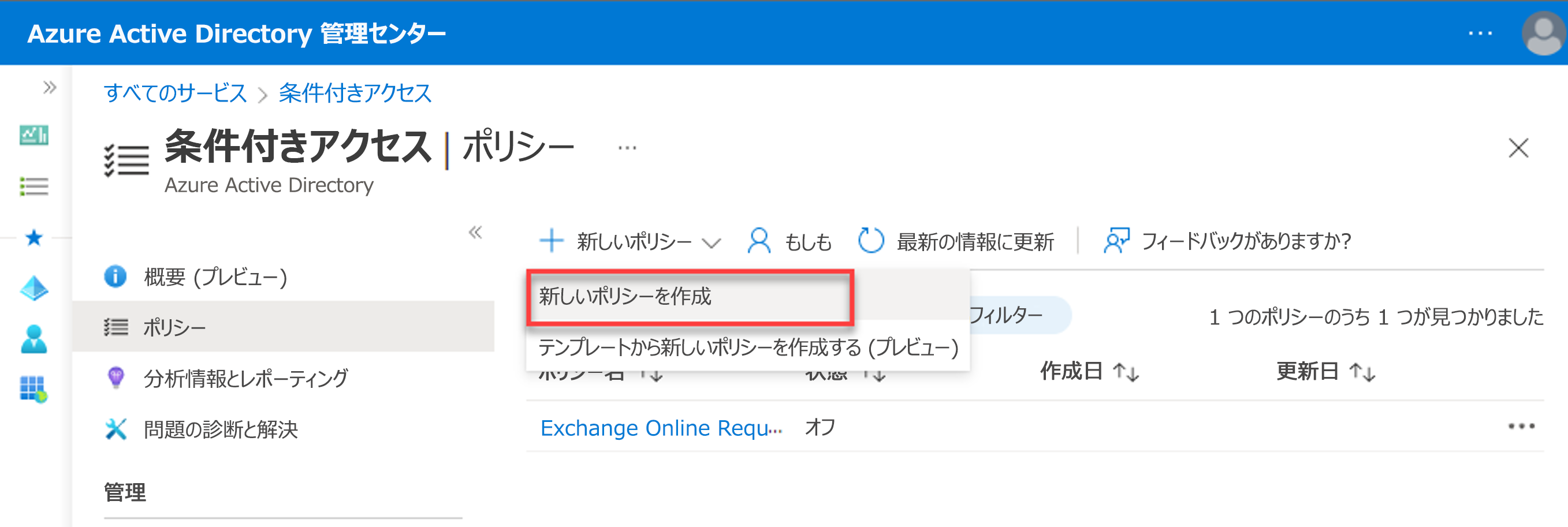

グローバル管理者として Azure Active Directory 管理センターにサインインします。

左側のウィンドウで、[すべてのサービス] を選択して [条件付きアクセス] を検索し、[Azure AD 条件付きアクセス] を選択します。

[条件付きアクセス - ポリシー] ページで、[+ 新しいポリシー] > [作成] の順に選択します。

[新規] ページで、左側のナビゲーション メニューのセクションの対応するフィールドに次の情報を挿入します。

[名前] フィールドに、ポリシーの名前 (「Sales_ConditionalAccess」など) を入力します。

[割り当て] セクションで、以下のいずれかの設定を行います。

このポリシーを適用する ユーザーとグループ (営業 グループなど) を選択します。

ポリシーを適用する クラウド アプリまたはアクション を選択し、アプリの一覧から [Microsoft Teams] を選択します。

ポリシーに含める [条件] を選択します。これには、サインイン リスクのレベル、デバイス プラットフォーム、物理的な場所、クライアント アプリ、デバイスの状態などがあります。

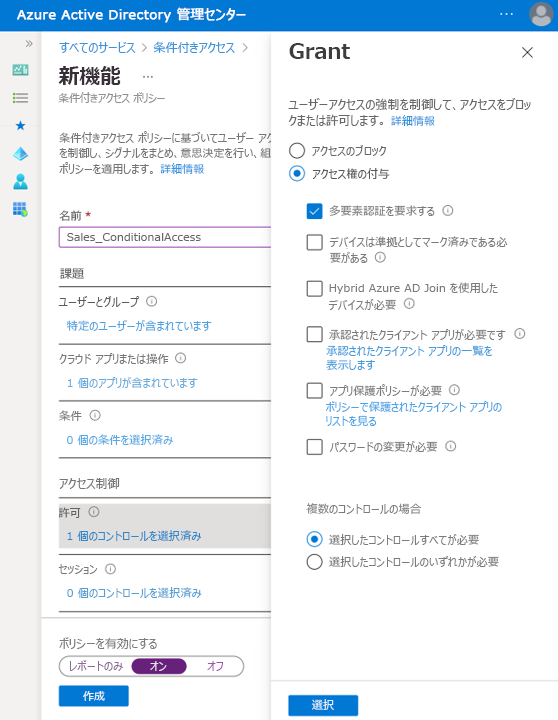

[割り当て] セクションで構成した設定に展開する アクセス制御 の種類を選択します。

[許可] を選択して、多要素認証など、適用するコントロールを選択します。

アプリによる制限など、クラウド アプリ内で制限付きエクスペリエンスを構成する必要がある場合は、[セッション] を選択します。

[ポリシーの有効化] セクションで [オン] を選択してポリシーを有効にし、[作成] をクリックします。