認証

Microsoft Copilot Studio の認証設定は、エージェントへのアクセスの管理方法に影響を及ぼします。 認証により、会話中にユーザーの ID を確認できるようになり、次のことが可能になります。

会話をさらにパーソナライズする

ユーザーの代わりにエージェントがアクションを実行する

ユーザーのデータを事前に入力して本論に入ることにより、会話のダイアログをスキップする

ユーザーの ID や表示名などの変数をトピック内で使用できる

柔軟なエクスペリエンスになります。 ユーザーのサインインが必要ば会話の一部にマーキングでき、その他の部分ではユーザーのサインインは必要ありません。

認証設定は、Microsoft Copilot Studio のサイド ナビゲーション ウィンドウにある 設定 を選択し、設定 > セキュリティ > 認証 の順に選択して表示します。

認証のオプションは次のとおりです。

認証なし

Microsoft で認証する

手動で認証する

![[手動] が選択され、[サービス プロバイダー] が入力済みになっている [認証] ダイアログのスクリーンショット。](media/manual.png)

認証設定の変更を適用するには、エージェントを公開する必要があります。

認証なし

認証なしを選択すると、エージェントは会話中にユーザーにサインインを要求しません。 認証なしの構成の場合、エージェントがアクセスできるのは、一般に公開されている情報やリソースにのみということになります。 従来型のエージェントの設定は、既定で認証なしになっています。

Microsoft で認証する

この設定を選択すると、Teams の Microsoft Entra ID 認証が自動で設定されるため、手動で構成を行う必要がなくなります。 Teams 認証でユーザーの識別が完結するため、エージェントのスコープを拡張する必要が生じない限り、Teams の使用中にユーザーがサインインを求められることはありません。

このオプションを選択した場合に使用できるのは、Teams チャネルのみになります。 他のチャネルにエージェントを公開する必要があるが、それでもエージェントに認証が必要な場合は、手動で認証するを選択します。

手動で認証する

Microsoft Copilot Studio は、OAuth2 標準に準拠している ID プロバイダーをサポートしています。 つまり、ユーザーが OAuth2 ID プロバイダーを使用してサインインできるように設定できます。 OAuth2 ID プロバイダーは次のとおりです。

Microsoft Entra ID

Microsoft アカウント

Google

Facebook

会社用に作成したカスタム認証サービス。

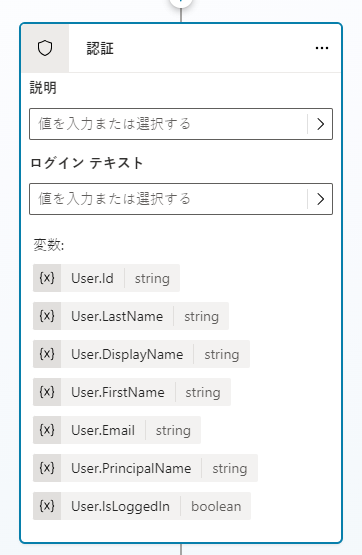

会話中に認証アクションを呼び出し、サインイン カードを使用してユーザーにプロンプトを表示できます。 または、ユーザーにサインインを要求するオプションをオンにして、ユーザーにサインインを要求するシステム トピックを作成することもできます。 この場合、ユーザーがエージェントとの会話を始めるとすぐにサインインが求められます。 このスクリーンショットは、ユーザーにサインインを要求するシステム トピックと、格納されている変数を示しています。 取得されている変数は、User.Id、User.FirstName、User.Email、User.DisplayName、User.PrincipalName、User.IsLoggedIn、User.Lastname です。

手動認証の構成

Microsoft Copilot Studio で手動認証を構成するには、新しいアプリを ID プロバイダーに登録し、クライアント ID とクライアント シークレットを取得します。 以下では、Microsoft Entra ID の Azure portal からこれを行う方法について詳しく説明します。

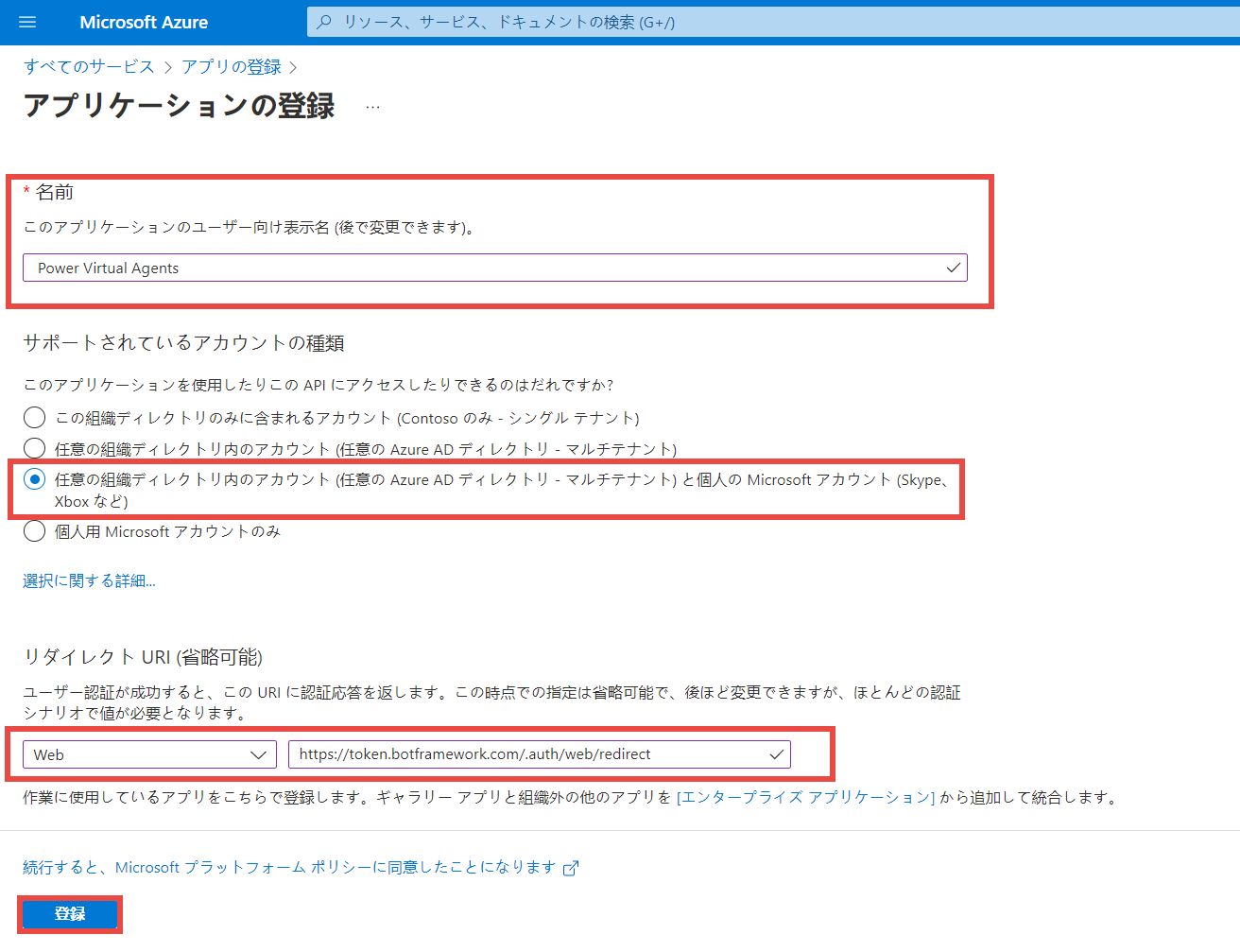

アプリケーションを登録するには、Azure portal でアプリの登録に移動し、新しい登録を作成します。 登録の名前 (エージェント名など) を指定した後、エージェントにアクセスできるアカウントを指定する必要があります。 たとえば、このようにオプションを選択すると、どの Microsoft Entra ID ディレクトリのユーザーまたは個人用 Microsoft アカウントのユーザーでもサインインしてエージェントと会話できます。 リダイレクト URI は https://token.botframework.com/.auth/web/redirect にし、プラットフォームとして Web を選択してください。

次に、新しいクライアント シークレットを追加する必要があります。 アプリの登録の証明書とシークレット領域に移動し、+ 新しいクライアント シークレットを選択できます。 ここでは、説明を入力し、有効期限を選択できます。

クライアント シークレット値は、構成に使用するため書き留めておいてください。

さらに、アプリケーション (クライアント) ID も必要になります。これは、アプリの登録の概要領域で確認できます。

Azure が構成されたので、Microsoft Copilot Studio の認証設定を入力できるようになりました。 Microsoft Copilot Studio でエージェントを開き、設定 > セキュリティ > 認証の順に移動します。

認証オプションは手動にしてください。 ユーザーにサインインを要求するをオンにした場合、システム トピックが作成され、会話の開始時にユーザーにサインインを求めるプロンプトが表示されます。 オフにした場合、会話の任意の時点で認証アクションを呼び出すことができます。

サービス プロバイダーは Azure Active Directory v2 にしてください。 クライアント ID とクライアント シークレットの各フィールドには、前の手順で取得したアプリケーション ID とクライアント シークレット値を入力できます。 トークンの交換 URL はオプションのフィールドであり、シングル サインオンを構成 する際に使用します。 スコープとは、サインインした認証済みユーザーに付与するアクセス権を指します。 詳細については、スコープを参照してください。

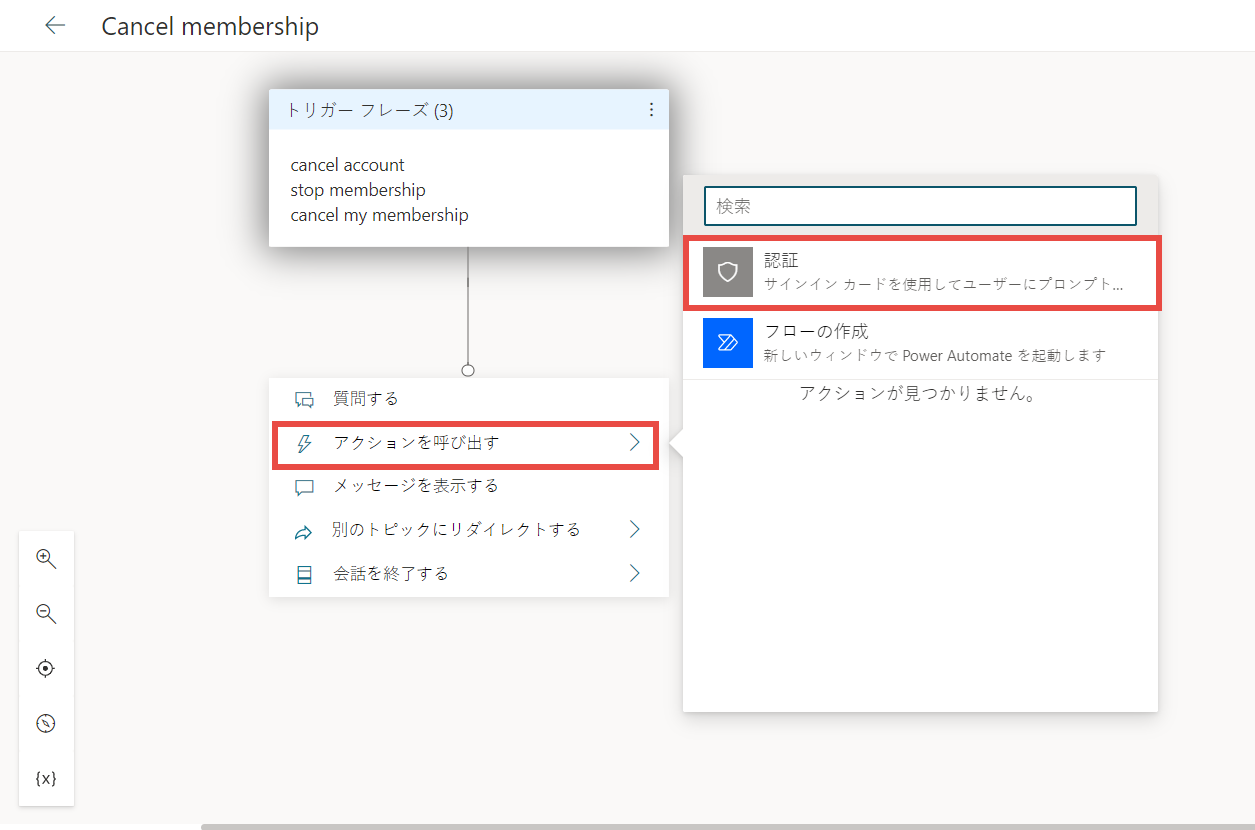

認証設定の保存とエージェントの公開が終わると、トピックでアクションの呼び出し > 認証を使用できるようになります。 複数のトピックで認証が必要な場合、ユーザーはセッション全体で一度だけサインインを求められます。

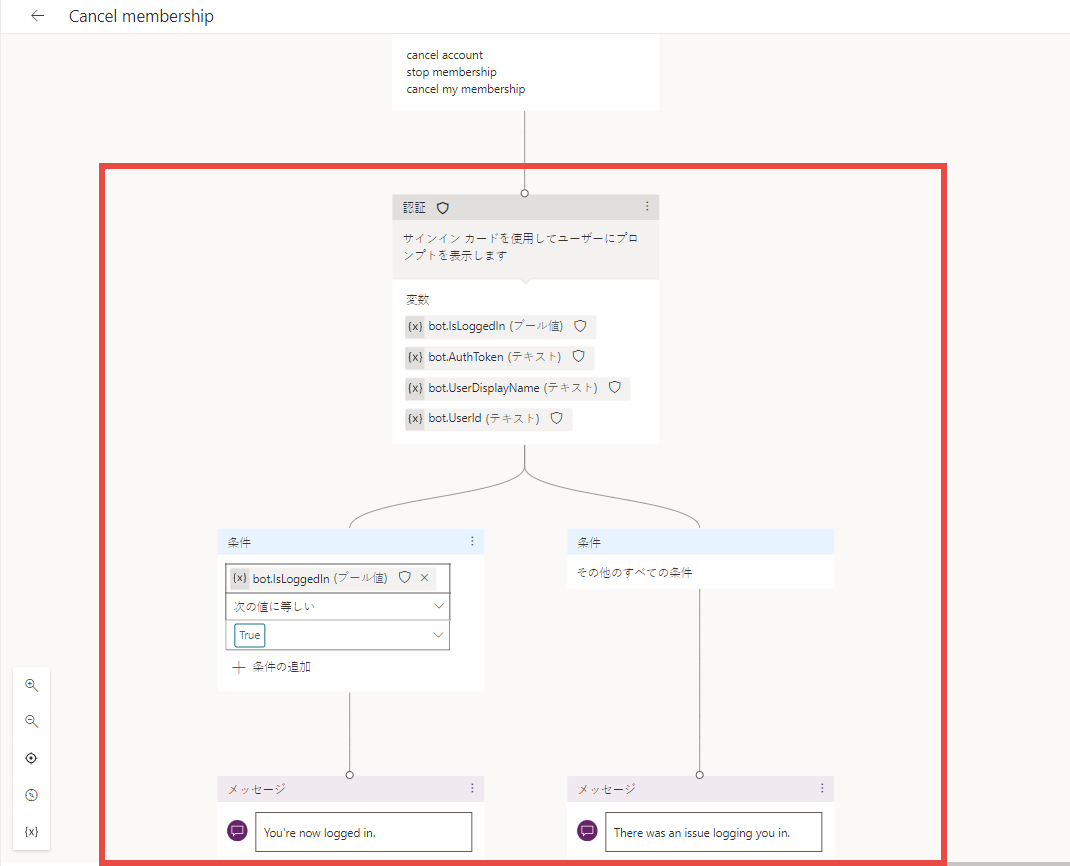

これにより、認証に関連するメッセージと変数を含む条件分岐が自動的に設定されます。 ユーザーがログインするときに認証トークンを格納する変数が用意されています。 ユーザーがログインしているかどうかを格納するブール変数と、ユーザーの ID と表示名の変数です。