外部コラボレーションを管理する

Microsoft Entra External Identities は、組織外のユーザーがアプリとリソースにアクセスすることを許可できるようにする機能です。 パートナー、ディストリビューター、ササプライヤー、ベンダー、その他のゲストユーザーは、"自分の id を 持ち込む" ことができます。企業または政府によって発行されたデジタル id、または Google や Facebook などの管理されていないソーシャル id があるかどうかにかかわらず、独自の資格情報を使用してサインインできます。 外部ユーザーの ID プロバイダーがユーザーの ID を管理し、アプリへのアクセスは、Microsoft Entra ID を使用して自分で管理することでリソースを保護します。

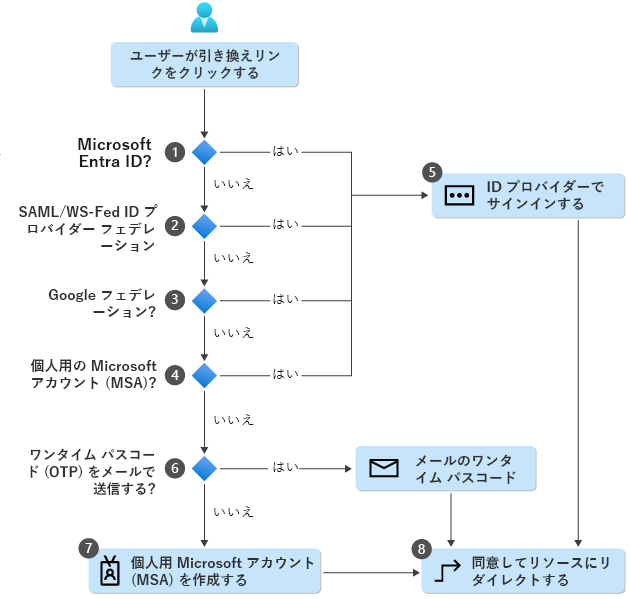

招待の引き換えフロー

- Microsoft Entra ID は、ユーザーベースの検出を実行して、ユーザーがマネージド Microsoft Entra テナントに既に存在するかどうかを判断します。 (アンマネージド Microsoft Entra アカウントは引き換えに使用できなくなりました。)ユーザーのユーザー プリンシパル名 (UPN) が既存の Microsoft Entra アカウントと個人用 MSA の両方と一致する場合、ユーザーはどちらのアカウントで引き換えを行いたいかを選択するように求められます。

- 管理者が SAML/WS-Fed IdP フェデレーションを有効にしている場合、Microsoft Entra ID では、ユーザーのドメインサフィックスと構成されている SAML/WS-Fed ID プロバイダーのドメインが一致するかどうかを確認し、あらかじめ構成されている ID プロバイダーにユーザーをリダイレクトします。

- 管理者が Google フェデレーションを有効にしている場合、Microsoft Entra ID では、ユーザーのドメイン サフィックスが gmail.com か googlemail.com であるかどうかが確認され、ユーザーが Google にリダイレクトされます。

- 引き換えプロセスでは、ユーザーに個人用の MSA が既に与えられているかどうかが確認されます。 ユーザーに既存の MSA がある場合は、既存の MSA でサインインします。

- ユーザーのホーム ディレクトリが確認されると、ユーザーはサインインするため、それに対応する ID プロバイダーの元に送られます。

- ホーム ディレクトリが見つからず、ゲストの電子メール ワンタイム パスコード機能が "有効になっている" 場合、招待メール経由でユーザーにパスコードが送信されます。 ユーザーはこのパスコードを取得し、Microsoft Entra サインイン ページで入力します。

- ホーム ディレクトリが見つからず、ゲストの電子メール ワンタイム パスコードが "無効になっている" 場合、ユーザーは招待メールでコンシューマー MSA を作成するように求められます。 Microsoft Entra ID で検証されていないドメインで、仕事用メールを使用して MSA を作成することがサポートされています。

- ユーザーは、適切な ID プロバイダーに対して認証を行った後、同意エクスペリエンスを完了するために Microsoft Entra ID にリダイレクトされます。

外部 ID のシナリオ

Microsoft Entra External Identities は、ユーザーと組織の関係はあまり重視せず、ユーザーが組織のアプリやリソースにどのようにサインインしたいのかを重視します。 このフレームワーク内で、Microsoft Entra ID はさまざまなシナリオをサポートします。

B2B コラボレーションのシナリオでは、外部ユーザーを自分のテナントに "ゲスト" ユーザーとして招待することができます。このユーザーには、(承認のために) アクセス許可を割り当て、(認証のために) 既存の資格情報を使用させることができます。 ユーザーは、職場、学校などのメール アカウントによる単純な招待と引き換えプロセスを使用して、共有リソースにサインインします。 また、Microsoft Entra エンタイトルメント管理を使用して、外部ユーザーのアクセスを管理するポリシーを構成することもできます。 さらに、セルフサービス サインアップのユーザー フローを利用できるようになったので、外部ユーザーが自分でアプリケーションにサインアップできるようにすることができます。 このエクスペリエンスは、職場、学校、またはソーシャル ID (Google や Facebook など) によるサインアップを許可するようにカスタマイズできます。 サインアップ プロセスでユーザーに関する情報を収集することもできます。

次の一覧では、B2B コラボレーション シナリオの例を示し、提供されるいくつかの機能の詳細について説明します。

- 主要なシナリオ - Microsoft アプリケーション (Microsoft 365、Teams など) または独自のアプリケーション (SaaS アプリ、カスタム開発されたアプリなど) を使用したコラボレーション。

- 対象 - サプライヤー、パートナー、ベンダーなどの外部組織のビジネス パートナーとの共同作業。 ユーザーはディレクトリ内でゲスト ユーザーとして表示されます。

- サポートされる ID プロバイダー - 外部ユーザーは、職場アカウント、学校アカウント、任意のメール アドレス、SAML および WS-Fed ベースの ID プロバイダー、Gmail、Facebook を使用して共同作業を行うことができます。

- 外部ユーザー管理 - 外部ユーザーは、従業員と同じディレクトリで管理されますが、通常はゲスト ユーザーとして注釈が付けられます。 ゲスト ユーザーは、従業員と同じように管理したり、同じグループに追加したりできます。

- シングル サインオン (SSO) - すべての Microsoft Entra 接続アプリへの SSO がサポートされています。 たとえば、Microsoft 365 またはオンプレミスのアプリケーションや、Salesforce、Workday などの SaaS アプリへのアクセスを提供できます。

- セキュリティ ポリシーとコンプライアンス - ホスト/招待元の組織によって管理される (条件付きアクセス ポリシーを使用する場合など)。

- ブランド化 - ホスト/招待元の組織のブランドが使用されます。

Microsoft Entra ID で外部コラボレーション設定を管理する

このユニットでは、Microsoft Entra B2B コラボレーションを有効にする方法について説明します。 その後、ゲストを招待できるユーザーを指定し、ゲストが持つアクセス許可を決定する機能を調べます。

既定では、管理者ロールに割り当てられていなくても、ディレクトリ内のすべてのユーザーとゲストがゲストを招待できます。 外部コラボレーションの設定を使用することで、組織内のユーザーの種類ごとに、ゲストの招待を有効にしたり無効にしたりすることができます。 また、ゲストの招待を許可するロールを割り当てることによって、個々のユーザーに招待を委任することもできます。

Microsoft Entra ID を使用すると、外部のゲスト ユーザーが見ることができる Microsoft Entra ディレクトリ内の内容を制限できます。 既定では、ゲスト ユーザーに付与されるアクセス許可のレベルは制限されます。 ゲストは、ユーザー、グループ、または他のディレクトリ リソースの一覧を表示できませんが、非表示になっていないグループのメンバーシップを見ることはできます。 管理者はゲストのアクセス許可の設定を変更して、ゲストが自分のプロファイル情報のみを表示できるよう、ユーザーがゲスト アクセスをさらに制限できるようにすることもできます。 詳しくは、ゲストのアクセス許可の制限に関する記事をご覧ください。

企業間の外部コラボレーション設定を構成する

Microsoft Entra B2B (企業間) コラボレーションでは、テナント管理者が以下の招待ポリシーを設定できます。

- 招待を無効にする (外部ユーザーを招待できません)

- 管理者とゲスト招待元ロールのユーザーのみが招待できる (管理者とゲスト招待元ロールのユーザーのみが招待できます)

- 管理者、ゲスト招待元ロール、メンバーが招待できる (上記と同じ設定ですが、招待されたメンバーも外部ユーザーを招待できます)

- ゲストを含むすべてのユーザーが招待できる (名前のとおり、テナント内のすべてのユーザーが外部ユーザーを招待できます)

既定では、ゲストを含むすべてのユーザーが、ゲスト ユーザーを招待できます。