Azure VPN オプションを実装する

Contoso のデータセンターはリモート接続をサポートしているため、ユーザーはリモートで作業できます。 また、一部のブランチ オフィスは、サイト間 VPN を介して本社のデータセンターに接続されています。 リード システム エンジニアであるあなたは、現在の使用シナリオに対する継続的なサポートを可能にする VPN ソリューションを実装する必要があります。

VPN Gateway の設計

Azure ゲートウェイを使用すると、次のようなさまざまな種類の VPN 接続を実装して、組織のニーズに対応できます。

- S2S

- マルチサイト

- P2S

- VNet 間

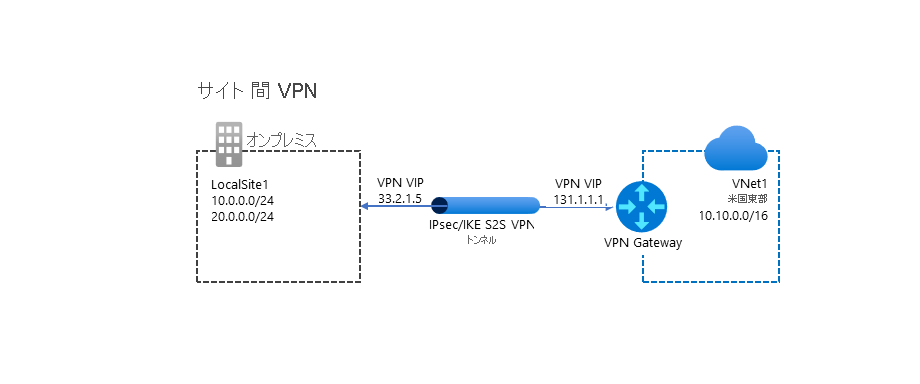

サイト間

サイト間接続は、インターネット プロトコル セキュリティ (IPsec)/インターネット キー交換 (IKE) を介して実装します。 サイト間接続を使用して、クロスプレミス構成とハイブリッド構成をサポートします。 サイト間接続を実装するには、次の図に示すように、パブリック IP アドレスを持つ VPN デバイスが必要です。

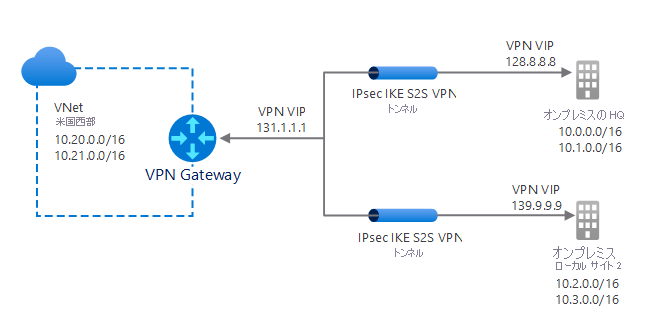

マルチサイト

マルチサイト接続は、サイト間接続の一種です。 この接続の種類を使用して、VNet ゲートウェイから複数の VPN 接続を作成します。 マルチサイト接続を実装する場合は、RouteBased VPN タイプを使用する必要があります。

この名前が示すように、通常、この接続の種類を使用して、次の図に示すように、複数のオンプレミス サイトに接続します。

ヒント

VNet は VPN ゲートウェイを 1 つしか持つことができないため、すべての接続が帯域幅を共有します。

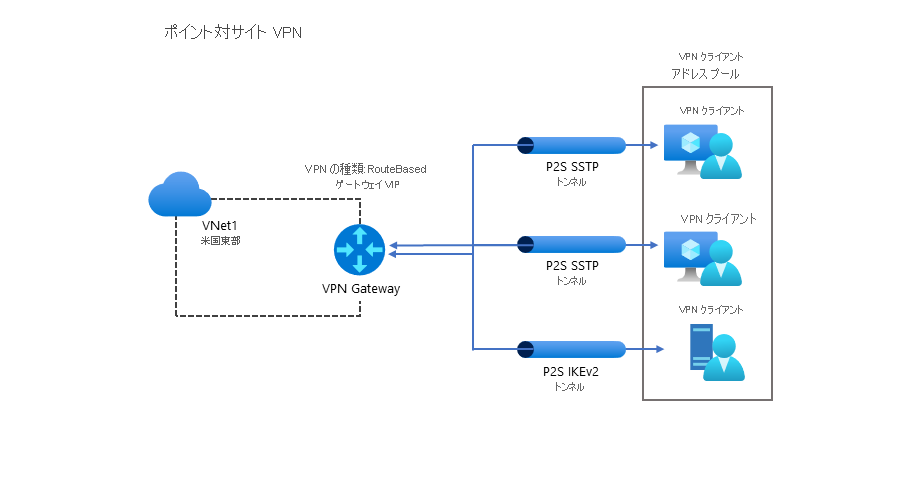

ポイント対サイト

P2S VPN 接続を使用すると、ユーザーは自宅や公共の Wi-Fi ホットスポットなどのリモート ネットワークから組織に接続できます。 ユーザーは通常、次の図のように P2S 接続を開始します。 この図では、2 人のユーザーが Secure Socket トンネリング プロトコル (SSTP) 接続を開始し、3 番目のユーザーは IKEv2 を使用しています。 サイト間接続とは異なり、P2S 接続を実装するために、オンプレミスの公開 IP アドレスまたは VPN デバイスは必要ありません。

ヒント

P2S 接続とサイト間接続を同じ VPN ゲートウェイ経由で使用することができます。

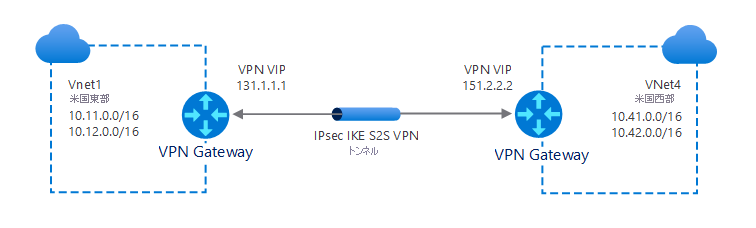

VNet 間

いくつかの点で、VNet 間接続の実装は、1 つの VNet をオンプレミス サイトの場所 (S2S) に接続することと似ています。 どちらのシナリオでも、VPN Gateway を使用して IPsec/IKE トンネルを実装します。

Note

VPN Gateway 経由で VNet 間接続を実装する場合、VNet は同じ Azure リージョンまたはサブスクリプションに存在する必要はありません。

ヒント

また、ピアリングを使用して、場所またはサブスクリプションに関係なく VNet に接続することもできます。 この方法により、より高速でリソース効率が向上する場合があります。

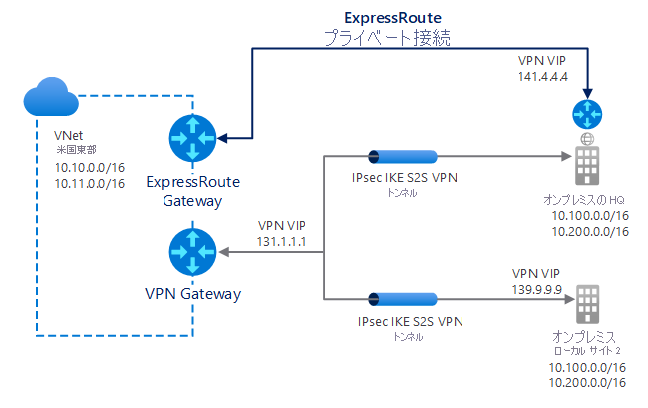

ExpressRoute 接続

Azure ExpressRoute 接続を使用して、オンプレミスのネットワークから Microsoft Cloud または組織内の他のサイトへのプライベート接続を容易にすることができます。 ネットワーク接続はプライベートであるため、より高いセキュリティを持ち、パフォーマンスが大幅に向上する場合もあります。 ExpressRoute 接続は、VNet ゲートウェイを使用して構成します。 ただし、ExpressRoute 接続では、VPN ではなく、ExpressRoute のゲートウェイの種類を使用して VNet ゲートウェイを構成します。

ヒント

ExpressRoute 回線経由のトラフィックは、既定では暗号化されませんが、暗号化されたトラフィックを送信するように接続を構成することができます。

次の図に示すように、ExpressRoute 接続とサイト間接続を組み合わせることもできます。 たとえば、次のようにサイト間 VPN を構成できます。

- ExpressRoute の安全なフェールオーバー パスとして。

- ネットワークの一部ではないものの、ExpressRoute 経由で接続されているサイトに接続するため。

VPN ゲートウェイを実装する

VPN ゲートウェイを構成するときに、いくつかの設定を選択して構成する必要があります。 まず、ポリシーベースまたはルートベースの構成を実装するかどうかを決定する必要があります。

ポリシーベース

静的ルーティングに基づくポリシーベースのゲートウェイを実装する場合は、ゲートウェイがパケットの送信先を決定するために使用する IP アドレスのセットを定義する必要があります。 ゲートウェイは、IP アドレスのセットに対してすべてのパケットを評価し、パケットがどのトンネルによって暗号化およびルーティングされるかを決定します。

ルート ベース

ルートベースのゲートウェイを使用すると、各トンネルの背後にある IP アドレスを定義する手間を省くことができます。 ルートベースのゲートウェイでは、IP ルーティングによって、各パケットを送信するいずれかのトンネル インターフェイスが決定されます。

ヒント

オンプレミス デバイスの場合は、ルートベースの VPN を選択する必要があります。これは、VNet に新しいサブネットを作成する場合など、トポロジの変更に対して回復性が高いためです。

次の種類の接続には、常にルートベースの VPN ゲートウェイを選択する必要があります。

- 仮想ネットワーク間の接続

- P2S 接続

- マルチサイト接続

- Azure ExpressRoute ゲートウェイとの共存

追加設定

さらに、VPN ゲートウェイを実装するには、次の設定も定義する必要があります。

- VPN または ExpressRoute です。 基本的な接続の種類を選択します。

- ゲートウェイ サブネットのアドレス範囲。 VPN ゲートウェイに関連付けられているプライベート IP アドレス範囲を指定します。

- パブリック IP アドレス。 VPN ゲートウェイに関連付けられるパブリック IP アドレス オブジェクトを指定します。

VNet を作成する

VPN Gateway を実装するには、VNet が必要です。 これは、VPN Gateway 構成の前または構成中に作成できます。 ここでは、先に作成します。 これを行うには、Azure portal を開き、次の手順を実行します。

[リソースの作成] を選択し、[Virtual Network] を検索して選択します。

[Virtual Network] ウィンドウで [作成] を選択します。

[サブスクリプション]、[リソース グループ]、[名前]、[リージョン] などの適切なプロパティを指定して、VNet を作成します。

![[仮想ネットワークの作成] ページのスクリーンショット。管理者がサブスクリプションを定義し、ContosoResourceGroup を選択しました。VNet 名は米国東部リージョンの ContosoVPN1 です。](../../wwl-azure/implement-hybrid-network-infrastructure/media/m13-add-vnet-1.png)

[次へ :IP アドレス >] を選択します。

既定の設定を受け入れるか、独自の設定を構成することによって、VNet に関連付けるサブネットを構成します。

[確認と作成] を選択し、次に [作成] を選択します。

ゲートウェイを作成する

適切な VNet を作成したら、VPN ゲートウェイを作成する必要があります。 たとえば、Azure portal を使用してルートベースの VPN ゲートウェイを作成するには、次の手順に従います。

Azure portal で、[仮想ネットワーク ゲートウェイ] を検索して選択します。

[仮想ネットワーク ゲートウェイ] ウィンドウで、[作成] を選択します。

[仮想ネットワーク ゲートウェイの作成] ウィンドウで、適切なプロパティを [サブスクリプション]、[名前]、および [リージョン] で指定して、ゲートウェイを作成します。

次に、[VPN] 接続と [ExpressRoute] 接続のどちらを実装しているかを選択します。

VPN の場合は、[ルート ベース] または [ポリシー ベース] を選択します。

![[仮想ネットワーク ゲートウェイの作成] ページのスクリーンショット。管理者がサブスクリプションを定義しました。名前は、米国東部リージョンの ContosoVPNGateway です。ゲートウェイの種類は VPN で、VPN の種類はルートベースです。](../../wwl-azure/implement-hybrid-network-infrastructure/media/m13-add-gateway-1.png)

前に作成した仮想ネットワークを選択します。

[Gateway subnet address range](ゲートウェイ サブネットのアドレス範囲) と [パブリック IP アドレス] の設定を構成します。

![[仮想ネットワーク ゲートウェイの作成] ページのスクリーンショット。管理者がゲートウェイ サブネットのアドレス範囲 (10.3.1.0/24) を選択し、ContosoVPNPublic という名前の新しいパブリック IP アドレスを作成することを選択しました。他のオプションは無効になっています。](../../wwl-azure/implement-hybrid-network-infrastructure/media/m13-add-gateway-2.png)

[確認と作成] を選択し、次に [作成] を選択します。

試してみる

Azure VPN を使用する場合は、次のラボの演習を試します。 演習はサンドボックス環境に基づいており、Azure サブスクリプションを完了する必要はありません。

- 演習 - Azure CLI コマンドを使用して Azure 仮想ネットワークとオンプレミス仮想ネットワークを準備する

- 演習 - Azure CLI コマンドを使用してサイト間 VPN ゲートウェイを作成する