情報バリア ポリシーを作成する

情報バリア (IB) とは、個人またはグループが相互にコミュニケーションを取ることを防ぐために、管理者が構成できるポリシーです。

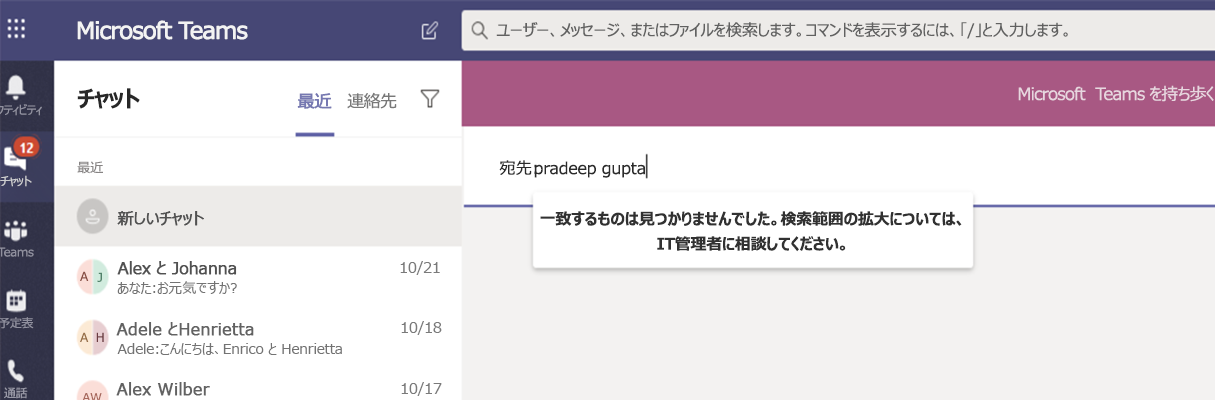

IB ポリシーでは、ルックアップとディスカバリーも防止されます。 コミュニケーションを取る必要がないユーザーと通信しようとすると、そのユーザーはユーザー ピッカーに表示されません。 情報バリアは、次の場合に使用できます。

チームが、特定の他のチームとデータの通信や共有をできないようにする必要がある場合。

チームが、そのチーム外のユーザーとデータを通信したり、共有したりしてはならない場合。

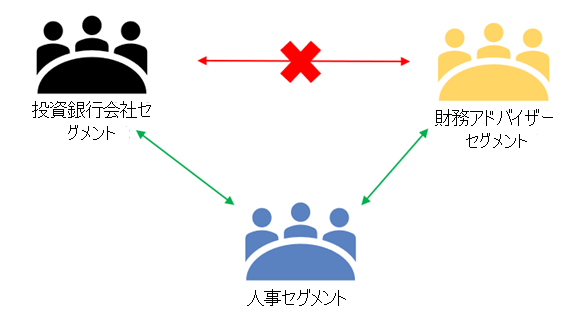

次に例を示します。 Alex は銀行セグメントに属し、Bill は財務アドバイザー セグメントに属します。 Alex と Bill は、組織の情報バリア ポリシーによってこの 2 つのセグメント間の通信および共同作業が阻止されるため、相互に通信できません。 ただし、Alex と Bill は、人事部の Lee と通信できます。

Teams での情報バリアのしくみ

情報バリアは、Microsoft Teams、SharePoint、OneDrive でサポートされています。 Microsoft Teams では、IB ポリシーは、次の Teams イベントが発生したときにトリガーされます。

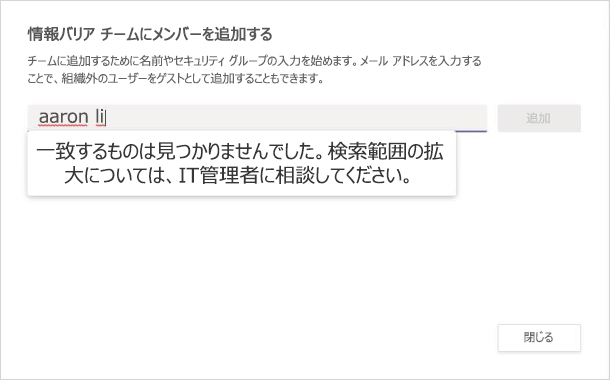

メンバーがチームに追加される: チームにユーザーを追加するたびに、ユーザーのポリシーを他のチーム メンバーの IB ポリシーと照らし合わせて評価する必要があります。 ユーザーのポリシーによって、ユーザーがチームに追加されないようにブロックされている場合、ユーザーは検索に表示されません。

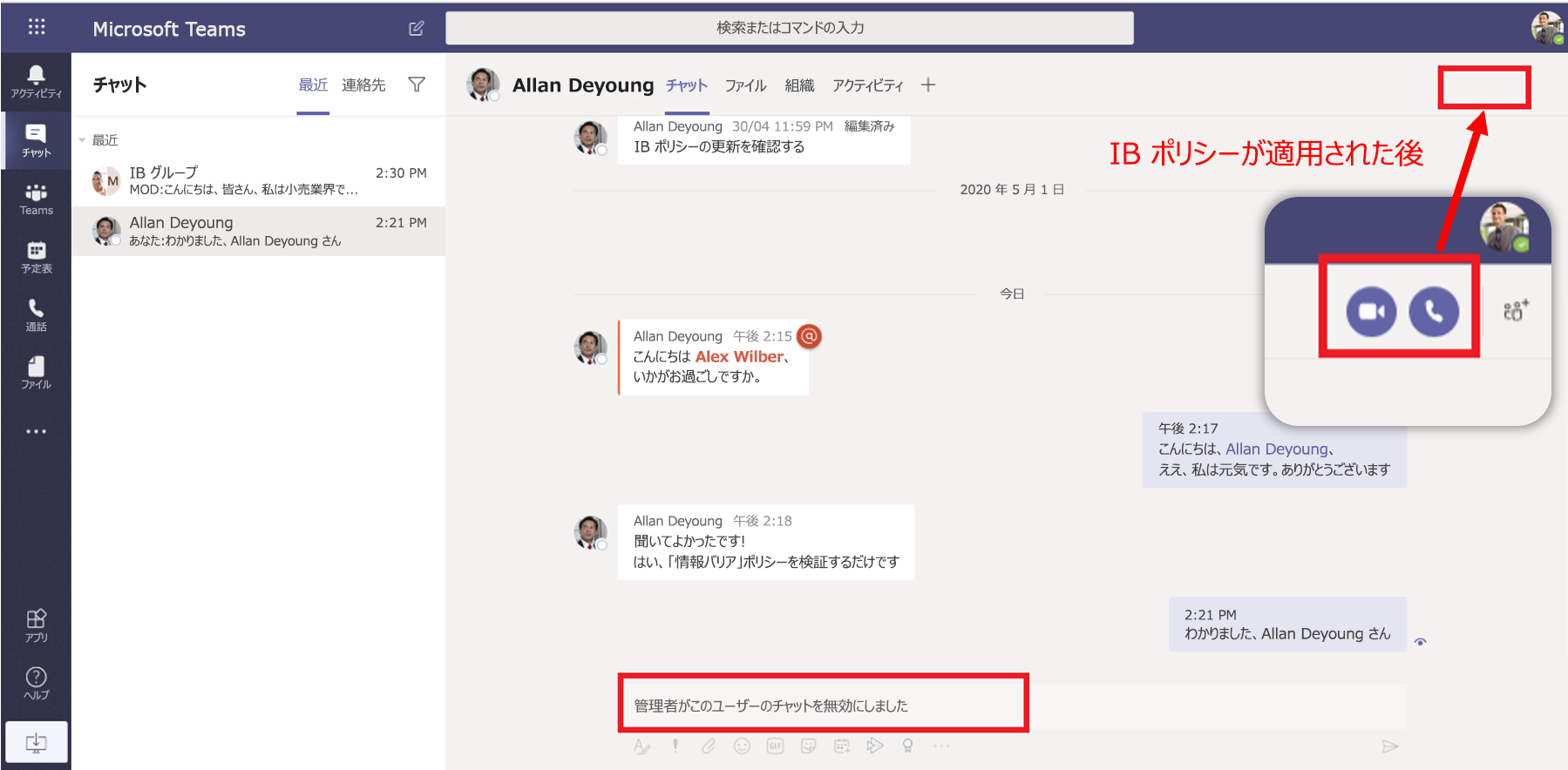

新しいチャットが要求される: ユーザーが 1 人以上の他の ユーザーとの新しいチャットを要求するたびに、チャットは、 IB ポリシーに違反していないことを確認するために評価されます。 会話が IB ポリシーに違反している場合、会話は開始されません。 1:1 チャットの例を次に示します。

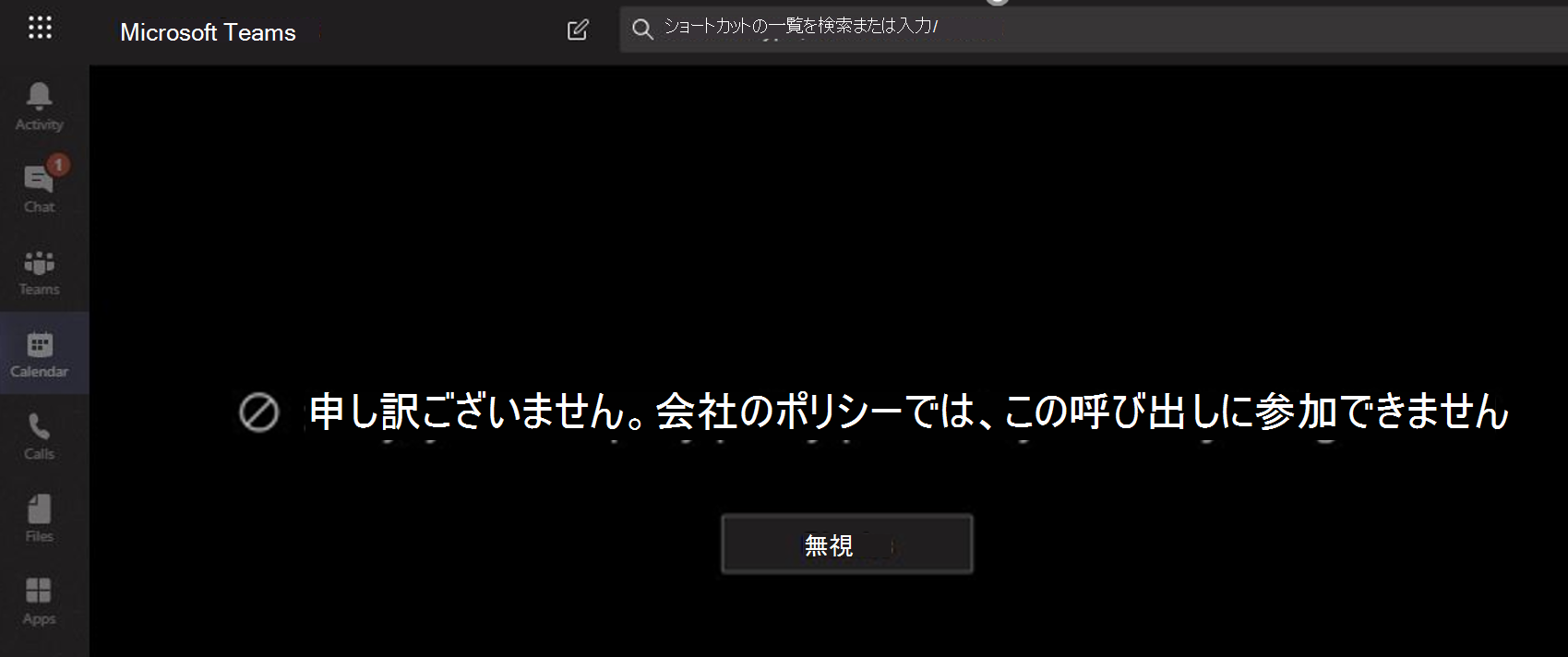

ユーザーが会議への参加に招待される: ユーザーが会議への参加に招待されると、そのユーザーに適用される IB ポリシーは、他のチーム メンバーに適用される IB ポリシーに対して評価されます。 違反がある場合、ユーザーは会議への参加を許可されません。

画面が 2 人以上のユーザー間で共有される: ユーザーが他のユーザーと画面を共有する場合は、共有を評価して、他のユーザーの IB ポリシーに違反していないことを確認する必要があります。 IB ポリシーに違反した場合、画面共有は許可されません。 ポリシーが適用された後の画面共有の例を次に示します。 画面共有アイコンと通話アイコンは表示されません。

ユーザーが Teams で電話をかける: ユーザーが別のユーザーまたはユーザー グループに (VOIP 経由で) 音声通話を開始するたびに、通話が他のチーム メンバーの IB ポリシーに違反していないことを確認するために評価されます。 違反がある場合、音声通話はブロックされます。

Teams のゲスト: IB ポリシーは Teams のゲストにも適用されます。 組織のグローバル アドレス一覧でゲストが検出可能な場合は、IB ポリシーを定義できます。

管理者が情報バリア ポリシーを作成または更新すると、サービスは自動的にメンバーを検索して、チーム メンバーがポリシーに違反していないことを確認します。 新しい違反がある場合は、次のアクションが実行されます。

1:1 チャット: 2 人のユーザー間の通信が許可されなくなった場合 (アプリケーションによる一方または両方のユーザーへの通信をブロックするポリシーのため)、それ以上の通信はブロックされます。 既存のチャット会話は読み取り専用になります。

グループ チャット: グループ チャットの参加者が変更されたポリシーまたは新しいポリシーに違反した場合、影響を受ける参加者はチャットから削除され、会話の履歴を読み取り専用で表示できます。

チーム: グループから削除されたユーザーは、チームから削除され、既存の会話や新しい会話を表示したり、参加したりできなくなります。

ワークフロー

Microsoft Teams の情報バリア ポリシーを構成するには、いくつかの手順があります。 チームが作成されると、SharePoint サイトがプロビジョニングされ、ファイル エクスペリエンスのために Microsoft Teams に関連付けられます。 情報バリア ポリシーは、既定では、この SharePoint サイトとファイルには適用されません。 SharePoint と OneDrive で情報バリアを有効にするには、「SharePoint で情報バリアを使用する」を参照してください。

| フェーズ | 内容 |

|---|---|

| 前提条件が満たされていることを確認する | - 必要なライセンスとアクセス許可があることを確認する - ディレクトリにユーザーをセグメント化するためのデータが含まれていることを確認する - Microsoft Teams の範囲指定ディレクトリ検索を有効にする - 監査ログの記録をオンにしてあることを確認する - Exchange アドレス帳ポリシーが設定されていないことを確認する - PowerShell を使用する - Microsoft Teams の管理者の同意を提供する |

| パート 1: 組織内のユーザーをセグメント化する | - 必要なポリシーを決定する - 定義するセグメントのリストを作成する - 使用する属性を特定する - ポリシー フィルターの観点からセグメントを定義する |

| パート 2: 情報バリア ポリシーの定義 | - ポリシーを定義する (まだ適用しない) - 2 つの種類から選択します (ブロックまたは許可) |

| パート 3: 情報バリア ポリシーの適用 | - ポリシーをアクティブな状態に設定する - ポリシー アプリケーションを実行する - ポリシーの状態を表示する |

情報バリアの前提条件

情報バリアを実装するには、次の前提条件を満たす必要があります。

情報バリアに必要なライセンス: 情報バリアは高度なコンプライアンス機能です。 この機能は、次のいずれかのライセンスを持つユーザーが利用できます。

- Microsoft 365 E5/A5/G5

- Office 365 E5/A5/G5

- Microsoft 365 E5/A5/G5/F5 Compliance

- Microsoft 365 E5/A5/F5/G5 Insider Risk Management

情報バリア ポリシーのアクセス許可 : 情報バリア ポリシーを定義または編集するには、管理者を次のいずれかの役割に割り当てる必要があります。

- Microsoft 365 Enterprise グローバル管理者

- Office 365 グローバル管理者

- コンプライアンス管理者

ディレクトリ データ: 組織の構造がディレクトリ データに反映されていることを確認してください。

範囲指定ディレクトリの検索: この設定を有効にする必要があります。

監査ログ: ポリシー アプリケーションの状態を検索するには、監査ログを有効にする必要があります。

アドレス帳ポリシーなし: Exchange アドレス帳ポリシー が設定されていないことを確認してください。

セキュリティを備えた PowerShell &コンプライアンス モジュール: PowerShell を使用して情報バリアを構成し、セキュリティとコンプライアンス モジュールを Microsoft 365 テナントに接続できます。

Microsoft Teams の情報バリアに対する管理者の同意: 次の手順を使用して、Microsoft Teams で情報バリア ポリシーが期待どおりに機能するようにします。

Windows PowerShell コマンドレットを実行します。

# Login with the Azure Resource Manager PowerShell to your tenant: Login-AzureRmAccount # Save the information barrier service app id to a variable: $appId="bcf62038-e005-436d-b970-2a472f8c1982" # Get a service principal in Azure for the app id: $sp=Get-AzureRmADServicePrincipal -ServicePrincipalName $appId # If a service principal could not be retrieved, create a new one: if ($sp -eq $null) { New-AzureRmADServicePrincipal -ApplicationId $appId } # Start the process to grant consent, by running: Start-Process https://login.microsoftonline.com/common/adminconsent?client_id=$appIdメッセージが表示されたら、Office 365 の職場または学校用のアカウントを使用してサインインします。

[アクセス許可が要求されました] ダイアログ ボックスで、情報を確認し、[同意する] を 選択します。

パート 1: 組織内のユーザーをセグメント化する

このフェーズでは、必要な情報バリア ポリシーを決定し、定義するセグメントの一覧を作成してから、セグメントを定義します。 ユーザーをセグメント化する場合、次の 2 つの重要なルールがあります。

ユーザーは 1 つのセグメントにのみ存在すること。

各セグメントの情報バリアは 1 つのみ。

セグメントは、特定のディレクトリ属性によって定義されます。

セグメントにユーザーを割り当てるには、コマンドレット New-OrganizationSegment と UserGroupFilter パラメーターを使用します。

PowerShell を開き、セキュリティ/コンプライアンス PowerShell モジュールを使用してテナントに接続します。

次のコマンドレットを実行し、segment-name を意味のある名前に置き換え、attribute と attribute-value の両方を目的のディレクトリ属性に置き換え、セグメント メンバーをフィルタリングします。

New-OrganizationSegment -Name "segment-name" -UserGroupFilter "attribute -eq 'attribute-value'"たとえば、Department 属性を使用して、 Sales という名前のセグメントを定義するには、次のコマンドを使用します。

New-OrganizationSegment -Name "Sales" -UserGroupFilter "Department -eq 'Sales'定義するセグメントごとに、このプロセスを繰り返します。

パート 2: 情報バリア ポリシーの定義

セグメントを作成した後、セグメントの通信を制限するポリシーを作成できます。 ポリシーには 2 つの種類があります。

ブロック ポリシーは、セグメント間の通信をブロックします。

ポリシーを 許可 すると、セグメントは他の 1 つのセグメントとのみ通信できます。

シナリオ 1: セグメント間の通信をブロックする

セグメント間の通信をブロックするには、それぞれの方向に 1 つずつで 2 つのポリシー が必要です。 各ポリシーは、一方向の通信のみをブロックします。 SegmentsBlocked パラメーターを指定して、New-InformationBarrierPolicy コマンドレットを使用します。

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsBlocked "segment2name"

たとえば、営業部門と研究部門間の通信をブロックするには、次のコマンドを使用します。

## Prevent Sales from communicating with Research

New-InformationBarrierPolicy -Name "Sales-Research" -AssignedSegment "Sales" -SegmentsBlocked "Research" -State Inactive

## Prevent Research from communicating with Sales

New-InformationBarrierPolicy -Name "Research-Sales" -AssignedSegment "Research" -SegmentsBlocked "Sales" -State Inactive

シナリオ 2: あるセグメントが他のセグメント と通信できるようにする

あるセグメントが他のセグメントと通信できるようにするには、New-InformationBarrierPolicyコマンドレットをSegmentsAllowedパラメーターとともに使用します。

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsAllowed "segment2name","segment1name"

たとえば、研究セグメントが人事と製造とのみ通信できるようにするには、次のコマンドを使用します。

New-InformationBarrierPolicy -Name "Research-HRManufacturing" -AssignedSegment "Research" -SegmentsAllowed "HR","Manufacturing","Research" -State Inactive

パート 3: 情報バリア ポリシーの適用

情報バリア ポリシーは、アクティブ状態に設定してから、ポリシーを適用するまで有効になりません。

Get-InformationBarrierPolicyコマンドレットを使用して、定義されているポリシーの一覧を表示します。各ポリシーの状態と ID (GUID)をメモします。状態をアクティブにするポリシーを設定するには、

Identityパラメーターを有効に設定して、Set-InformationBarrierPolicyコマンドレットを使用しStateパラメーターをActiveに設定します。Set-InformationBarrierPolicy -Identity GUID -State Activeテナントで情報バリアを開始するには、次のコマンドレットを実行します。

Start-InformationBarrierPoliciesApplication

Start-InformationBarrierPoliciesApplication を実行した後、システムがポリシーを適用を開始するまで 30 分待ちます。 システムは、ユーザーごとにポリシーを適用します。 システムは、1 時間に約 5,000 のユーザー アカウントを処理します。

詳細については、以下を参照してください。