ランディング ゾーンを使用してセキュリティで保護されたインフラストラクチャをデプロイする

Azure ランディング ゾーンは、8 つの設計領域にわたる主要な設計原則に準拠した環境です。 これらの設計原則は、すべてのアプリケーション ポートフォリオに適合し、アプリケーションの移行、最新化、イノベーションを大規模に実現できます。 Azure ランディング ゾーンでは、サブスクリプションを使用することで、アプリケーション リソースとプラットフォーム リソースが分離されてスケーリングされます。 アプリケーション リソースのサブスクリプションはアプリケーション ランディング ゾーンと呼ばれ、プラットフォーム リソースのサブスクリプションはプラットフォーム ランディング ゾーンと呼ばれます。

Azure ランディング ゾーン アーキテクチャはスケーラブルかつモジュール式で、さまざまなデプロイ ニーズを満たします。 反復可能なインフラストラクチャを使用すると、すべてのサブスクリプションに一貫した構成と制御を適用できます。 モジュールによって、要件の発展に合わせて、特定の Azure ランディング ゾーン アーキテクチャのコンポーネントのデプロイおよび変更を行うことが簡単になります。

プラットフォームとアプリケーションのランディング ゾーンの比較

Azure ランディング ゾーンは、プラットフォーム ランディング ゾーンとアプリケーション ランディング ゾーンで構成されます。 両方の機能についてできる限り詳しく説明します。

プラットフォーム ランディング ゾーン: プラットフォーム ランディング ゾーンは、アプリケーション ランディング ゾーン内のアプリケーションに共有サービス (ID、接続、管理) を提供するサブスクリプションです。 多くの場合、これらの共有サービスを統合すると、運用効率が向上します。 1 つ以上の中央チームがプラットフォーム ランディング ゾーンを管理します。

アプリケーション ランディング ゾーン: アプリケーション ランディング ゾーンは、アプリケーションをホストするためのサブスクリプションです。 コードを通してアプリケーション ランディング ゾーンを事前プロビジョニングし、管理グループを使用してそれらにポリシー制御を割り当てます。

アプリケーション ランディング ゾーンの管理には、3 つの主要なアプローチがあります。 ニーズに応じて、(1) 中央チーム、(2) アプリケーション チーム、(3) 共有チームのいずれかの管理アプローチを使用する必要があります ("表を参照")。

| アプリケーション ランディング ゾーンの管理アプローチ | 説明 |

|---|---|

| 中央チームによる管理 | 中央 IT チームがランディング ゾーンを完全に運用します。 このチームは、プラットフォームとアプリケーション ランディング ゾーンに制御とプラットフォーム ツールを適用します。 |

| アプリケーション チームによる管理 | プラットフォーム管理チームは、アプリケーション ランディング ゾーン全体をアプリケーション チームに委任します。 アプリケーション チームは環境を管理し、サポートします。 管理グループ ポリシーにより、プラットフォーム チームは引き続きアプリケーション ランディング ゾーンを管理できます。 サブスクリプション スコープで他のポリシーを追加し、アプリケーション ランディング ゾーンでのデプロイ、セキュリティ保護、または監視に、代替ツールを使用できます。 |

| 共有管理 | AKS や AVS などのテクノロジ プラットフォームを使用して、中央 IT チームが基になるサービスを管理します。 アプリケーション チームは、テクノロジ プラットフォーム上で実行されているアプリケーションを担当します。 このモデルでは、さまざまな制御またはアクセス許可を使用する必要があります。 これらの制御と権限はアプリケーション ランディング ゾーンを中央で管理するために使用するものとは異なります。 |

Azure ランディング ゾーン アクセラレータ

アクセラレータは、Azure ランディング ゾーンを適切にデプロイするのに役立つ、コードとしてのインフラストラクチャの実装です。 デプロイ可能な 1 つのプラットフォーム ランディング ゾーン アクセラレータと、いくつかのアプリケーション ランディング ゾーン アクセラレータがあります。

プラットフォーム ランディング ゾーン アクセラレータ

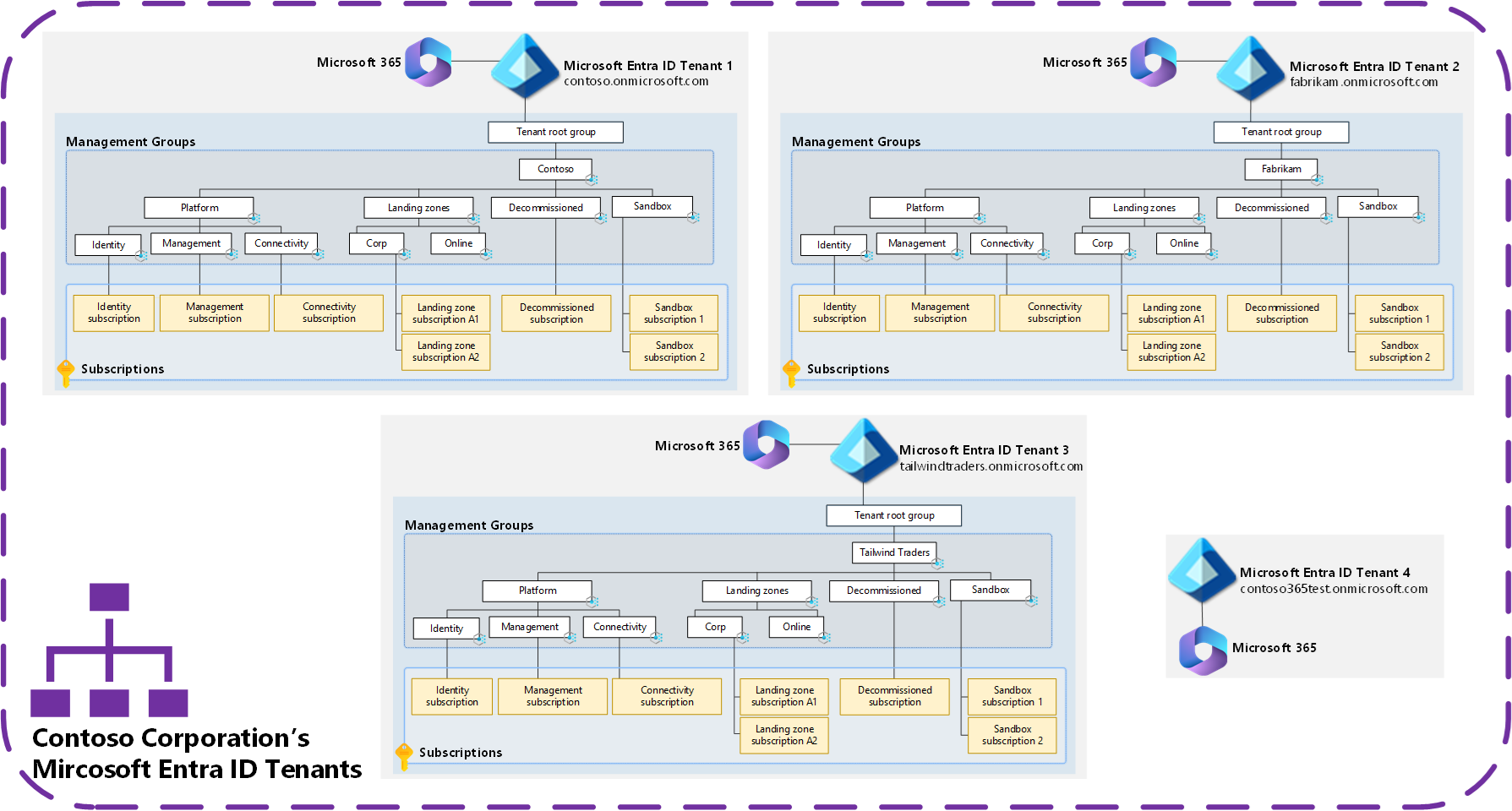

Azure ランディング ゾーン ポータル アクセラレータという既製のデプロイ エクスペリエンスがあります。 Azure ランディング ゾーン ポータル アクセラレータは、概念アーキテクチャ ("図 1 を参照") をデプロイし、管理グループやポリシーなどの主要コンポーネントに、事前定義済みの構成を適用します。 これは、組織の概念アーキテクチャが計画的な運用モデルとリソース構造に合う組織に適しています。

Azure portal を使用して環境を管理する予定の場合は、Azure ランディング ゾーン ポータル アクセラレータを使用する必要があります。

スケーラブルなモジュール式の Azure ランディング ゾーンを構築する

Microsoft では、セキュア手法など、クラウド導入過程の定評のある出発点を顧客に提供するためのクラウド導入フレームワークを提供しています。

準備手法でのクラウド導入フレームワークのもう 1 つの重要なコンポーネントが Azure ランディング ゾーンです。ここでは、セキュリティ要素など、完全なアーキテクチャと運用環境の自動実装を提供することにより、クラウドの導入を促進します。 セキュリティのベスト プラクティスは、Azure ランディング ゾーンに統合されています。 ランディング ゾーンでは、組み込まれたセキュリティとガバナンスのベスト プラクティスを使用して、最初のワークロードを迅速かつ安全に移行できます。

組織のランディング ゾーンを設計して実装するときには、以下の参照アーキテクチャをターゲットの最終状態として使用します。 ここでは、成熟しスケールアウトされた環境設計上の考慮事項をキャプチャします。

クラウド導入計画で可能な場合は、Azure ランディング ゾーンを使用することをお勧めします。 ランディング ゾーンでは、アーキテクチャの開始点がもたらされます。 Azure ランディング ゾーンは、新しいワークロードをデプロイするか、既存のワークロードを移行するか、既にデプロイされているワークロードを改善するかに関わらず、セキュリティやその他のベスト プラクティスに従うのに役立ちます。 ランディング ゾーンを使用すると、すべて一度に実装するか段階的に実装するかに関わらず、ベスト プラクティスに従うのに役立ちます。

Note

組織は、独自のビジネス要件を満たすように Azure ランディング ゾーンのアーキテクチャをカスタマイズできます。

Azure ランディング ゾーンには、組織の IT チームとセキュリティ チームが簡単に作業できるようにするコードが含まれています。 ランディング ゾーンには、テンプレート化された実装を適用するための反復可能で予測可能なメソッドが用意されています。 この実装には、デプロイ アプローチ、設計原則、設計領域が含まれます。 ランディング ゾーンでは、セキュリティ、管理、ガバナンスのプロセスのほか、プラットフォーム自動化と DevOps がサポートされています。

ゼロ トラストの原則を使用する

組織は、ターゲット アーキテクチャに含まれている Azure セキュリティ ベンチマーク (ASB) ベスト プラクティスとゼロ トラスト (ZT) の原則に基づいて、Azure ランディング ゾーンを適応させることができます。 ベスト プラクティスに沿ったターゲット アーキテクチャに移行して、その他のセキュリティに関する考慮事項と、組織のセキュリティとガバナンス MVP を段階的に構築して改善するゼロ トラスト原則を実装します。

決して信用せず、常に検証するというゼロ トラスト アーキテクチャ アプローチを拡張します。 ID、エンドポイント、ネットワーク、データ、アプリケーション、インフラストラクチャを含むデジタル状態全体にエンドツーエンドの戦略を統合します。

Azure セキュリティ ベンチマークのセキュリティに関する推奨事項に従う

組織では、Azure セキュリティ ベンチマークの影響が大きいセキュリティに関する推奨事項に従うことをお勧めします。 Azure ランディング ゾーンとクラウド導入フレームワーク自体にもガイダンスがあります。 すべての関連ドキュメントとサービス固有のベースラインを確認して、アーキテクチャ戦略の一部として ASB の推奨事項を含めます。

ヒント

Azure ランディング ゾーンでは、既定で ASB ポリシーが階層の最上位に割り当てられます。 このアプローチにより、ランディング ゾーン内のすべてのサブスクリプションとワークロードが ASB コンプライアンスに対して監視されます。