ID の種類を説明する

Microsoft Entra ID では、さまざまな種類の ID がサポートされています。 このユニットで読み上げられる用語および紹介される用語は、ユーザー ID、ワークロード ID、デバイス ID、外部 ID、ハイブリッド ID です。 以降のセクションでは、これらの用語のそれぞれについて詳細に説明します。

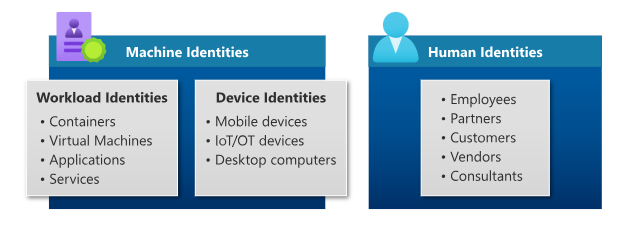

Microsoft Entra ID では ID を何に割り当てることができるかと質問されたら、その答えは、"3 つのカテゴリがある" です。

- ID をユーザー (人間) に割り当てることができます。 ユーザーに割り当てられる ID の例としては、通常は内部ユーザーとして構成される組織の従業員と、顧客、コンサルタント、ベンダー、パートナーを含む外部ユーザーがあります。 ここでは、これらをユーザー ID と呼びます。

- ID を、携帯電話、デスクトップ コンピューター、IoT デバイスなどの物理デバイスに割り当てることができます。

- 最後に、ID を、アプリケーション、仮想マシン、サービス、コンテナーなどのソフトウェアベースのオブジェクトに割り当てることができます。 これらの ID は、ワークロード ID と呼ばれます。

このユニットでは、Microsoft Entra の ID の各種類について考察します。

User

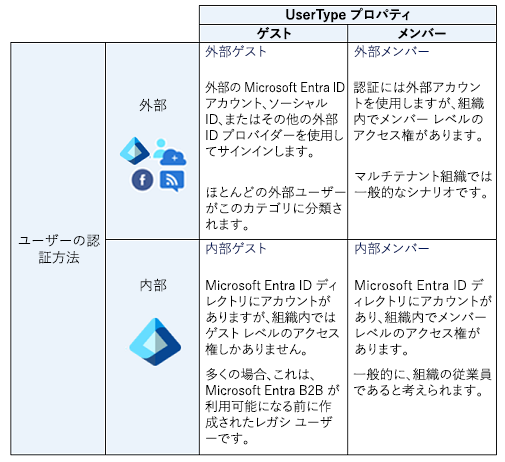

ユーザー ID は、従業員や外部ユーザー (顧客、コンサルタント、ベンダー、パートナー) などの人を表します。 Microsoft Entra ID では、ユーザー ID は、認証方法と、ユーザーの種類プロパティによって特徴付けられます。

ユーザーの認証方法は、ホスト組織の Microsoft Entra テナントに関連して求められ、内部または外部にすることができます。 内部認証とは、ユーザーがホスト組織の Microsoft Entra ID にアカウントを持っており、そのアカウントを使用して Microsoft Entra ID に対する認証を行うことを意味します。 外部認証とは、ユーザーが、別の組織に属する外部 Microsoft Entra アカウント、ソーシャル ネットワーク ID、またはその他の外部 ID プロバイダーを使用して認証を行うことを意味します。

ユーザーの種類プロパティでは、ユーザーと組織 (具体的には、ホスト組織のテナント) との関係を記述します。 ゲストまたは組織の Microsoft Entra テナントのメンバーをユーザーとすることができます。 既定では、組織のゲストは、組織のメンバーと比べて、組織のディレクトリ内の特権が制限されます。

- 内部ユーザー: これらのユーザーは、通常、組織の従業員と見なされます。 ユーザーは、その組織の Microsoft Entra ID を介して内部的に認証を行い、リリース Microsoft Entra ディレクトリ内に作成されるユーザー オブジェクトの UserType は Member になります。

- 外部ゲスト: コンサルタント、ベンダー、パートナーなどの外部ユーザーまたはゲストは、通常、このカテゴリに分類されます。 ユーザーは、外部の Microsoft Entra アカウントまたは外部 ID プロバイダー (ソーシャル ID など) を使用して認証を行います。 リソース Microsoft Entra ディレクトリ内に作成されるユーザー オブジェクトの UserType は Guest になり、付与されるアクセス許可は、ゲスト レベルに制限されます。

- 外部メンバー: これは、複数のテナントで構成される組織で一般的なシナリオです。 Contoso の Microsoft Entra テナントと Fabrikam の Microsoft Entra テナントが 1 つの大きな組織内のテナントであるシナリオについて考えてみましょう。 Contoso テナントのユーザーには、Fabrikam のリソースへのメンバー レベルのアクセス権が必要です。 このシナリオでは、Contoso ユーザーは、Fabrikam の Microsoft Entra ディレクトリで、Fabrikam の外部となる Contoso アカウントで認証を行うように構成されますが、その UserType は Member であり、Fabrikam の組織リソースに対してメンバー レベルのアクセスが許可されます。

- 内部ゲスト:このシナリオは、ディストリビューター、サプライヤー、ベンダーと共同作業を行う組織が、これらのユーザー用に内部 Microsoft Entra アカウントを設定しても、ユーザー オブジェクトの UserType を Guest に設定し、これらのユーザーをゲストとして指定する場合に発生します。 これらのユーザーはゲストであるため、ディレクトリ内のアクセス許可は削減されます。 現在では B2B Collaboration を使用することがより一般的になっているため、これはレガシ シナリオと考えられます。 B2B Collaboration では、ユーザーは独自の資格情報を使用できるため、外部 ID プロバイダーは、認証とアカウントのライフサイクルを管理できます。

外部ゲストと外部メンバーは、Microsoft Entra ID の外部 ID のカテゴリに分類される企業間 (B2B) コラボレーションのユーザーです。外部 ID のカテゴリについては、後続のユニットで詳しく説明します。

ワークロード ID

ワークロード ID は、ソフトウェア ワークロードに割り当てる ID です。 これにより、ソフトウェア ワークロードは、他のサービスやリソースに対して認証を行い、アクセスできるようになります。 これは、ワークロードのセキュリティ保護に役立ちます。

ワークロード ID のセキュリティ保護は重要です。これは、人間のユーザーとは異なり、ソフトウェア ワークロードが複数の資格情報を処理して異なるリソースにアクセスする場合があり、それらの資格情報を安全に保存する必要があるためです。 また、ワークロード ID がいつ作成されるかや、いつ取り消されるかを追跡することは困難です。 ワークロード ID のセキュリティ保護は困難なため、企業にはアプリケーションやサービスが悪用されたり侵害されたりするリスクがあります。

Microsoft Entra のワークロード ID は、ワークロード ID をセキュリティで保護するときにこれらの問題を解決するのに役立ちます。

Microsoft Entra では、ワークロード ID はアプリケーション、サービス プリンシパル、マネージド ID です。

アプリケーションとサービス プリンシパル

サービス プリンシパルは基本的にアプリケーションの ID です。 アプリケーションで ID およびアクセス機能を Microsoft Entra ID に委任するには、最初にアプリケーションを Microsoft Entra ID に登録して委任を有効にする必要があります。 アプリケーションを登録すると、アプリケーションを使用する各 Microsoft Entra テナントにサービス プリンシパルが作成されます。 サービス プリンシパルにより、Microsoft Entra テナントによってセキュリティ保護されているリソースに対するアプリケーションの認証や認可などのコア機能が有効になります。

サービス プリンシパルで Microsoft Entra テナントによってセキュリティ保護されているリソースにアクセスできるようにする場合は、アプリケーション開発者が資格情報を管理して保護する必要があります。 管理と保護が正しく行われなければ、セキュリティの脆弱性が発生する可能性があります。 マネージド ID は、開発者をその責任から解放するのに役立ちます。

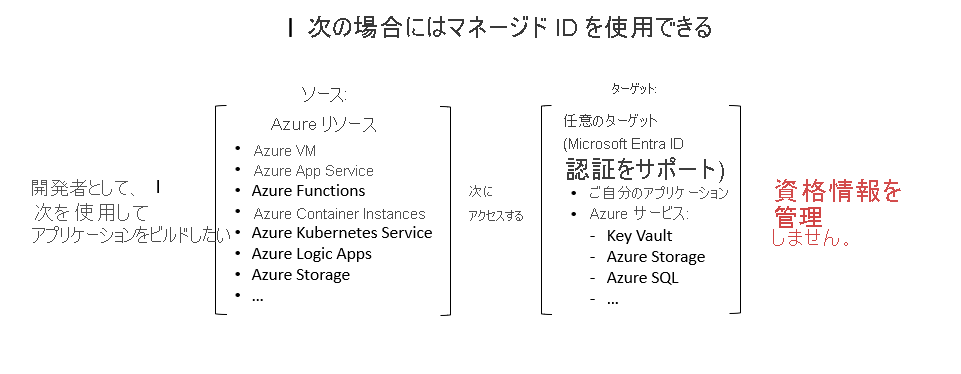

マネージド ID

マネージド ID は、Microsoft Entra ID で自動的に管理されるサービス プリンシパルの一種であり、開発者が資格情報を管理する必要がなくなります。 マネージド ID は、Microsoft Entra 認証をサポートする Azure リソースに接続するときに使用し、追加コストなしで使用できるアプリケーションの ID を提供します。

マネージド ID をサポートする Azure サービスの一覧については、「まとめとリソース」ユニットの「詳細情報」セクションを参照してください。

マネージド ID には、システム割り当てとユーザー割り当ての 2 種類があります。

システム割り当て。 仮想マシンなどの一部の Azure リソースでは、マネージド ID をそのリソースで直接有効にすることができます。 システム割り当てマネージド ID を有効にすると、その Azure リソースのライフサイクルに関連付けられた ID が Microsoft Entra に作成されます。 ID がその Azure リソースのライフサイクルに関連付けられるため、リソースを削除すると、Azure によって ID も自動的に削除されます。 システム割り当て ID が見られる例としては、単一の仮想マシン上で実行されるアプリケーションなど、単一の Azure リソース内にワークロードが含まれている場合があります。

ユーザー割り当て。 スタンドアロンの Azure リソースとしてマネージド ID を自分で作成することもできます。 ユーザー割り当てマネージド ID を作成すると、それを、Azure サービスの 1 つ以上のインスタンスに割り当てることができます。 たとえば、1 つのユーザー割り当てマネージド ID を複数の VM に割り当てることができます。 ユーザー割り当てマネージド ID では、ID は、それを使用するリソースとは別に管理されます。 ユーザー割り当てマネージド ID を使用するリソースを削除しても ID は削除されません。 ユーザー割り当てマネージド ID は明示的に削除する必要があります。 これは、複数の VM があり、すべての VM のアクセス許可セットは同一であるが、頻繁にリサイクルされる可能性があるシナリオで役立ちます。 いずれかの VM を削除しても、ユーザー割り当てマネージド ID に影響はありません。 同様に、新しい VM を作成し、それに既存のユーザー割り当てマネージド ID を割り当てることができます。

デバイス

デバイスは、モバイル デバイス、ノート PC、サーバー、プリンターなど、ハードウェアの一部です。 デバイス ID は、管理者がアクセスまたは構成の決定を行うときに使用できる情報を提供します。 Microsoft Entra ID では、デバイス ID をさまざまな方法で設定できます。

- Microsoft Entra 登録済みデバイス。 Microsoft Entra 登録済みデバイスの目標は、Bring Your Own Device (BYOD) またはモバイル デバイスのシナリオのサポートをユーザーに提供することです。 これらのシナリオでは、ユーザーは個人所有のデバイスを使用して、組織のリソースにアクセスできます。 Microsoft Entra 登録済みデバイスは、組織のアカウントでデバイスにサインインする必要なく、Microsoft Entra ID に登録されます。

- Microsoft Entra 参加済み。 Microsoft Entra 参加済みデバイスは、デバイスへのサインインに使用される組織アカウントを介して Microsoft Entra ID に参加したデバイスです。 Microsoft Entra 参加済みデバイスは、通常、組織が所有します。

- Microsoft Entra ハイブリッド参加済みデバイス。 既存のオンプレミスの Active Directory 実装がある組織は、Microsoft Entra ハイブリッド参加済みデバイスを実装すると、Microsoft Entra ID によって提供される機能を活用できます。 これらのデバイスはオンプレミスの Active Directory に参加済みであり、Microsoft Entra ID では、組織のアカウントでデバイスにサインインする必要があります。

Microsoft Entra ID へのデバイスの登録および参加により、ユーザーはクラウドベースのリソースにシングル サインオン (SSO) できるようになります。 さらに、Microsoft Entra 参加済みデバイスは、オンプレミスの Active Directory に依存するリソースおよびアプリケーションに対して SSO エクスペリエンスのメリットを得ることができます。

IT 管理者は、モバイル デバイス管理 (MDM) とモバイル アプリケーション管理 (MAM) に重点を置いたクラウドベースのサービスである Microsoft Intune などのツールを使用して、組織のデバイスの使用方法を制御することができます。 詳細については、Microsoft Intune に関するページを参照してください。

グループ

Microsoft Entra ID では、同じアクセス ニーズを持つ複数の ID がある場合、グループを作成できます。 アクセス権を個別に割り当てるのではなく、グループのすべてのメンバーにアクセス許可を付与するには、グループを使用します。 Microsoft Entra リソースへのアクセスを、アクセスを必要とする ID のみに制限することは、ゼロ テストの中核的なセキュリティ原則の 1 つです。

グループには、次の 2 種類があります。

セキュリティ: セキュリティ グループは、最も一般的な種類のグループであり、共有リソースへのユーザーおよびデバイスのアクセスを管理するために使用されます。 たとえば、セルフサービス パスワード リセットなどの特定のセキュリティ ポリシー用として、または MFA を要求する条件付きアクセス ポリシーで使用するためにセキュリティ グループを作成できます。 セキュリティ グループのメンバーには、ユーザー (外部ユーザーを含む)、デバイス、他のグループ、サービス プリンシパルを含めることができます。 セキュリティ グループを作成するには、Microsoft Entra 管理者の役割が必要です。

Microsoft 365: Microsoft 365 グループ (多くの場合、配布グループとも呼ばれます) は、コラボレーションのニーズに応じてユーザーをグループ化するために使用されます。 たとえば、グループのメンバーに、共有のメールボックス、予定表、ファイル SharePoint サイトなどへのアクセス権を付与できます。 Microsoft 365 グループのメンバーには、ユーザー (組織外部のユーザーを含む) のみを含めることができます。 Microsoft 365 グループはコラボレーションを目的としているため、既定では、ユーザーが Microsoft 365 グループを作成でき、管理者の役割は必要ありません。

グループは、手動で選択されるメンバーの割り当てを許可するように構成することも、動的メンバーシップ用に構成することもできます。 動的メンバーシップでは、ルールを使用して ID を自動的に追加および削除します。