条件付きアクセスについて説明する

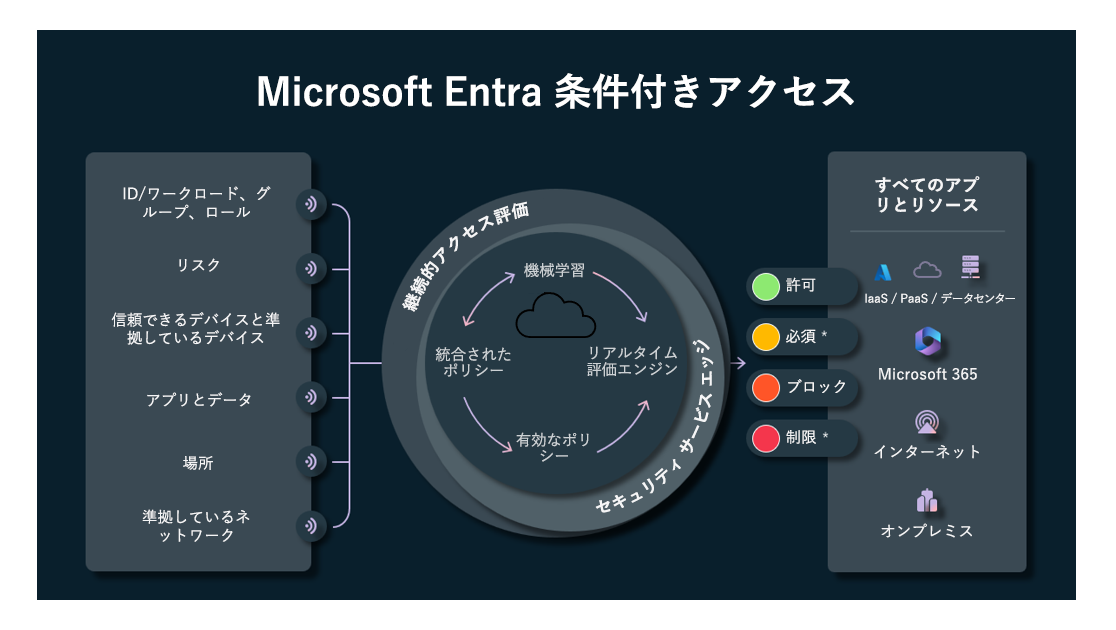

条件付きアクセスは、認証されたユーザーにデータやその他の資産へのアクセスを許可する前に、追加のセキュリティ レイヤーを提供する Microsoft Entra ID の機能です。 条件付きアクセスは、Microsoft Entra ID で作成および管理されるポリシーを使用して実装されます。 条件付きアクセスポリシーでは、リソース (アプリとデータ) へのアクセスを許可するかどうかの決定を自動化するために、ユーザー、場所、デバイス、アプリケーション、リスクなどのシグナルが分析されます。

最も単純な条件付きアクセス ポリシーは、if-then ステートメントです。 たとえば、条件付きアクセス ポリシーには、ユーザーが特定のグループに属している "場合"、アプリケーションにサインインするために多要素認証を提供する必要があることが示されていることがあります。

重要

条件付きアクセス ポリシーは、第 1 段階認証が完了した後で適用されます。 条件付きアクセスはサービス拒否 (DoS) 攻撃などのシナリオに対する組織の防御の最前線を意図したものではありませんが、これらのイベントからのシグナルを使用してアクセス権を判定できます。

条件付きアクセス ポリシーのコンポーネント

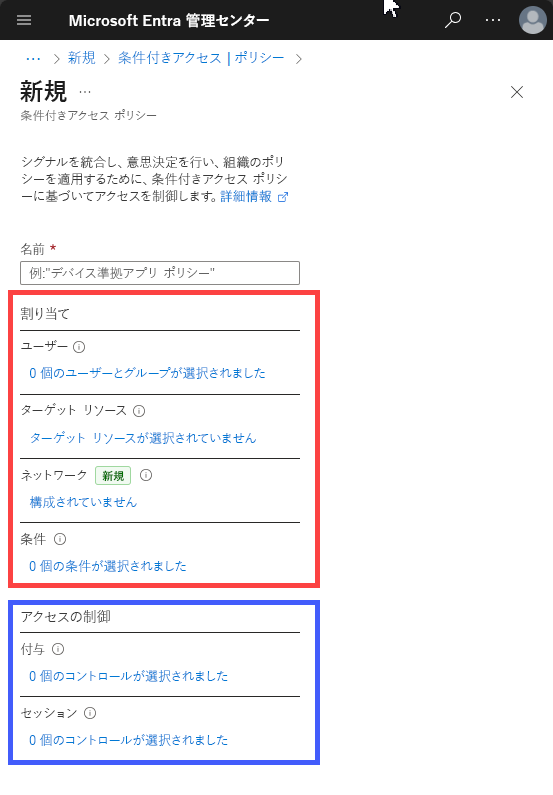

Microsoft Entra ID の条件付きアクセス ポリシーは、割り当てとアクセスの制御の 2 つのコンポーネントで構成されます。

代入

管理者は、条件付きアクセス ポリシーを作成するときに、割り当てを通じて使用するシグナルを決定できます。 ポリシーの割り当て部分では、条件付きアクセス ポリシーの誰が、何を、どこで、いつを制御します。 すべての割り当ては、論理的に AND 処理されます。 複数の割り当てを構成した場合、ポリシーをトリガーするには、すべての割り当てが満たされている必要があります。 割り当てには、次のようなものがあります。

- [ユーザー] では、ポリシーに対して含めるまたは除外するユーザーを割り当てます。 この割り当てには、ディレクトリ内のすべてのユーザー、特定のユーザーおよびグループ、ディレクトリ ロール、外部ゲスト、ワークロード ID を含めることができます。

- [ターゲット リソース] には、アプリケーションまたはサービス、ユーザー アクション、グローバル セキュア アクセス (プレビュー)、あるいは認証コンテキストが含まれます。

- クラウド アプリ - 管理者は、Microsoft Cloud アプリケーション、Office 365、Windows Azure Service Management API、Microsoft 管理ポータル、Microsoft Entra 登録済みアプリケーションなどの、組み込みの Microsoft アプリケーションを含むアプリケーションまたはサービスの一覧から選択できます。

- ユーザー アクション - 管理者は、クラウド アプリケーションに基づいてではなく、"セキュリティ情報の登録" や "デバイスの登録または参加" などのユーザー アクションに基づいてポリシーを定義することを選択できます。これにより、条件付きアクセスでは、それらのアクションに関する制御を適用できます。

- グローバル セキュア アクセス (プレビュー) - 管理者は、条件付きアクセス ポリシーを使用して、グローバル セキュア アクセスグローバル セキュア アクセス サービスを通過するトラフィックをセキュリティで保護できます。 これを行うには、グローバル セキュア アクセス内にトラフィック プロファイルを定義します。 これで、条件付きアクセス ポリシーをグローバル セキュア アクセスのトラフィック プロファイルに割り当てることができます。

- 認証コンテキスト - 認証コンテキストを使用して、アプリケーションのデータとアクションをさらにセキュリティで保護できます。 たとえば、SharePoint サイト内の特定のコンテンツにアクセスできるユーザーは、マネージド デバイスを介してそのコンテンツにアクセスするか、特定の使用条件に同意することが求められる場合があります。

- [ネットワーク] を使用すると、ユーザーのネットワークまたは物理的な場所に基づいてユーザー アクセスを制御できます。 任意のネットワークまたは場所、信頼できるネットワークまたは信頼できる IP アドレス範囲としてマークされた場所、またはネームド ロケーションを含めることができます。 組織のセキュリティ ポリシーに準拠するユーザーとデバイスで構成される準拠ネットワークを特定することもできます。

- 条件では、ポリシーが適用される場所とタイミングを定義します。 複数の条件を組み合わせて、きめ細かで具体的な条件付きアクセス ポリシーを作成することができます。 条件には、次のようなものがあります。

- サインイン リスクとユーザー リスク。 Microsoft Entra ID Protection と統合することにより、条件付きアクセス ポリシーで、ディレクトリ内のユーザー アカウントに関連する疑わしいアクションを特定し、ポリシーをトリガーできます。 サインイン リスクは、特定のサインイン、つまり認証要求が ID 所有者によって承認されていない可能性です。 ユーザー リスクは、特定の ID またはアカウントが侵害されている可能性です。

- インサイダー リスク。 Microsoft Purview 適応型保護にアクセスできる管理者は、Microsoft Purview からのリスク シグナルを条件付きアクセス ポリシーの決定に組み込むことができます。 インサイダー リスクでは、Microsoft Purview のデータ ガバナンス、データ セキュリティ、リスクとコンプライアンスの構成が考慮されます。

- デバイス プラットフォーム。 デバイスで実行されるオペレーティング システムによって特徴付けられるデバイス プラットフォームは、条件付きアクセス ポリシーを適用するときに使用できます。

- クライアント アプリ。 クライアント アプリ (ブラウザー、モバイル アプリ、デスクトップ クライアントなど、ユーザーがクラウド アプリにアクセスするために使用するソフトウェア) も、アクセス ポリシーの決定に使用できます。

- デバイスのフィルター。 組織は、デバイスのフィルター オプションを使用すると、デバイスのプロパティに基づいてポリシーを適用できます。 たとえば、このオプションを使用して、特権アクセス ワークステーションなどの特定のデバイスをポリシーの対象にすることができます。

基本的に、割り当て部分では条件付きアクセス ポリシーのユーザー、内容、場所を制御します。

アクセス制御

条件付きアクセス ポリシーが適用されると、アクセスをブロックする、アクセスを許可する、検証を追加してアクセスを許可する、セッション制御を適用して制限されたエクスペリエンスを有効にするのいずれにするかが、情報に基づいて決定されます。 この決定は、条件付きアクセス ポリシーのアクセス制御部分と呼ばれ、ポリシーの適用方法が定義されます。 一般に次のものが決定されます。

- [アクセスのブロック]

- アクセス許可。 管理者は、制御を追加せずにアクセスを付与することも、アクセスを付与するときに 1 つ以上の制御を適用することを選択することもできます。 アクセスの付与に使用される制御の例としては、多要素認証の実行をユーザーに要求する、リソースにアクセスするための特定の認証方法を要求する、特定のコンプライアンス ポリシー要件を満たすようにデバイスに要求する、パスワードの変更を要求するなどがあります。 完全な一覧については、条件付きアクセス ポリシーでの付与の制御に関するページを参照してください。

- セッション。 管理者は、条件付きアクセス ポリシー内でセッション コントロールを利用すると、特定のクラウド アプリケーション内でのエクスペリエンスを制限できるようになります。 例として、アプリの条件付きアクセス制御は、Microsoft Defender for Cloud Apps からのシグナルを使って、機密性の高いドキュメントのダウンロード、切り取り、コピー、印刷の機能がブロックされたり、機密性の高いファイルのラベル付けが要求されたりします。 その他のセッション制御には、サインインの頻度とアプリケーションで強制される制限が含まれます。選択したアプリケーションではデバイス情報を使用すると、デバイスの状態に応じて、制限付きまたは完全なエクスペリエンスがユーザーに提供されます。 完全な一覧については、条件付きアクセス ポリシーでのセッション制御に関するページを参照してください。

要約すると、割り当て部分では条件付きアクセス ポリシーのユーザー、内容、場所を制御し、アクセス制御部分ではポリシーの適用方法を制御します。