Microsoft Sentinel を使用してエンタープライズ セキュリティを管理する

あなたの金融機関は、世界中のさまざまな地域で顧客やパートナーと常に取り引きしています。 多くの取引が毎日発生し、各取引は、その種類や関連するデバイスまたはユーザーに関係なく、監視および保護する必要があります。 あなたの組織のセキュリティと監視に関する戦略では、企業全体のセキュリティと監視に重点を置く必要があります。

このユニットでは、エンタープライズ レベルの組織でセキュリティ上の脅威を監視し、それに対応するうえで Microsoft Sentinel がどのように役立つのか説明します。 Microsoft Sentinel は次の用途に使用できます。

- 複数のクラウドやオンプレミスの場所に存在する可能性がある、企業の詳細な概要を把握する。

- 複雑で多様なツールに依存しないようにします。

- 専門家によって構築されたエンタープライズレベルの AI を使用して、組織全体の脅威を特定し、処理します。

データ ソースを Microsoft Sentinel に接続する

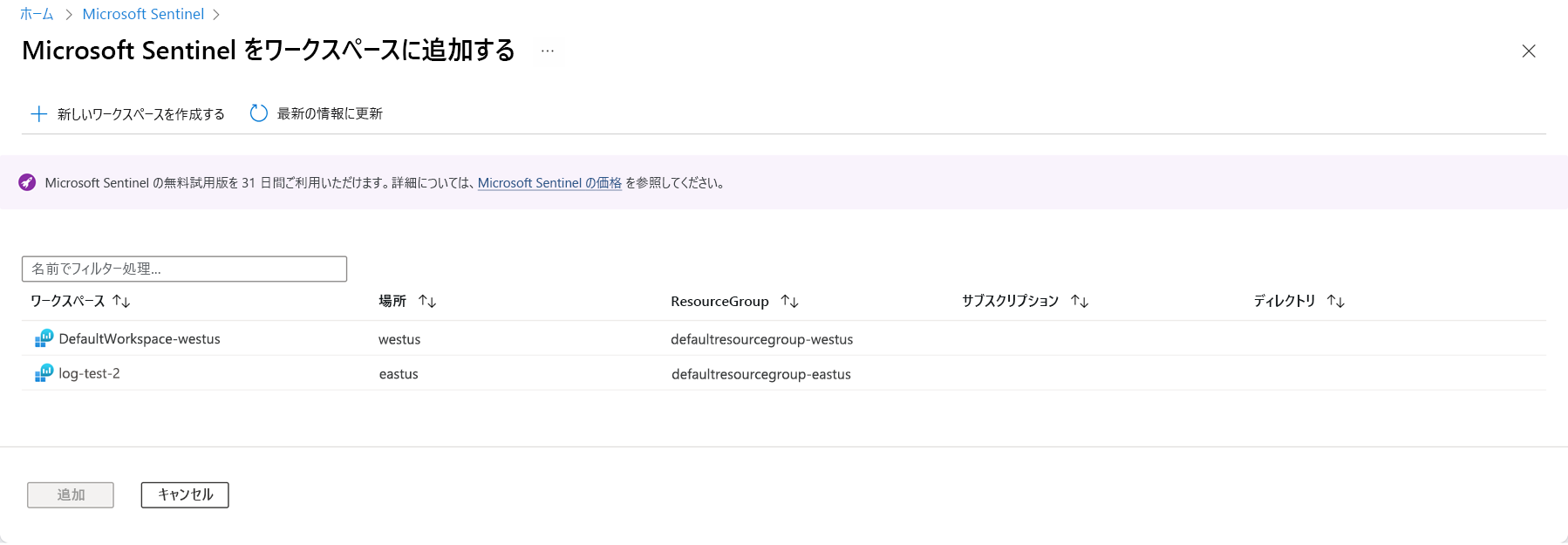

Microsoft Sentinel を実装するには、Log Analytics ワークスペースが必要です。 Azure portal で Microsoft Sentinel リソースを作成するときに、新しい Log Analytics ワークスペースを作成するか、既存のワークスペースに接続できます。

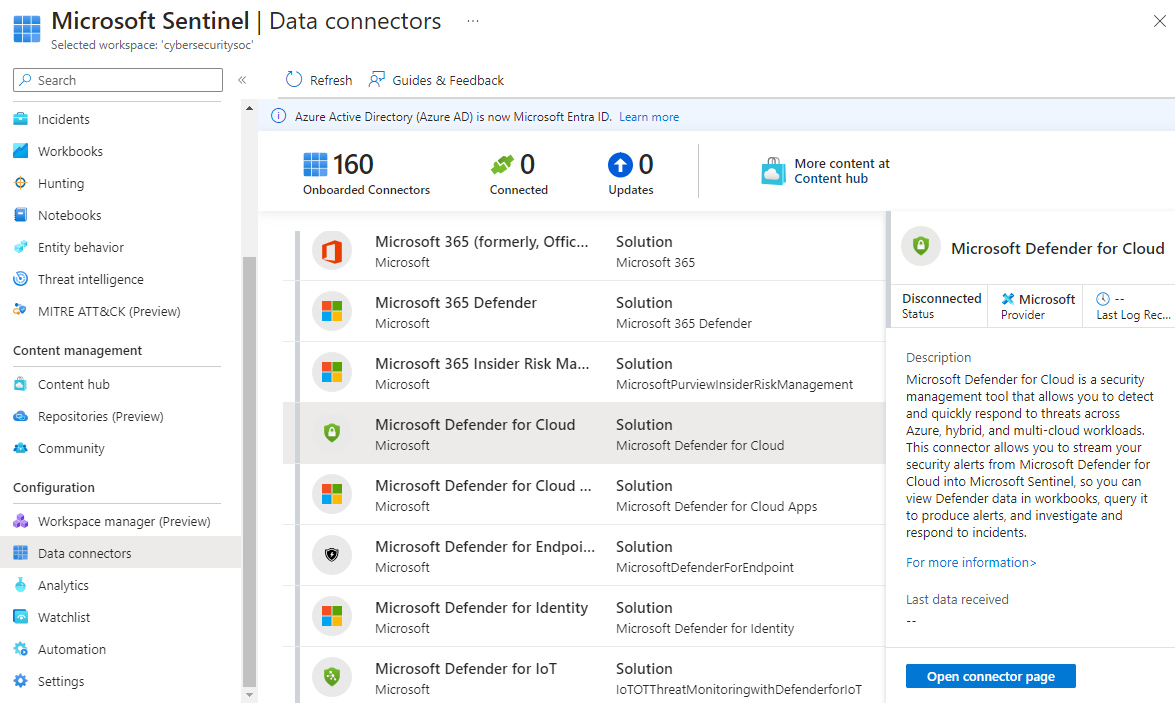

Microsoft Sentinel リソースを作成してワークスペースに接続したら、企業のデータ ソースを接続する必要があります。 コンテンツ ハブから、データ コネクタを使用するソリューションをインストールします。 Microsoft Sentinel は、コネクタを介して、Microsoft Entra ID や Microsoft 365 などの Microsoft ソリューションと統合されます。

Microsoft Sentinel の左側のナビゲーションで、[Configuration] (構成) の下にある [Data connectors] (データ コネクタ) を選択すると、使用可能なすべてのデータ コネクタが表示されます。

データ ソースに適したデータ コネクタを選択し、そのコネクタに関する情報を読んだら、[コネクタ ページを開く] を選択してコネクタの前提条件を確認します。 データ ソースを正常に接続するための前提条件をすべて満たしていることを確認します。

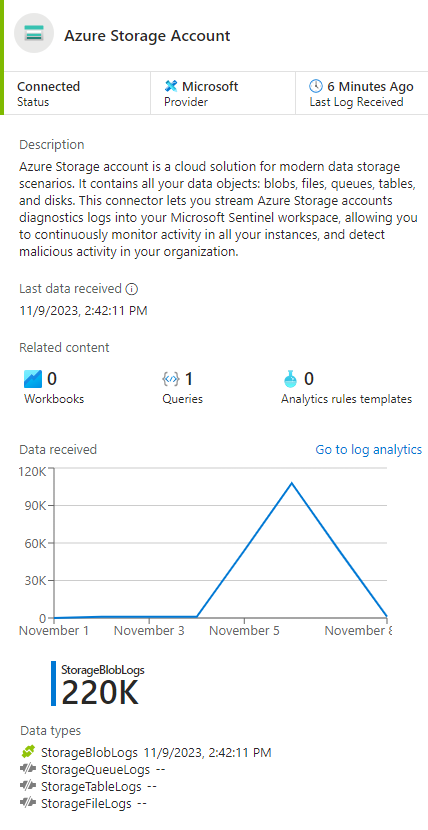

データ ソースを接続すると、ログが Microsoft Sentinel と同期されます。 コネクタの [受信したデータ] グラフに、収集されたデータの概要が表示されます。 また、ソースに対して収集されたさまざまなデータの種類が表示されます。 たとえば、Azure Storage アカウント コネクタでは、BLOB、キュー、ファイル、またはテーブルのログ データを収集できます。

データ ソースを接続したら、Microsoft Sentinel によって企業の監視が開始されます。

アラートを使用して企業を監視する

異常や脅威をよりインテリジェントに調査するために、アラート ルールを構成することができます。 警告ルールでは、アラートを生成する必要のある脅威とアクティビティを指定できます。 手動か、自動対応のプレイブックを使用して対応することができます。

Microsoft Sentinel の左側のナビゲーションで、[Configuration] (構成) の下にある [Analytics] (分析) を選択し、設定しているルールをすべて確認して新しいルールを作成します。

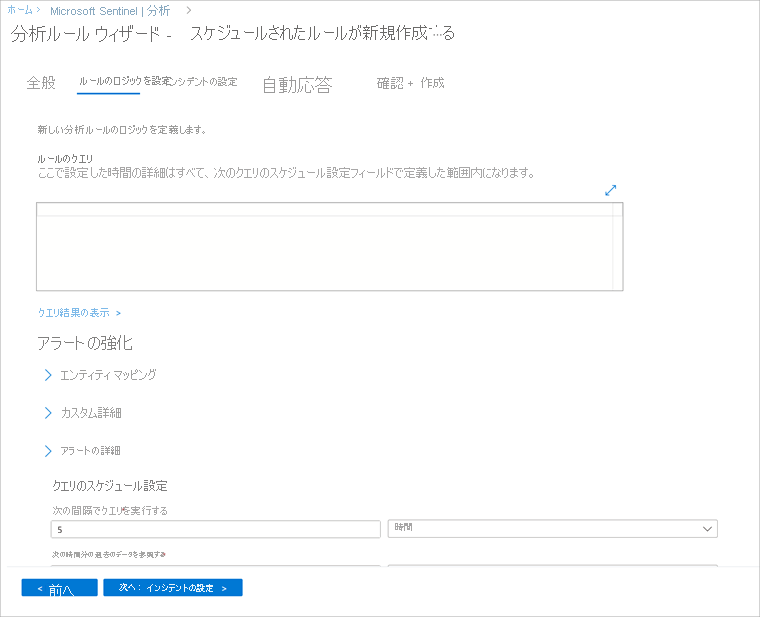

ルールの作成時に、ルールを有効にするか無効にするかと、アラートの重大度を指定します。 [Set rule logic] (ルールのロジックを設定) タブの [ルールのクエリ] フィールドに、ルールのクエリを入力します。

たとえば、次のクエリでは、疑わしい数の Azure VM が作成または更新されたか、疑わしい数のリソース デプロイが発生したかを判断できます。

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

[クエリのスケジュール設定] セクションでは、クエリを実行する頻度と、検索するデータの期間を設定できます。 [アラートのしきい値] セクションでは、アラートを発生させるレベルを指定できます。

インシデントを調査する

Microsoft Sentinel では、さらに調査できるように、生成されたアラートがインシデントにまとめられます。 Microsoft Sentinel の左側のナビゲーションで、[Threat management] (脅威管理) の下にある [Incidents] (インシデント) を選択して、すべてのインシデントに関する詳細 (終了済みインシデントの数、開かれたインシデントの数、インシデントの発生日時、重大度など) を確認します。

インシデントの調査を開始するには、該当のインシデントを選択します。 右側のペインに、インシデントに関する情報が表示されます。 詳細情報を表示するには、[完全な詳細を表示] を選択します。

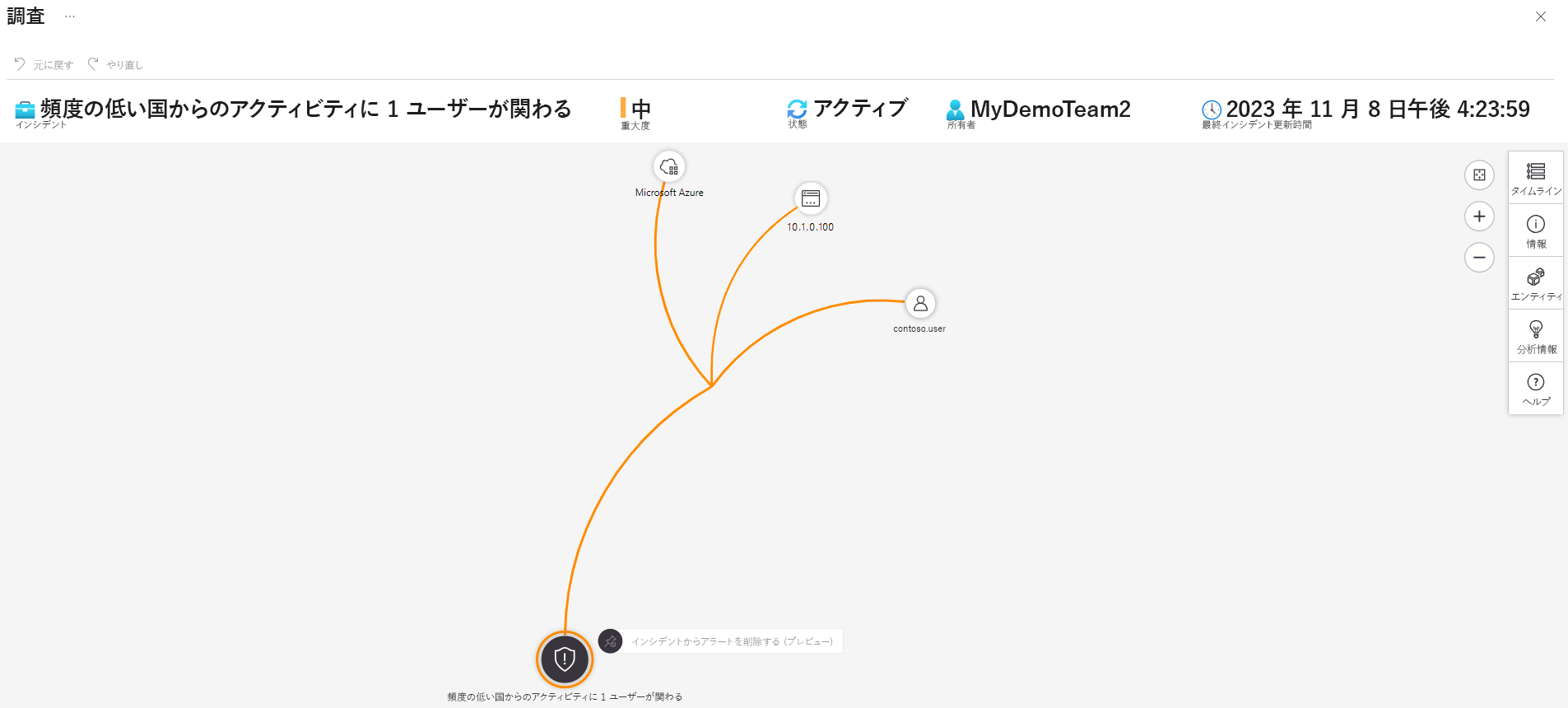

インシデントを調査するには、その状態を [新規] から [アクティブ] に更新し、所有者に割り当てて、[Investigate] (調査) を選択します。

調査マップは、インシデントの原因と影響範囲の理解に役立ちます。 このマップを使用して、インシデントに関するデータを関連付けることもできます。

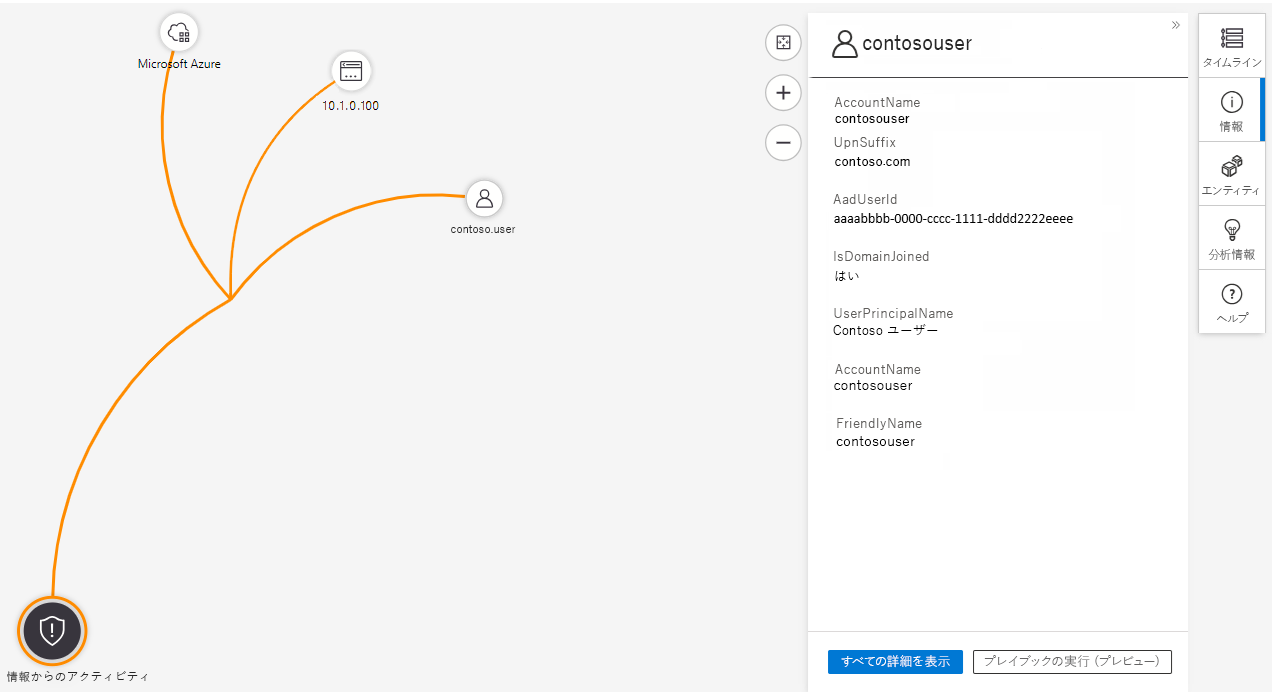

調査マップを使用して、インシデントを詳しく調べることができます。 ユーザー、デバイス、アプライアンスなど、複数のエンティティをインシデントにマップできます。 たとえば、インシデントの一部として特定されたユーザーの詳細を取得できます。

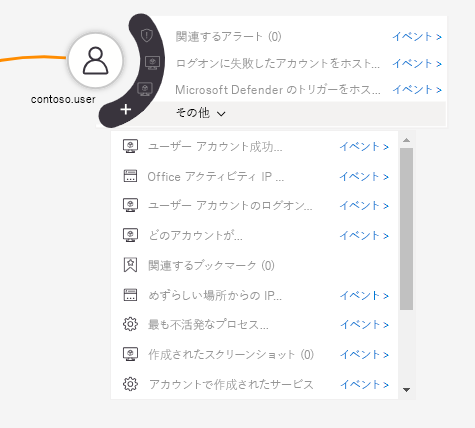

エンティティにマウス ポインターを合わせると、Microsoft のセキュリティ アナリストと専門家が設計した "探索クエリ" の一覧も表示されます。 探索クエリを使うと、より効果的に調査を行うことができます。

調査マップには、特定の時間に発生したイベントを把握するのに役立つタイムラインも表示されます。 タイムライン機能を使用して、脅威が時間の経過と共にたどった可能性のあるパスを把握します。