Private Link サービスとプライベート エンドポイントを定義する

Azure Private Link とは

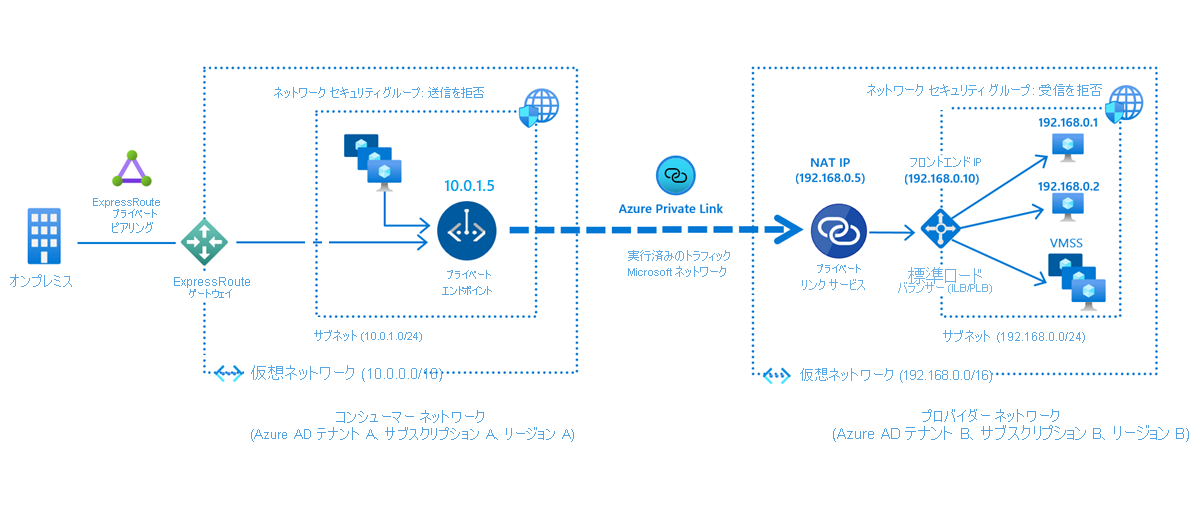

Azure Private Link を使用すると、仮想ネットワーク内のプライベート エンドポイント経由で、Azure PaaS サービスと Azure でホストされている顧客が所有するサービスまたはパートナー サービスにアクセスできます。

Azure Private Link およびその機能とベネフィットについて学習する前に、Private Link が解決するように設計されている問題を調べてみましょう。

Contoso 社には Azure 仮想ネットワークがあり、Azure SQL Database などの PaaS リソースに接続する必要があります。 そのようなリソースを作成するときに、通常、接続方法として "パブリック エンドポイント" を指定します。

パブリック エンドポイントを使用するということは、リソースにパブリック IP アドレスが割り当てられることを意味します。 そのため、仮想ネットワークと Azure SQL Database の両方が Azure クラウド内に配置されている場合でも、それらの間の接続はインターネットを介して行われます。

ここで懸念されるのは、会社の Azure SQL Database がパブリック IP アドレス経由でインターネットに公開されていることです。 この公開によって、複数のセキュリティ リスクが生じます。 次の場所からパブリック IP アドレスを使用して Azure リソースにアクセスする場合もこのようなセキュリティ リスクが発生します。

- ピアリングされた Azure 仮想ネットワーク。

- ExpressRoute と Microsoft ピアリングを使用して Azure に接続するオンプレミス ネットワーク。

- あなたの会社が提供する Azure サービスに接続する顧客の Azure 仮想ネットワーク。

Private Link は、接続の "パブリック" 部分を取り除くことによって、これらのセキュリティ リスクを回避するように設計されています。

Private Link を使用すると、Azure サービスに安全にアクセスできます。 Private Link により、リソースのパブリック エンドポイントがプライベート ネットワーク インターフェイスに置き換えられることによって、そのセキュリティが実現されます。 この新しいアーキテクチャに関しては、次の 3 つの重要な点を考慮する必要があります。

- Azure リソースは、ある意味で、仮想ネットワークの一部になります。

- パブリック インターネットではなく Microsoft Azure のバックボーン ネットワークが、リソースへの接続で使用されるようになります。

- パブリック IP アドレスを公開しないように Azure リソースを構成することができ、潜在的なセキュリティ リスクが解消されます。

Azure プライベート エンドポイントとは

プライベート エンドポイントは、Private Link の内側にある重要なテクノロジです。 プライベート エンドポイントは、仮想ネットワークと Azure サービスの間をプライベートでセキュリティ保護された接続にすることができるネットワーク インターフェイスです。 つまり、プライベート エンドポイントは、リソースのパブリック エンドポイントを置き換えるネットワーク インターフェイスです。

Private Link を使用すると、Azure サービスに安全にアクセスできます。 Private Link により、リソースのパブリック エンドポイントがプライベート ネットワーク インターフェイスに置き換えられることによって、そのセキュリティが実現されます。 プライベート エンドポイントでは、VNet へのサービスにプライベート IP アドレスが使用されます。

Azure プライベート エンドポイントとサービス エンドポイントの違い

プライベート エンドポイントでは、詳細なセグメンテーションを提供する特定のサービスの背後にある特定のリソースへのネットワーク アクセスが許可されます。 トラフィックは、パブリック エンドポイントを使用せずにオンプレミスからサービス リソースに到達できます。

サービス エンドポイントは、公的にルーティング可能な IP アドレスのままです。 プライベート エンドポイントは、プライベート エンドポイントが構成されている仮想ネットワークのアドレス空間にあるプライベート IP です。

Note

Azure プラットフォームでホストされるサービスに対して、セキュリティで保護されたプライベートなアクセスを行うには、Azure Private Link の使用をお勧めします。

Azure Private Link サービスとは

Private Link を使用すると、Azure 仮想ネットワークから Azure 内の PaaS サービスおよび Microsoft パートナーのサービスへのプライベート アクセスが可能になります。 しかし、あなたの会社に独自の Azure サービスがある場合はどうなるでしょうか? 自社のサービスへのプライベート接続を、それらの顧客に提供できるでしょうか。

Azure Private Link サービスを使用することで可能です。 このサービスを使用すると、カスタム Azure サービスへの Private Link 接続を提供できます。 カスタム サービスのコンシューマーは、独自の Azure 仮想ネットワークから、それらのサービスにプライベートに (つまり、インターネットを使用せずに) アクセスできるようになります。

Azure Private Link サービスは、Azure Private Link を使用する独自のサービスに対する参照です。 Azure Standard Load Balancer の背後で実行されている自分のサービスで Private Link アクセスを有効にすると、自分のサービスのコンシューマーがそのサービスに対して独自の VNet からプライベートにアクセスできるようになります。 顧客は、自分の VNet 内にプライベート エンドポイントを作成し、それをこのサービスにマッピングすることができます。 1 つの Private Link サービスでは複数のプライベート エンドポイントから接続を受信できます。 1 つのプライベート エンドポイントは 1 つの Private Link サービスに接続します。

プライベート エンドポイントのプロパティ

プライベート エンドポイントを作成する前に、プライベート エンドポイントのプロパティについて検討し、対処すべき特定のニーズに関するデータを収集する必要があります。

- リソース グループで一意の名前。

- 仮想ネットワークからプライベート IP アドレスをデプロイして割り当てるためのサブネット。

- 使用可能な種類の一覧から、リソース ID または別名を使用して接続する Private Link リソース。 このリソースに送信されたすべてのトラフィックに対して、一意のネットワーク識別子が生成されます。

- 接続するサブリソース。 それぞれの種類の Private Link リソースには、好みに応じて選択できるさまざまなオプションがあります。

- 自動または手動の接続承認方法。 Azure ロールベースのアクセス制御 (RBAC) のアクセス許可に基づいて、自分のプライベート エンドポイントを自動的に承認することができます。 手動法では、リソースの所有者が接続を承認します。

- トラフィックの送信に使用できるのは、承認済み状態のプライベート エンドポイントのみです。

また、以下の点も考慮してください:

- クライアントがネットワーク接続を開始します。 接続は一方向にのみ確立できます。

- プライベート エンドポイントには、リソースのライフサイクルにわたって読み取り専用のネットワーク インターフェイスがあります。 このインターフェイスには、Private Link リソースにマップされる、サブネットからのプライベート IP アドレスが動的に割り当てられます。 プライベート IP アドレスの値は、プライベート エンドポイントのライフサイクル全体にわたって変更されません。

- プライベート エンドポイントは、仮想ネットワークと同じリージョンとサブスクリプションにデプロイする必要があります。

- Private Link リソースは、仮想ネットワークおよびプライベート エンドポイントとは別のリージョンにデプロイできます。

- 同じ Private Link リソースを使用して、複数のプライベート エンドポイントを作成できます。

- 同じ仮想ネットワーク内の同じサブネットまたは異なるサブネットに複数のプライベート エンドポイントを作成できます。