Azure Firewall Manager を使用してネットワークをセキュリティ保護する

Azure Firewall Manager の操作

Azure Firewall Manager は、クラウドベースのセキュリティ境界に対して、集約型セキュリティ ポリシーとルート管理を提供するセキュリティ管理サービスです。

Azure Firewall Manager を使用すると、複数の Azure Firewall インスタンスを対象とするトラフィック フィルター処理のためのネットワークとアプリケーション レベルの規則を一元的に定義するプロセスが、いっそう簡単になります。 トラフィックの統制と保護を目的とし、ハブ アンド スポークのアーキテクチャで、さまざまな Azure リージョンおよびサブスクリプションを対象範囲とすることができます。

複数のファイアウォールを管理している場合、ファイアウォール規則を同期させるのは困難な場合が多くなります。中央の IT チームには、ファイアウォールの基本方針を定義し、複数の事業単位にそれを適用する方法を与える必要があります。 同時に、DevOps チームは、独自のローカル環境から派生して複数の組織に実装されるファイアウォール ポリシーを作成する必要があります。 Azure Firewall Manager は以上のような問題の解決に役立ちます。

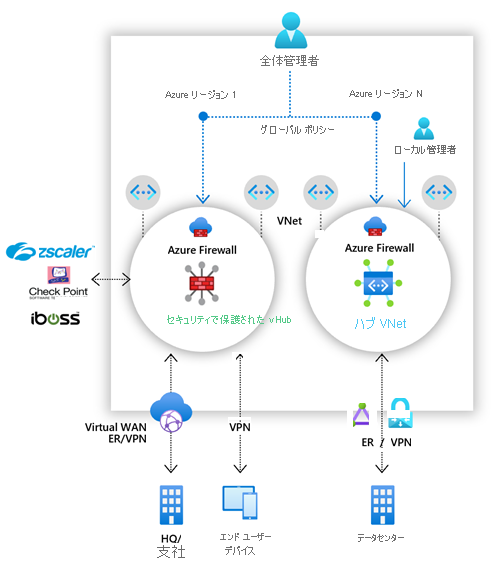

Firewall Manager は、次の 2 種類のネットワーク アーキテクチャのセキュリティ管理機能を備えています。

- セキュリティ保護付き仮想ハブ。 この名前は、関連するセキュリティとルーティング ポリシーを持つ Azure Virtual WAN ハブに付与されます。 Azure Virtual WAN ハブは、ハブとスポークのアーキテクチャを簡単に作成できる Microsoft の管理対象リソースです。

- ハブ仮想ネットワーク。 この名前は、関連するセキュリティ ポリシーを持つ標準的な Azure 仮想ネットワークに付与されます。 標準の Azure 仮想ネットワークは、ユーザーが自分で作成して管理するリソースです。 ワークロード サーバーが含まれるスポーク仮想ネットワークとサービスをピアリングすることができます。 どのスポークにもピアリングされていないスタンドアロンの仮想ネットワークでファイアウォールを管理することもできます。

Azure Firewall Manager の機能

Azure Firewall Manager によって提供される主な機能は次のとおりです。

一元的な Azure Firewall のデプロイと構成。 異なる Azure リージョンとサブスクリプションにまたがる複数の Azure Firewall インスタンスを一元的にデプロイし、構成することができます。

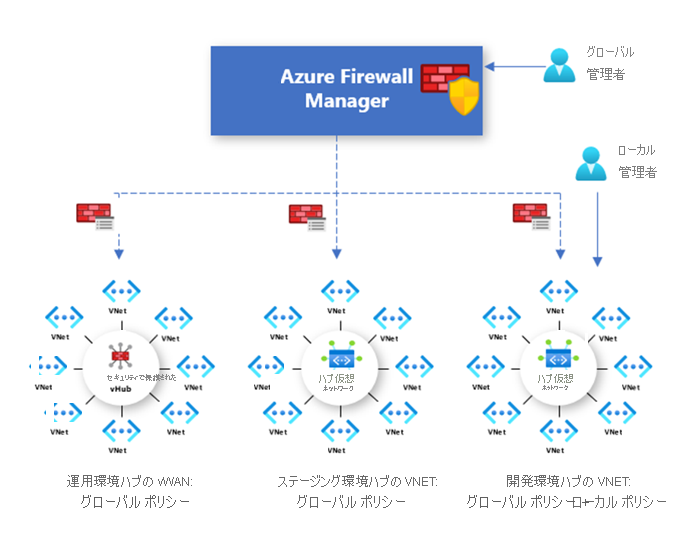

階層型ポリシー (グローバルおよびローカル)。 Azure Firewall Manager を使用して、複数のセキュリティで保護された仮想ハブにまたがる Azure Firewall ポリシーを一元的に管理できます。 中央の IT チームは、グローバル ファイアウォール ポリシーを作成し、チームを越えて組織全体のファイアウォール ポリシーを適用することができます。 ローカルで作成されたファイアウォール ポリシーを使用すると、DevOps のセルフサービス モデルで機敏性を向上させることができます。

セキュリティを強化するためのサードパーティのサービスとしてのセキュリティとの統合。 Azure Firewall だけでなく、サードパーティのサービスとしてのセキュリティ プロバイダーを統合して、VNet とブランチのインターネット接続に追加のネットワーク保護を提供することもできます。 この機能は、セキュリティ保護付き仮想ハブのデプロイでのみ利用できます。

一元的なルート管理。 スポーク仮想ネットワーク上でユーザー定義ルート (UDR) を手動で設定しなくても、フィルター処理とログのためにセキュリティ保護付きハブにトラフィックをルーティングすることができます。 この機能は、セキュリティ保護付き仮想ハブのデプロイでのみ利用できます。

利用可能なリージョン。 複数のリージョンで Azure Firewall ポリシーを使用できます。 たとえば、米国西部リージョンでポリシーを作成し、それを米国東部リージョンでも使用することができます。

DDoS Protection プラン。 Azure Firewall Manager では、仮想ネットワークを DDoS 保護プランに関連付けることができます。

Web Application Firewall ポリシーを管理する。 Azure Front Door や Azure Application Gateway などのアプリケーション配信プラットフォーム用に Web Application Firewall (WAF) ポリシーを一元的に作成し、関連付けることができます。

Azure Firewall Manager のポリシー

ファイアウォール ポリシーは、NAT ルール、ネットワーク ルール、アプリケーション ルールを集めたものに脅威インテリジェンスの設定を加えた Azure リソースです。 "セキュリティ保護付き仮想ハブ" 内および "ハブ仮想ネットワーク" 内の複数の Azure Firewall インスタンスに使用できるグローバル リソースです。 ポリシーはゼロから作成するか、既存のポリシーから継承することができます。 DevOps は継承を利用することで、組織から指示されている基本ポリシーの上にローカル ファイアウォール ポリシーを作成できます。 ポリシーはすべてのリージョンとサブスクリプションに適用されます。

Azure Firewall Manager でファイアウォール ポリシーと関連付けを作成できます。 ただし、REST API、テンプレート、Azure PowerShell、Azure CLI を利用して、ポリシーを作成し、管理することもできます。 ポリシーを作成したら、それを仮想 WAN ハブ内のファイアウォールと関連付けて、セキュリティ保護付き仮想ハブにしたり、標準 Azure 仮想ネットワーク内のファイアウォールと関連付けて、ハブ仮想ネットワークにしたりすることができます。

ハブ仮想ネットワークのための Azure Firewall Manager のデプロイ

ハブ仮想ネットワーク用に Azure Firewall Manager をデプロイするときは、次のようにすることをお勧めします。

ファイアウォール ポリシーを作成します。 新しいポリシーを作成し、基本ポリシーを派生して、ローカル ポリシーをカスタマイズするか、または既存の Azure Firewall から規則をインポートすることができます。 複数のファイアウォールに適用する必要がある NAT 規則は、必ずポリシーから削除してください。

ハブとスポークのアーキテクチャを作成します。 次のいずれかの手順を実行します。Azure Firewall Manager を使用してハブ仮想ネットワークを作成し、そこにスポーク仮想ネットワークをピアリングします。 または、仮想ネットワークを作成して仮想ネットワーク接続を追加し、ピアリングにスポーク仮想ネットワークをピアリングします。

セキュリティ プロバイダーを選び、ファイアウォール ポリシーを関連付けます。 現在、サポートされるプロバイダーは Azure Firewall だけです。 ハブ仮想ネットワークを作成するか、既存の仮想ネットワークをハブ仮想ネットワークに変換します。 複数の仮想ネットワークを変換できます。

ハブ仮想ネットワーク ファイアウォールにトラフィックをルーティングするよう、ユーザー定義ルートを構成します。

セキュリティ保護付き仮想ハブのための Azure Firewall Manager のデプロイ

セキュリティ保護付き仮想ハブ用に Azure Firewall Manager をデプロイするときは、次のようにすることをお勧めします。

ハブとスポークのアーキテクチャを作成します。 次のいずれかの手順を実行します。Azure Firewall Manager を使用してセキュリティ保護付き仮想ハブを作成し、仮想ネットワーク接続を追加します。 または、仮想 WAN ハブを作成し、仮想ネットワーク接続を追加します。

セキュリティ プロバイダーを選択します。 セキュリティで保護された仮想ハブを作成するか、既存の仮想 WAN ハブをセキュリティ保護付き仮想ハブに変換します。

ファイアウォール ポリシーを作成してハブに関連付けます。 Azure Firewall を使用している場合のみ適用されます。 サードパーティのサービスとしてのセキュリティ ポリシーは、パートナー管理エクスペリエンスで構成されます。

トラフィックをセキュリティ保護付き仮想ハブにルーティングするように、ルートの設定を構成します。 [Secured Virtual Hub Route Setting](セキュリティ保護付き仮想ハブのルート設定) ページを使用することで、スポーク仮想ネットワークでユーザー定義ルート (UDR) を使用することなく、フィルター処理とログ記録のためにセキュリティ保護されたハブにトラフィックを簡単にルーティングできます。

Note

1 つのリージョンの 1 つの仮想 WAN に複数のハブを構成することはできません。ただし、リージョンに複数の仮想 WAN を追加することで、これを実現できます。 ハブ VNet 接続は、ハブと同じリージョンにある必要があります。