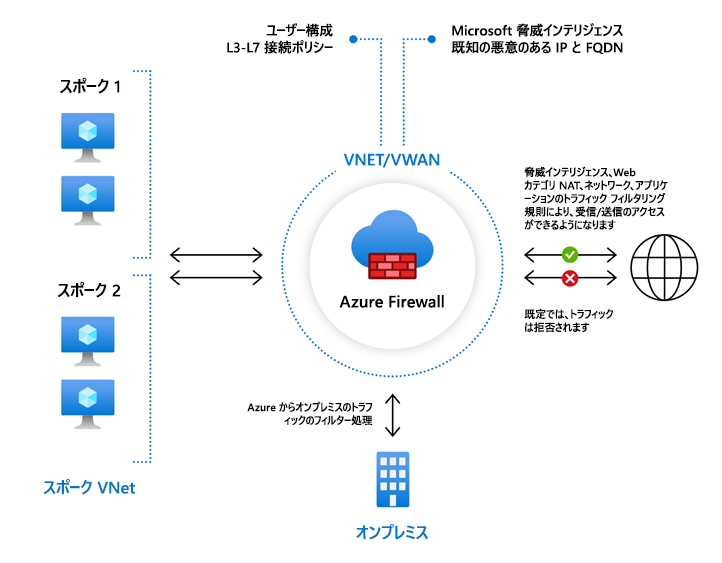

Azure Firewall を設計して実装する

Azure Firewall は、Azure Virtual Network リソースを保護するクラウドベースのマネージド ネットワーク セキュリティ サービスです。 組み込みの高可用性とクラウドの無制限のスケーラビリティを備えた、完全にステートフルなサービスとしてのファイアウォールです。

Azure Firewall の機能

Azure Firewall には、次の機能が含まれています。

組み込みの高可用性。 高可用性が組み込まれているため、追加のロード バランサーは必要なく、構成すべきものもありません。

制限のないクラウドのスケーラビリティ。 Azure Firewall では、必要に応じてスケールアウトしてネットワーク トラフィック フローの変化に対応できるので、ピーク時のトラフィックに合わせて予算を立てる必要がありません。

アプリケーションの FQDN のフィルタリング規則。 ワイルド カードも含まれる完全修飾ドメイン名 (FQDN) の指定された一覧に、送信 HTTP/S トラフィックまたは Azure SQL トラフィックを制限できます。 この機能に TLS 終了は必要ありません。

ネットワーク トラフィックのフィルタリング規則。 送信元と送信先の IP アドレス、ポート、プロトコルを基準として、"許可" または "拒否" のネットワーク フィルタリング規則を一元的に作成できます。 Azure Firewall は完全にステートフルであるため、各種の接続の正当なパケットを識別できます。 規則は、複数のサブスクリプションと仮想ネットワークにまたがって適用および記録されます。

FQDN タグ。 これらのタグにより、ファイアウォール経由の既知の Azure サービスのネットワーク トラフィックを簡単に許可することができます。 たとえば、ファイアウォール経由の Windows Update のネットワーク トラフィックを許可したいとします。 アプリケーションの規則を作成して、Windows Update のタグを組み込みます。 これで、Windows Update からのネットワーク トラフィックをファイアウォール経由でフローできるようになります。

サービス タグ。 サービス タグは IP アドレス プレフィックスのグループを表し、セキュリティ規則の作成の複雑さを最小限に抑えるのに役立ちます。 独自のサービス タグを作成することも、タグ内に含まれる IP アドレスを指定することもできません。 サービス タグに含まれるアドレス プレフィックスの管理は Microsoft が行い、アドレスが変化するとサービス タグは自動的に更新されます。

脅威インテリジェンス。 ファイアウォールで脅威インテリジェンス ベースのフィルタリング (IDPS) を有効にして、既知の悪意のある IP アドレスおよびドメインとの間のトラフィックを警告および拒否できます。 この IP アドレスとドメインのソースは、Microsoft の脅威インテリジェンス フィードです。

TLS 検査。 ファイアウォールを使用してアウトバウンド トラフィックの暗号化を解除し、データを処理した後、データを暗号化して宛先に送信することができます。

送信 SNAT サポート。 仮想ネットワーク トラフィックの送信 IP アドレスはすべて Azure Firewall パブリック IP (送信元ネットワーク アドレス変換 (SNAT)) に変換されます。 仮想ネットワークからインターネット上のリモートの送信先に向かうトラフィックを特定して許可できます。

受信 DNAT サポート。 ファイアウォールのパブリック IP アドレスへのインバウンド インターネット ネットワーク トラフィックは、変換され (宛先ネットワーク アドレス変換)、仮想ネットワークのプライベート IP アドレスでフィルター処理されます。

複数のパブリック IP アドレス。 ファイアウォールに複数のパブリック IP アドレス (最大 250) を関連付けて、特定の DNAT および SNAT シナリオを有効にすることができます。

Azure Monitor のログ記録。 すべてのイベントは Azure Monitor と統合されます。そのため、ログをストレージ アカウントにアーカイブしたり、イベントを Event Hub にストリーム配信したり、それらを Azure Monitor ログに送信したりできます。

強制トンネリング。 インターネットへのすべてのトラフィックを、インターネットに直接送信するのではなく、指定された次ホップにルーティングするように、Azure Firewall を構成することができます。 たとえば、インターネット ネットワーク トラフィックを処理するために、オンプレミスのエッジ ファイアウォールや他のネットワーク仮想アプライアンス (NVA) があります。

Web カテゴリ。 Web カテゴリでは、管理者は、ギャンブルの Web サイトやソーシャル メディアの Web サイトなどの Web サイト カテゴリへのユーザーのアクセスを許可または拒否できます。 Web カテゴリは Azure Firewall Standard に含まれていますが、Azure Firewall Premium プレビューではさらに細かく調整されています。 FQDN に基づくカテゴリと照合する Standard SKU の Web カテゴリ機能とは異なり、Premium SKU では、HTTP と HTTPS の両方のトラフィックについて URL 全体に従ってカテゴリを照合します。

認定。 Azure Firewall は、Payment Card Industry (PCI)、Service Organization Controls (SOC)、国際標準化機構 (ISO)、および ICSA Labs に準拠しています。

Azure Firewall でのルールの処理

Azure Firewall では、NAT ルール、ネットワーク ルール、およびアプリケーション ルールを構成できます。 トラフィックを許可する規則を手動で構成するまで、すべてのトラフィックは Azure Firewall によって既定で拒否されます。

クラシック規則での規則の処理

クラシック規則では、規則のコレクションは規則の種類と優先順位に基づいて処理されます。優先順位は 100 から 65,000 までであり、数字の低い順から高い順に処理されます。 ルール コレクションの名前に使用できるのは、文字、数字、アンダースコア、ピリオド、ハイフンのみです。 また、先頭は文字または数字、末尾は文字、数字、またはアンダースコアでなければなりません。 名前の最大長は 80 文字です。 規則コレクションの優先度は、最初に 100 間隔でスペースで区切るのがベスト プラクティスです。 間隔を空けることで、必要に応じて規則コレクションを追加するスペースが付与されます。

ファイアウォール ポリシーでの規則の処理

ファイアウォール ポリシーでは、規則は規則コレクション内に編成され、規則コレクションは規則コレクション グループに含まれます。 規則コレクションは次のいずれかの種類にできます。

- DNAT (宛先ネットワーク アドレス変換)

- ネットワーク

- アプリケーション

1 つの規則コレクション グループ内に複数の規則コレクションの種類を定義できます。 規則コレクションには 0 個以上の規則を定義できますが、規則コレクション内の規則は同じ種類である必要があります。

ファイアウォール ポリシーでは、規則は規則コレクション グループの優先順位と規則コレクションの優先順位に基づいて処理されます。 優先順位は、100 (最も高い優先順位) から 65,000 (最も低い優先順位) の間の任意の値です。 優先順位が最も高い規則コレクション グループが最初に処理され、規則コレクション グループ内では、優先順位が最も高い規則コレクションが最初に処理されます。

規則コレクション グループまたは規則コレクションの優先順位およびポリシーの継承に関係なく、アプリケーション規則は常にネットワーク規則の後で処理され、ネットワーク規則は常に DNAT 規則の後で処理されます。

Azure Firewall のデプロイと構成

Azure Firewall をデプロイする場合は、次の要素を考慮してください。

- ファイアウォールでは、アプリケーションとネットワークの接続ポリシーを、サブスクリプションと仮想ネットワークをまたいで一元的に作成、適用、記録することができます。

- ファイアウォールでは、対象の仮想ネットワーク リソースに静的パブリック IP アドレスを使用します。

- ファイアウォールは、ログと分析のために Azure Monitor と完全に統合されています。

Azure Firewall のデプロイと構成の主な手順は次のとおりです。

- リソース グループを作成する。

- 仮想ネットワークとサブネットを作成します。

- サブネットにワークロード VM を作成します。

- 仮想ネットワークにファイアウォールとポリシーをデプロイします。

- 既定のアウトバウンド ルートを作成します。

- アプリケーション ルールを構成します。

- ネットワーク ルールを構成します。

- 送信先 NAT (DNAT) 規則を構成します。

- ファイアウォールをテストする。