Azure portal を使用してネットワーク セキュリティ グループをデプロイする

Azure のネットワーク セキュリティ グループ (NSG) を使用すると、Azure 仮想ネットワーク内の Azure リソースによって送受信されるネットワーク トラフィックをフィルター処理できます。 ネットワーク セキュリティ グループには、いくつかの種類の Azure リソースとの受信ネットワーク トラフィックまたは送信ネットワーク トラフィックを許可または拒否するセキュリティ規則が含まれています。 各規則で、送信元と送信先、ポート、およびプロトコルを指定することができます。

NSG のセキュリティ規則

ネットワーク セキュリティ グループには、0 個、または Azure サブスクリプションの制限内の任意の数の規則が含まれています。 各規則には次のようなプロパティがあります。

- 名前。 ネットワーク セキュリティ グループ内で一意の名前である必要があります。

- 優先順位。 100 から 4096 までの任意の数値を指定できます。 規則は、優先順位に従って処理され、数値が小さいほど優先順位が高いために、大きい数値の前に小さい数値が処理されます。 トラフィックが規則に一致すると、処理が停止します。 A

- 送信元または送信先。 すべて、個別の IP アドレス、クラスレス ドメイン間ルーティング (CIDR) ブロック (例: 10.0.0.0/24)、サービス タグ、またはアプリケーション セキュリティ グループに設定できます。

- プロトコル。 TCP、UDP、ICMP、ESP、AH、または任意にできます。

- 方向: インバウンドまたはアウトバウンド トラフィックに適用するように構成できます。

- ポート範囲。 個別のポートまたはポートの範囲として指定できます。 たとえば、80 や 10000-10005 などと指定できます。 範囲を指定すると、作成するセキュリティ規則の数を減らすことができます。

- アクション。 許可または拒否に構成できます。

ファイアウォールでは、送信元、送信元ポート、送信先、送信先ポート、プロトコルを使用して規則を評価します。

既定セキュリティ規則

Azure では、次のような既定の規則が作成されます。

| 方向 | 名前 | 優先順位 | ソース | 送信元ポート | Destination (公開先) | 宛先ポート | プロトコル | Access (アクセス) |

|---|---|---|---|---|---|---|---|---|

| 着信 | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Any | Allow |

| 受信 | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Any | Allow |

| 受信 | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Any | 拒否 |

| 発信 | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Any | Allow |

| Outbound | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Any | Allow |

| Outbound | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Any | 拒否 |

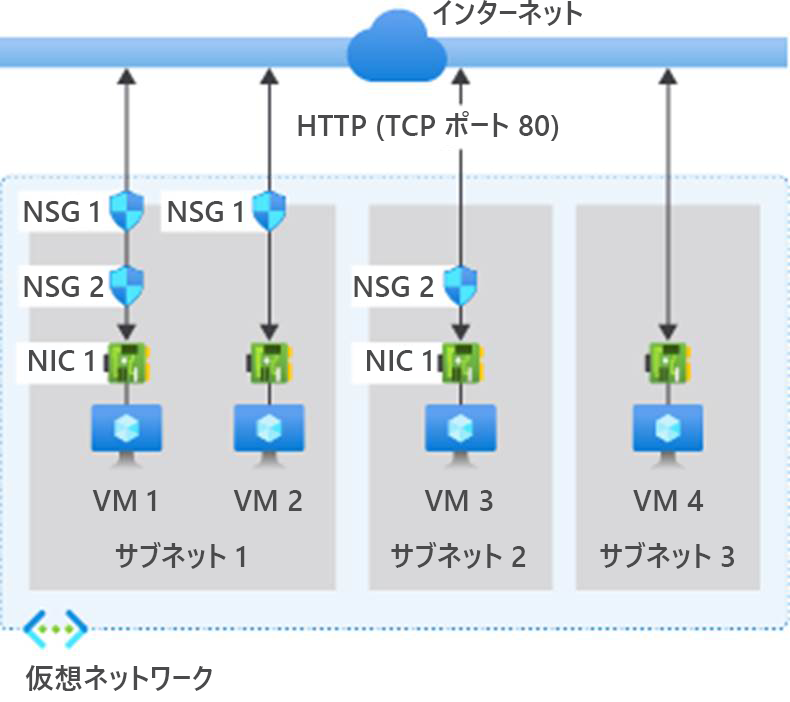

この図と箇条書きは、ネットワーク セキュリティ グループをデプロイする方法に関するさまざまなシナリオを示しています。

受信トラフィックの場合、Azure は、最初にサブネットに関連付けられているネットワーク セキュリティ グループ内の規則 (存在する場合) を処理し、次に、ネットワークインターフェイスに関連付けられているネットワーク セキュリティ グループ内の規則 (存在する場合) を処理します。

- VM1:

Subnet1は NSG1 に関連付けられているため、セキュリティ規則が処理されます。また、VM1 はSubnet1にあります。 ポート 80 の受信を許可する規則を作成していない限り、DenyAllInboundの既定のセキュリティ規則でトラフィックが拒否され、NSG2 によって評価されることはありません。これは、NSG2 がネットワーク インターフェイスに関連付けられているためです。 NSG1 にポート 80 を許可するセキュリティ規則がある場合、NSG2 がトラフィックを処理します。 仮想マシンにポート 80 を許可するには、NSG1 と NSG2 の両方に、インターネットからのポート 80 を許可する規則が必要です。 - VM2:VM2 も

Subnet1にあるため、NSG1 の規則が処理されます。 VM2 はネットワーク インターフェイスに関連付けられたネットワーク セキュリティ グループを持たないため、NSG1 で許可されたすべてのトラフィックを受信するか、NSG1 によって拒否されたすべてのトラフィックが拒否されます。 トラフィックは、ネットワーク セキュリティ グループがサブネットに関連付けられている場合、同じサブネット内のすべてのリソースに対して許可または拒否されます。 - VM3:

Subnet2には関連付けられたネットワーク セキュリティ グループがないため、トラフィックはサブネットへの流入を許可され、NSG2 によって処理されます。これは、NSG2 が VM3 にアタッチされたネットワーク インターフェイスに関連付けられているためです。 - VM4:ネットワーク セキュリティ グループが

Subnet3、または仮想マシンのネットワークインターフェイスに関連付けられていないため、VM4 へのトラフィックが許可されます。 サブネットおよびネットワーク インターフェイスにネットワーク セキュリティ グループが関連付けられていない場合、すべてのネットワーク トラフィックがサブネットおよびネットワーク インターフェイスを介して許可されます。

送信トラフィックの場合、Azure は、ネットワーク インターフェイスに関連付けられているネットワーク セキュリティ グループ内の規則 (存在する場合) を最初に処理し、次にサブネットに関連付けられているネットワーク セキュリティ グループ内の規則 (存在する場合) を処理します。

- VM1: NSG2 のセキュリティ規則が処理されます。 インターネットへのポート 80 の送信を拒否するセキュリティ規則を作成しない限り、AllowInternetOutbound の既定のセキュリティ規則で NSG1 と NSG2 の両方のトラフィックが許可されます。 NSG2 にポート 80 を拒否するセキュリティ規則がある場合、トラフィックは拒否され、NSG1 によって評価されることはありません。 仮想マシンのポート 80 を拒否するには、ネットワーク セキュリティ グループのいずれかまたは両方に、インターネットへのポート 80 を拒否する規則が必要です。

- VM2:VM2 にアタッチされているネットワーク インターフェイスにはネットワーク セキュリティ グループが関連付けられていないため、すべてのトラフィックはネットワーク インターフェイスを介してサブネットに送信されます。 NSG1 の規則が処理されます。

- VM3: NSG2 にポート 80 を拒否するセキュリティ規則がある場合、トラフィックは拒否されます。 NSG2 にポート 80 を許可するセキュリティ規則がある場合、ネットワーク セキュリティ グループが

Subnet2に関連付けられていないため、ポート 80 はインターネットへの送信を許可されます。 - VM4:ネットワーク セキュリティ グループが仮想マシンにアタッチされたネットワーク インターフェイスまたは

Subnet3に関連付けられていないため、VM4 からのすべてのネットワーク トラフィックは許可されます。

アプリケーション セキュリティ グループ

アプリケーション セキュリティ グループ (ASG) を使用すると、アプリケーションの構造の自然な拡張としてネットワーク セキュリティを構成でき、仮想マシンをグループ化して、それらのグループに基づくネットワーク セキュリティ ポリシーを定義できます。 明示的な IP アドレスを手動でメンテナンスせずに、大きなセキュリティ ポリシーを再利用することができます。 このプラットフォームは、明示的なIPアドレスと複数のルールセットの複雑さを処理するため、ビジネスロジックに集中することができます。

必要なセキュリティ規則の数を最小限にするには、サービス タグまたはアプリケーション セキュリティ グループを使用して規則を作成します。 個人用 IP アドレスや IP アドレスの範囲を含む規則は避けてください。

Azure portal を使用して NSG でネットワーク トラフィックをフィルター処理する

仮想ネットワーク サブネットのインバウンド ネットワーク トラフィックとアウトバウンド ネットワーク トラフィックは、ネットワーク セキュリティ グループを使用してフィルター処理することができます。 ネットワーク セキュリティ グループには、IP アドレス、ポート、およびプロトコルでネットワーク トラフィックをフィルター処理するセキュリティ規則が含まれています。 セキュリティ規則は、サブネットに展開されたリソースに適用されます。

NSG でネットワーク トラフィックをフィルター処理するための主要なステージは、次のとおりです。

- リソース グループを作成します。

- 仮想ネットワークを作成します。

- アプリケーション セキュリティ グループを作成する

- ネットワーク セキュリティ グループを作成します。

- ネットワーク セキュリティ グループとサブネットを関連付けます。

- セキュリティ規則を作成する。

- NIC を ASG に関連付けます。

- トラフィック フィルターをテストする

これらすべてのタスクの詳細な手順については、「チュートリアル: Azure portal を使用してネットワーク セキュリティ グループでネットワーク トラフィックをフィルター処理する」を参照してください。