Azure portal を使用して Azure DDoS Protection をデプロイする

分散型サービス拒否 (DDoS)

サービス拒否 (DoS) 攻撃は、サービスまたはシステムへのアクセスを妨げることを目的とした攻撃です。 DoS 攻撃は 1 つの場所で発生します。 分散型サービス拒否 (DDoS) 攻撃は、複数のネットワークとシステムから発生します。

DDoS 攻撃は、アプリケーションをクラウドに移行しているお客様が直面する可用性とセキュリティに関する最大の関心事の一部です。 DDoS 攻撃では、API やアプリケーションのリソースを枯渇させ、正当なユーザーがアプリケーションを使用できなくなるようにすることが試みられます。 DDoS 攻撃は、インターネット経由で一般に到達可能なすべてのエンドポイントで実行できます。

DDoS の実装

Azure DDoS Protection をアプリケーション設計のベスト プラクティスと組み合わせることにより、DDoS 攻撃に対する防御が提供されます。 Azure DDoS Protection では、次のサービス レベルが提供されます。

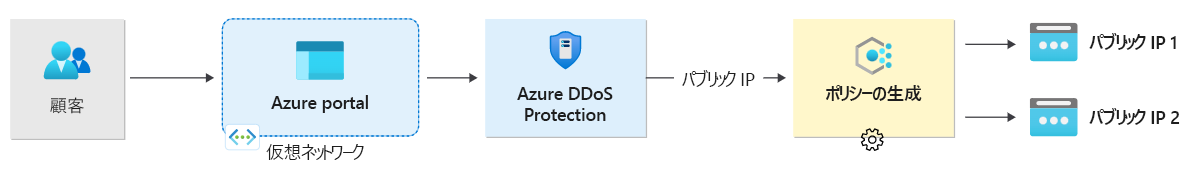

ネットワーク保護。 Azure Virtual Network リソース向けに特別に調整されている DDoS インフラストラクチャ保護に対する軽減機能を提供します。 Azure DDoS Protection の有効化は簡単であり、アプリケーションの変更は不要です。 ポリシーは、仮想ネットワークにデプロイされたリソースに関連付けられているパブリック IP アドレスに適用されます。 攻撃中および履歴の表示のために、Azure Monitor ビューからリアルタイムのテレメトリを使用できます。 診断設定を使用して、多くの機能を持つ攻撃軽減分析を利用できます。 アプリケーション レイヤー保護は、Azure Application Gateway Web アプリケーション ファイアウォール (WAF) によって追加できます。 IPv4 と IPv6 の Azure パブリック IP アドレスに対して保護が提供されます。

IP 保護。 DDoS IP 保護は、保護された IP モデル単位の課金です。 DDoS IP 保護には、DDoS ネットワーク保護と同じコア エンジニアリング機能が含まれています。 ただし、DDoS への迅速な対応のサポート、コスト保護、WAF の割引などの付加価値サービスがあります。

DDoS Protection は、仮想ネットワークのリソースを保護します。 保護には、仮想マシンのパブリック IP アドレス、ロード バランサー、アプリケーション ゲートウェイが含まれます。 Application Gateway WAF と結合された場合、DDoS Protection はレイヤー 3 からレイヤー 7 までの完全な軽減機能を提供できます。

DDoS 攻撃の種類

DDoS Protection で、次の種類の攻撃を軽減できます。

ボリューム攻撃。 これらの攻撃は、膨大な量の一見正当なトラフィックをネットワーク層に送り込みます。 これには、UDP フラッド、増幅フラッド、およびその他の偽装されたパケットのフラッドが含まれます。

プロトコル攻撃。 これらの攻撃は、レイヤー 3 とレイヤー 4 のプロトコル スタック内の弱点を悪用して、ターゲットをアクセス不可にします。 攻撃には、SYN フラッド攻撃、リフレクション攻撃、およびその他のプロトコル攻撃が含まれます。

リソース (アプリケーション) 層の攻撃。 これらの攻撃は、ホスト間のデータ転送を妨害するために Web アプリケーション パケットをターゲットにします。 攻撃には、HTTP プロトコル違反、SQL インジェクション、クロスサイト スクリプティング、およびその他のレイヤー 7 攻撃が含まれます。

Azure DDoS Protection の機能

Azure DDoS Protection には、次のような機能があります。

ネイティブのプラットフォーム統合。 Azure にネイティブに統合され、ポータルを介して構成されます。

ターンキー保護。 すべてのリソースを即座に保護する簡素化された構成。

常時接続のトラフィック監視。 DDoS 攻撃の兆候を検出するために、アプリケーションのトラフィック パターンが 24 時間 365 日監視されます。

アダプティブ チューニング。 サービスのトラフィックのプロファイリングと調整。

攻撃の分析。 攻撃中の 5 分ごとの詳細なレポートと、攻撃終了後の完全な概要を取得します。

攻撃メトリックとアラート。 各攻撃から要約されたメトリックに Azure Monitor 経由でアクセスできます。 組み込みの攻撃メトリックを使用して、攻撃の開始時と停止時、およびその攻撃の期間にわたってアラートを構成できます。

多層保護。 WAF をデプロイすると、DDoS Protection はネットワーク層とアプリケーション レイヤーの両方で保護されます。

DDoS Protection の重要な機能の一部について、もう少し詳しく見ていきましょう。

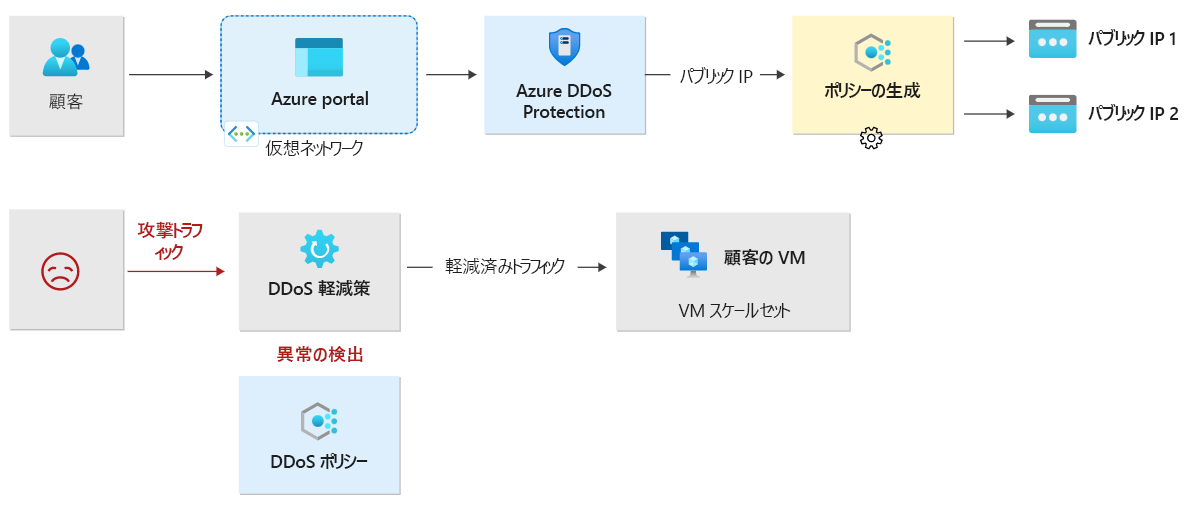

常時接続のトラフィック監視:

DDoS Protection は実際のトラフィック使用率を監視し、それを DDoS ポリシーで定義されたしきい値と常に比較します。 そのトラフィックしきい値を超えた場合は、DDoS 軽減策が自動的に開始されます。 トラフィックがしきい値未満に戻ると、その軽減策は停止されます。

軽減策の実行中、保護されたリソースに送信されたトラフィックはリダイレクトされ、いくつかのチェックが実行されます。

- パケットがインターネット仕様に準拠しており、不正な形式でないことを確認します。

- クライアントと対話して、それが偽装されたパケットである可能性があるかどうかを判定します (たとえば、SYN Auth や SYN Cookie、またはソースへのパケットを削除してそれを再送信します)。

- 他の適用方法を実行できない場合は、パケットをレート制限します。

DDoS Protection によって、攻撃トラフィックがドロップされ、残りのトラフィックがその目的の宛先に転送されます。 攻撃の検出から数分以内に、Azure Monitor メトリックを使用して通知されます。 DDoS Protection テレメトリへのログ記録を構成することによって、そのログを将来の分析のための使用可能なオプションに書き込むことができます。 DDoS Protection のための Azure Monitor 内のメトリック データは、30 日間保持されます。

アダプティブ リアルタイム チューニング

Azure DDoS Protection サービスは、お客様を保護し、他のお客様への影響を防ぐのに役立ちます。 たとえば、インフラストラクチャ全体にわたる DDoS Protection ポリシーの "トリガー レート" より小さい正規の着信トラフィックの一般的な量に対してサービスがプロビジョニングされている場合、そのお客様のリソースに対する DDoS 攻撃は認識されない可能性があります。 より一般的には、最近の攻撃 (たとえば、複数ベクター DDoS) の複雑さと、テナントのアプリケーション固有の動作により、お客様ごとに保護ポリシーを調整する必要があります。

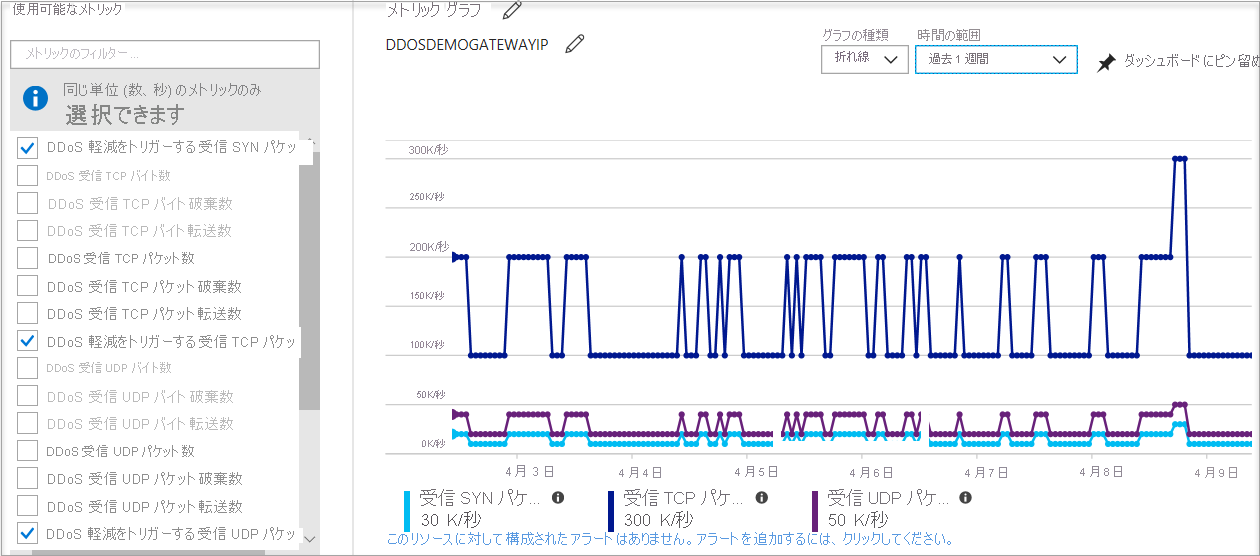

攻撃のメトリック、アラート、ログ

DDoS Protection では、Azure Monitor ツールを通じて豊富なテレメトリが公開されています。 お客様は、DDoS Protection で使用される任意の Azure Monitor メトリックについて、アラートを構成することができます。 また、ログを Splunk (Azure Event Hubs)、Azure Monitor ログ、Azure Storage と統合し、Azure Monitor 診断インターフェースを介して高度な分析を行うこともできます。

Azure portal で、[監視] > [メトリック] を選択します。 [メトリック] ウィンドウで、リソース グループを選択し、パブリック IP アドレスのリソースの種類を選択して、Azure のパブリック IP アドレスを選択します。 DDoS のメトリックが、使用可能なメトリックのウィンドウに表示されます。

DDoS Protection では、DDoS が有効になっている仮想ネットワーク内で、保護対象リソースの各パブリック IP アドレスに、3 つの自動調整された軽減ポリシー (SYN、TCP、UDP) が適用されます。 ポリシーのしきい値は、[DDoS 軽減をトリガーする着信 [SYN/TCP/UDP] パケット数] を選択することで確認できます。

ポリシーのしきい値は、機械学習ベースのネットワーク トラフィック プロファイルを使用して自動的に構成されます。 DDoS の軽減は、ポリシーのしきい値を超過した場合にのみ、攻撃を受けている IP アドレスに対して行われます。

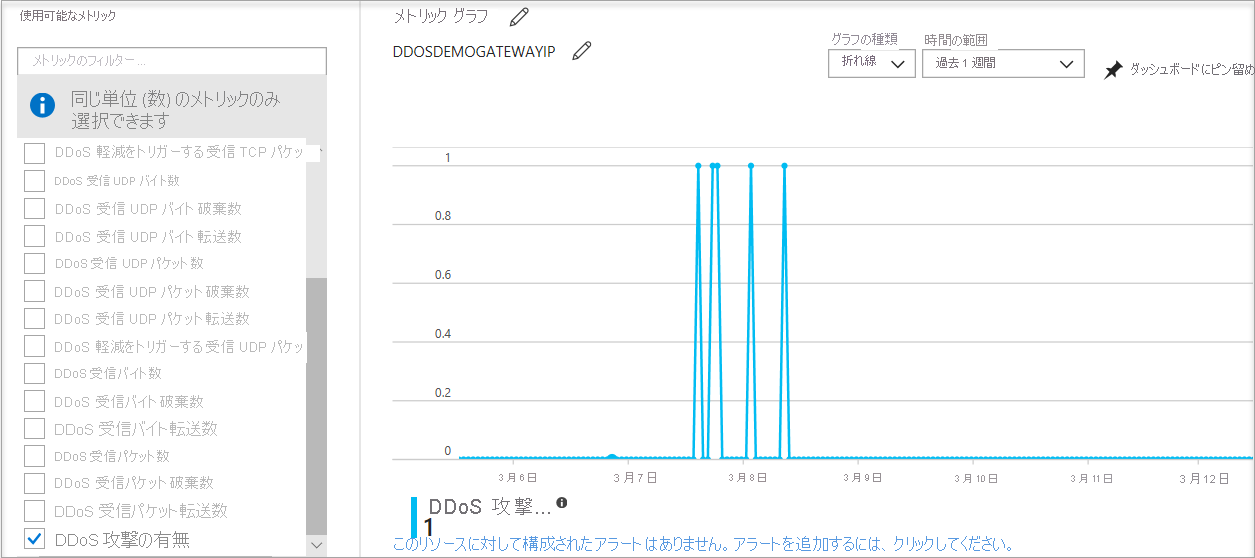

パブリック IP アドレスが攻撃を受けた場合、DDoS Protection により攻撃トラフィックに対して軽減が実行されるため、[Under DDoS attack or not](DDoS 攻撃の有無) メトリックの値が 1 に変わります。

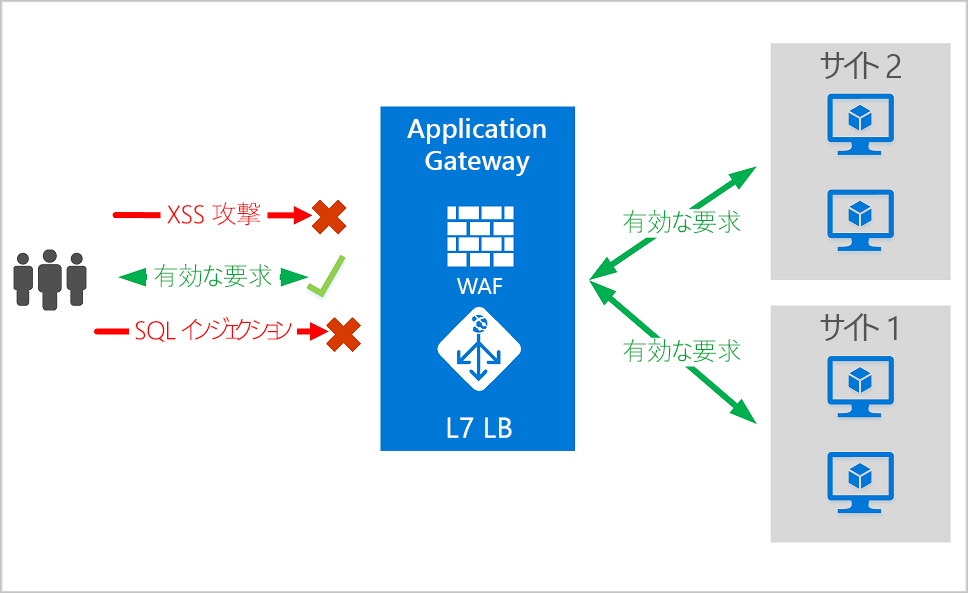

多層保護

アプリケーション レイヤーでのリソース攻撃に限り、お客様は WAF を構成して Web アプリケーションのセキュリティ保護を強化する必要があります。 WAF は、着信 Web トラフィックを検査して、SQL インジェクション、クロスサイト スクリプティング、DDoS、その他のレイヤー 7 攻撃をブロックします。 Azure では、一般的な脆弱性やその悪用から Web アプリケーションを一元的に保護するための Application Gateway の機能として、WAF が提供されています。 Azure Marketplace には、Azure パートナーで提供される他の WAF もあります。

Web アプリケーション ファイアウォールを構成しても、帯域幅消費型攻撃や状態枯渇攻撃を受ける可能性があります。 したがって、WAF 仮想ネットワーク上で DDoS Protection を有効にすると、帯域幅消費型攻撃やプロトコル攻撃に対する保護を強化できます。

DDoS 保護プランのデプロイ

DDoS Protection プランとしてのデプロイの主なステージは次のとおりです。

- リソース グループを作成する

- DDoS Protection プランを作成する

- 新しいまたは既存の仮想ネットワークまたは IP アドレスで DDoS 保護を有効にする

- DDoS テレメトリを構成する

- DDoS 診断ログを構成する

- DDoS アラートを構成する

- テスト DDoS 攻撃を実行し、結果を監視する。