Microsoft Defender for Cloud でネットワーク セキュリティに関する推奨事項を取得する

ネットワーク セキュリティは、さまざまなテクノロジ、デバイス、プロセスを対象としています。 セキュリティにより、コンピューター ネットワークとデータの整合性、機密性、アクセス性を保護するように設計された一連の規則と構成が提供されます。 規模、業界、インフラストラクチャに関係なく、すべての組織は、何らかのネットワーク セキュリティ ソリューションを導入する必要があります。 これらのソリューションにより、増大し続ける攻撃のリスクから保護されます。

ネットワーク セキュリティ

ネットワーク セキュリティの対象は、Azure ネットワークのセキュリティと保護のためのコントロールです。 これらの制御には、仮想ネットワークのセキュリティ保護、プライベート接続の確立、外部からの攻撃の防止と軽減、DNS の保護が含まれます。 ネットワーク セキュリティ制御の詳細については、「セキュリティ制御 V3: Microsoft Learn 上のネットワーク セキュリティ」で確認できます。

NS-1: ネットワーク セグメント化の境界を確立する

セキュリティ プリンシパル。 仮想ネットワークのデプロイが企業のセグメント化戦略に合致していることを確認してください。 組織にとってリスクが高いワークロードは、隔離された仮想ネットワークに配置する必要があります。

NS-2: ネットワーク制御を使用してクラウド サービスをセキュリティで保護する

セキュリティ プリンシパル。 リソースのプライベート アクセス ポイントを確立することで、クラウド サービスをセキュリティで保護します。 また、可能な場合は、パブリック ネットワークからのアクセスを無効または制限する必要があります。

NS-3: エンタープライズ ネットワークのエッジでファイアウォールをデプロイする

セキュリティ プリンシパル。 ファイアウォールをデプロイし、外部ネットワークとのネットワーク トラフィックの高度なフィルター処理を実行します。 また、内部セグメント間のファイアウォールを使用して、セグメント化戦略をサポートすることもできます。 必要に応じて、サブネットのカスタム ルートを使用して、システム ルートをオーバーライドします。 この方法は、セキュリティ制御を目的として、ネットワーク トラフィックがネットワーク アプライアンスを経由するようにするものです。

NS-4: 侵入検出および侵入防止システム (IDS/IPS) をデプロイする

セキュリティ プリンシパル。 ネットワーク侵入検知および侵入防止システム (IDS/IPS) を使用して、ワークロードとのネットワークおよびペイロード トラフィックを検査します。 IDS/IPS が、常にソリューションに高品質のアラートを提供するように調整されていることを確認してください。

NS-5: DDoS 保護をデプロイする

セキュリティ プリンシパル。 分散型サービス拒否 (DDoS) 保護をデプロイし、ネットワークとアプリケーションを攻撃から保護します。

NS-6: Web アプリケーション ファイアウォールをデプロイする

セキュリティ プリンシパル。 Web アプリケーション ファイアウォール (WAF) をデプロイし、適切なルールを構成して、Web アプリケーションと API をアプリケーション固有の攻撃から保護します。

NS-7: ネットワーク セキュリティの構成を簡略化する

セキュリティ プリンシパル。 複雑なネットワーク環境を管理する場合は、ネットワーク セキュリティ管理を簡略化し、一元化し、強化するツールを使用します。

NS-8: セキュリティで保護されていないサービスとプロトコルを検出して無効にする

セキュリティ プリンシパル。 OS、アプリケーション、ソフトウェア パッケージなどのレイヤーで、安全でないサービスやプロトコルを検出して無効にします。 安全でないサービスやプロトコルを無効にできない場合は、補正制御をデプロイします。

NS-9: オンプレミスまたはクラウド ネットワークをプライベートに接続する

セキュリティ プリンシパル。 クラウド サービス プロバイダー データセンターやコロケーション環境のオンプレミスインフラストラクチャなど、異なるネットワーク間の安全な通信にプライベート接続を使用します。

NS-10: ドメイン ネーム システム (DNS) のセキュリティを確保する

セキュリティ プリンシパル。 ドメイン ネーム システム (DNS) のセキュリティ構成が既知のリスクから保護されていることを確認してください。

規制コンプライアンスへの Microsoft Defender for Cloud の使用

Microsoft Defender for Cloud を使用すると、規制コンプライアンス ダッシュボードを使用して、規制のコンプライアンス要件を満たすためのプロセスを効率化できます。

規制コンプライアンス ダッシュボードには、選択した標準または規制について、お客様の環境におけるすべての評価の状態が表示されます。 推奨事項に基づいて行動し、お客様の環境内のリスク要因を減らしていくと、コンプライアンス体制は強化されます。

規制コンプライアンス ダッシュボード

ダッシュボードには、コンプライアンスの状態の概要と、サポートされる一連のコンプライアンス規制が表示されます。 全体的なコンプライアンス スコアのほか、それぞれの標準に関連した合否評価の件数を確認できます。

コンプライアンスの制御

- 標準が適用されるサブスクリプション。

- その標準のすべての制御の一覧。

- その制御に関連付けられた評価の合格と不合格に関する詳細が表示されます。

- 影響を受けるリソースの数。

- アラートの重大度。

一部の制御は淡色表示されます。これらの制御には、Microsoft Defender for Cloud の評価が関連付けられていません。 それらの要件を確認し、実際の環境でそれらを評価してください。 そうした制御の中には、技術的なものではなくプロセスに関連したものがある場合があります。

特定の標準に対するコンプライアンスの詳細を調べる

特定の標準について、現在のコンプライアンスの状態をまとめた PDF レポートを生成するには、 [レポートのダウンロード] を選択します。

レポートには、Microsoft Defender for Cloud の評価データに基づいて、選択した標準のコンプライアンス状態の大まかな概要が表示されます。 レポートは、その標準の制御に従って編成されています。 レポートは直接の利害関係者と共有することができ、内部および外部の監査員に対する証拠を提供するために利用できます。

Microsoft Defender for Cloud のアラート

Microsoft Defender for Cloud は、Azure リソースからログ データを自動的に収集し、分析して、統合します。 Microsoft Defender for Cloud には、優先順位付けされたセキュリティ アラートの一覧が、問題をすばやく調査するために必要な情報、および攻撃を修正するための手順と共に表示されます。

セキュリティ アラートの管理

Microsoft Defender for Cloud の概要ページの上部には [セキュリティ アラート] タイルが表示され、サイド バーにはリンクがあります。

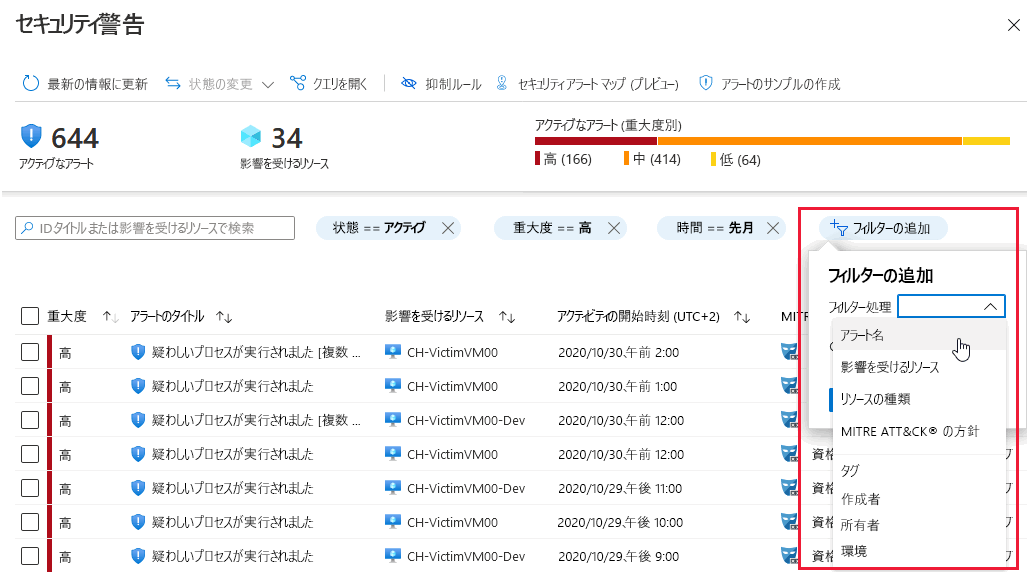

セキュリティ アラートのページには、アクティブなアラートが表示されます。 一覧は、重大度、アラート タイトル、影響を受けるリソース、アクティビティ開始時刻で並べ替えることができます。 MITRE ATTACK の方針と状態。

![[アクティブなセキュリティ アラート] リストのスクリーンショット。](../../wwl-azure/design-implement-network-security-monitoring/media/alerts-page-9ba7adc1.png)

アラートの一覧をフィルター処理するには、関連するフィルターを選択します。

この一覧は、フィルター オプションに応じて更新されます。 フィルタリングは役立つ場合があります。 たとえば、システム内の潜在的な違反を調査するために、過去 24 時間以内に発生したセキュリティ アラートを確認することができます。

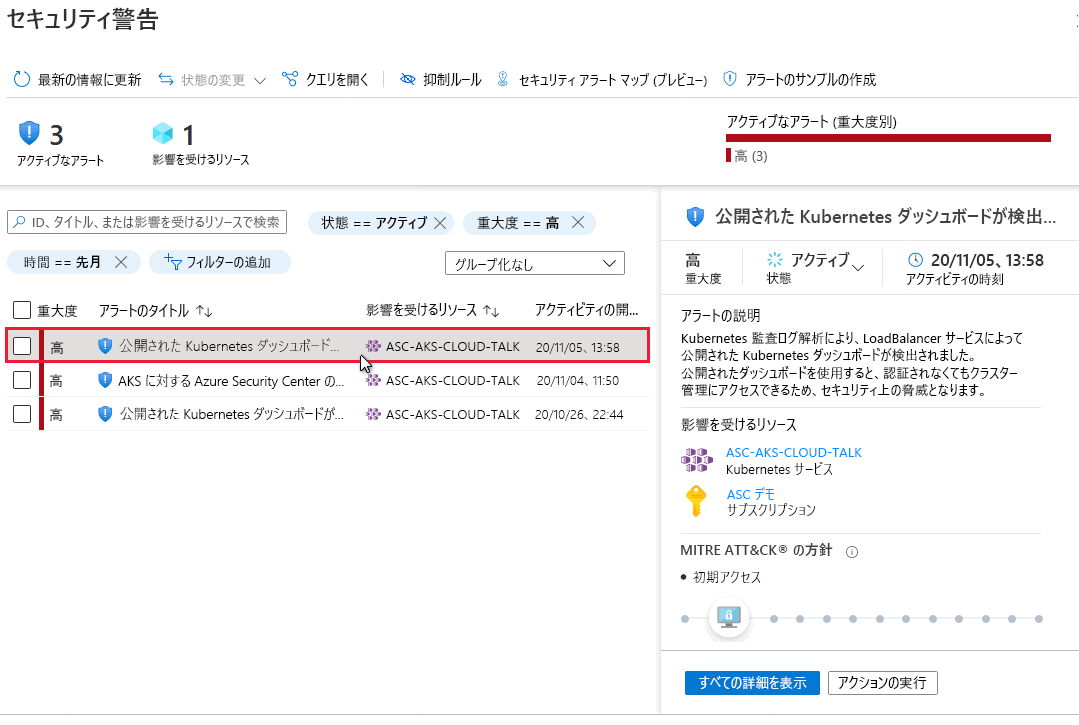

セキュリティの警告への対応

[セキュリティ アラート] リストから、アラートを選択します。 作業ウィンドウが開き、アラートとその影響を受けたすべてのリソースの説明が表示されます。

「完全な詳細を表示」には、詳細情報が表示されます。

セキュリティ アラート ページの左側のウィンドウには、セキュリティ アラートに関する概要情報 (タイトル、重要度、状態、アクティビティ時間、疑わしいアクティビティの説明、影響を受けるリソース) が表示されます。 リソース タグを使用して、リソースの組織コンテキストを決定します。

右側のペインには、問題の調査に役立つアラートの詳細が含まれている [アラートの詳細] タブがあります。IP アドレス、ファイル、プロセスなど。

また、右側のペインには [アクションの実行] タブがあります。このタブを使用して、セキュリティ アラートに関するその他のアクションを実行します。 次のようなアクションがあります。

- 脅威を軽減する。 このセキュリティ アラートの手動修復手順を提供します。

- 攻撃を防ぐ。 攻撃対象領域を減らし、セキュリティ態勢を強化し、今後の攻撃を防ぐのに役立つセキュリティ推奨事項を提供します。

- 応答をトリガーする。 このセキュリティ アラートへの応答としてロジック アプリをトリガーするオプションを提供します。

- 類似のアラートを抑制する。 組織に関係のないアラートの場合、特徴が似ているアラートが今後発生しないようにするオプションを提供します。

![Microsoft Defender for Cloud の [概要] ページと [セキュリティ アラート] タイルのスクリーンショット。](../../wwl-azure/design-implement-network-security-monitoring/media/overview-page-alerts-links-a54c327f.png)