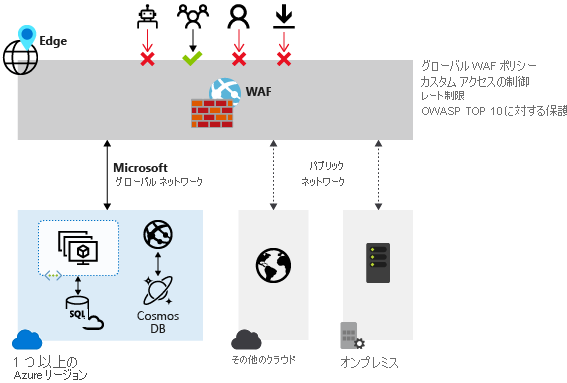

Azure Front Door で Web アプリケーション ファイアウォールを実装する

Web アプリケーション ファイアウォール (WAF) では、一般的な悪用や脆弱性から Web アプリケーションを一元的に保護します。 よくある攻撃の例として、SQL インジェクションやクロスサイト スクリプティングが挙げられます。

アプリケーション コードで攻撃を防止するのは困難です。 防止するには、アプリケーションの複数の層で、厳密なメンテナンス、パッチ適用、および監視が必要になる場合があります。 WAF を一元化することで、セキュリティの管理が簡単になります。 また、WAF を使用すると、アプリケーション管理者にとっては脅威や侵入に対する保護がより確実になります。

WAF のソリューションでは、個々の Web アプリケーションをセキュリティで保護するのではなく、一元的に既知の脆弱性の修正プログラムを適用することで、さらに迅速にセキュリティの脅威に対応できます。

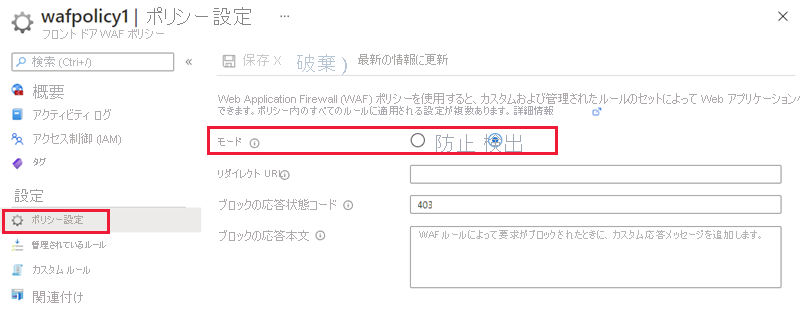

Web Application Firewall ポリシーのモード

WAF ポリシー モードには次の 2 つがあります。検出と防止。 既定では、WAF ポリシーは検出モードです。 "検出" モードでは、WAF で要求がブロックされることはありません。 代わりに、一致する要求が WAF ログに記録されます。 防止モードでは、規則に一致する要求はブロックされ、ログに記録されます。

Web Application Firewall の既定の規則セットの規則グループと規則

Azure Front Door の Web Application Firewall により、Web アプリケーションは一般的な脆弱性や悪用から保護されます。 Azure で管理される規則セットでは、一般的なセキュリティ脅威のセットに対する保護をデプロイする簡単な方法が提供されます。 Azure ルール セットは、新しい攻撃シグネチャに対する防御を行うために必要に応じて更新されます。

マネージド ルール

Azure で管理される既定の規則セットには、次の脅威カテゴリに対する規則が含まれます。

- クロスサイト スクリプティング

- Java 攻撃

- ローカル ファイル インクルージョン

- PHP インジェクション攻撃

- リモート コマンド実行

- リモート ファイル インクルージョン

- セッション固定

- SQL インジェクションからの保護

- プロトコル攻撃者

Azure で管理される既定の規則セットは既定で有効になります。 現在の既定のバージョンは DefaultRuleSet_2.1 です。 その他のルール セットは、ドロップダウン ボックスで使用できます。

個々の規則を無効にするには、規則番号の前にあるチェック ボックスをオンにして、ページの上部にある [無効にする] を選択します。 規則セット内の個々の規則のアクションの種類を変更するには、規則番号の前にあるチェック ボックスをオンにして、ページの上部にある [アクションを変更する] を選択します。

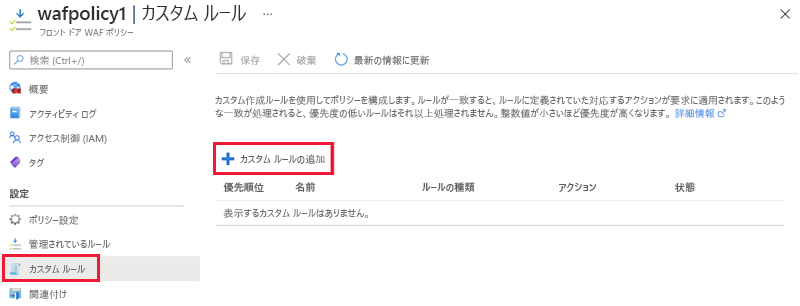

カスタム規則

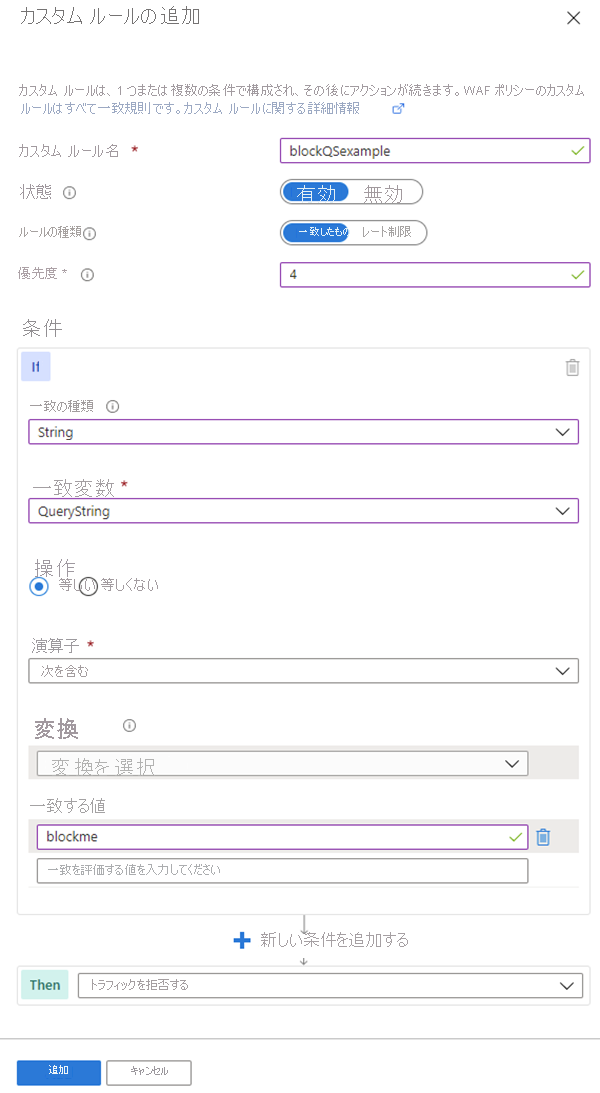

Front Door で Azure WAF を使用すると、ユーザーが定義した条件に基づいて Web アプリケーションへのアクセスを制御できます。 カスタム WAF 規則は、優先順位番号、規則の種類、一致条件、およびアクションで構成されます。

カスタム規則には、一致規則とレート制限規則の 2 種類があります。 一致規則は、一連の一致条件に基づいてアクセスを決定します。 レート制限規則は、一致条件と受信要求のレートに基づいてアクセスを決定します。

WAF ポリシーを作成するときに、[カスタム規則] セクションで [カスタム ルールの追加] を選択して、カスタム規則を作成できます。 これで、カスタム ルールの構成ページが起動されます。

この例では、クエリ文字列に blockme が含まれている場合に要求をブロックするカスタム規則の構成が示されています。

Azure Front Door で Web Application Firewall ポリシーを作成する

このセクションでは、基本的な Azure WAF ポリシーを作成し、Azure Front Door でプロファイルにそれを適用する方法について説明します。

Azure portal を使用して Azure Front Door で WAF ポリシーを作成するための主な手順は次のとおりです。

Web Application Firewall ポリシーを作成します。 管理された既定のルール セット (DRS) を使って、基本的な WAF ポリシーを作成します。

WAF ポリシーと Front Door プロファイルを関連付けます。 WAF ポリシーと Front Door プロファイルを関連付けます。 この関連付けは、WAF ポリシーの作成中に行うことも、以前に作成した WAF ポリシーに対して行うこともできます。 関連付けでは、フロント ドア プロファイルとポリシーを適用するドメインを指定します。

WAF ポリシーの設定とルールを構成します。 省略可能な手順であり、モード (防止または検出) などのポリシー設定と、管理された規則やカスタム規則を構成できます。

これらのすべてのタスクの詳細な手順については、「チュートリアル: Azure portal を使用して Azure Front Door で Web アプリケーション ファイアウォール ポリシーを作成する」を参照してください。