Microsoft Entra ID Protection について説明する

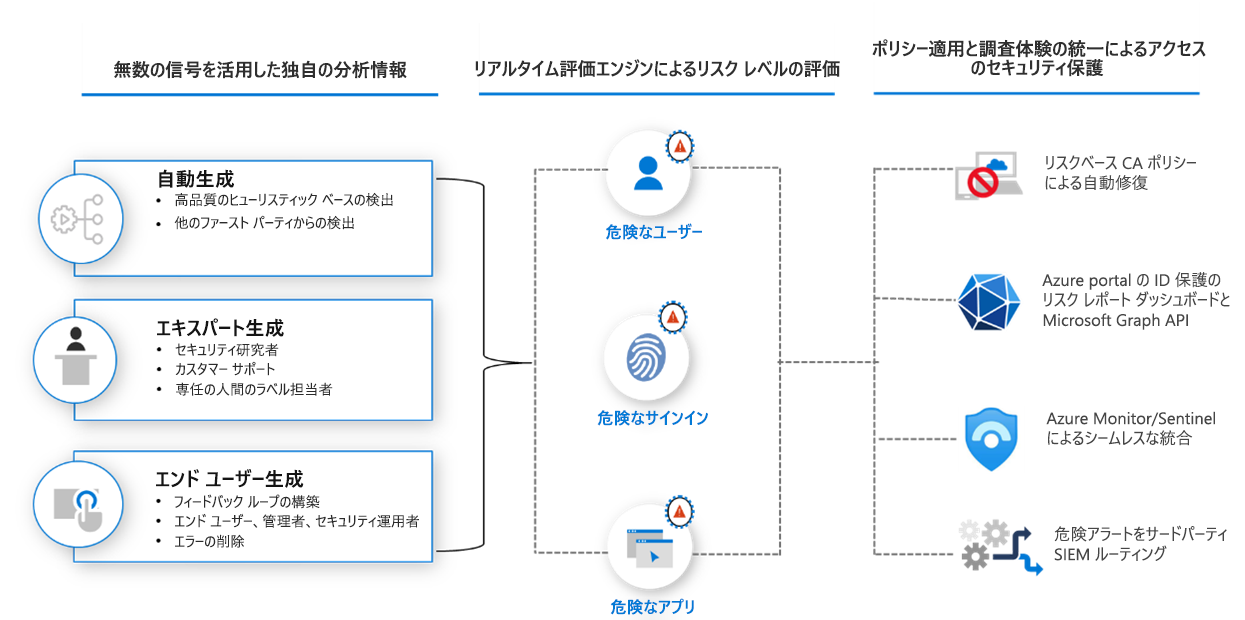

Microsoft Entra ID 保護は、組織が ID ベースのリスクを検出、調査、修復するのに役立ちます。 これには、ユーザー ID とワークロード ID が含まれます。

これらの ID に関するリスクは、アクセスに関する決定を行うために条件付きアクセスなどのツールへの入力としたり、さらなる調査や関連付けのためにセキュリティ情報イベント管理 (SIEM) ツールへの入力とし直すことができます。

リスクを検出する

Microsoft は、潜在的な脅威を特定するために、1 日あたり何兆もの信号を分析しています。 これらのシグナルは、Microsoft Entra ID、Microsoft アカウントを含む消費者領域、Xbox を使用するゲームなど、さまざまなソースから Microsoft が得た学習内容によるものです。

Microsoft Entra ID 保護は、テナント内の疑わしいアクティビティの情報を組織に提供し、さらなるリスクの発生を防ぐためにすばやく対応できるようにします。 リスクの検出には、ディレクトリ内のユーザー アカウントに関連する疑わしいアクティビティや異常なアクティビティを含めることができます。 ID 保護のリスク検出は、サインイン イベント (サインイン リスク) または個々のユーザー (ユーザー リスク) にリンクできます。

サインイン リスク。 サインインは、特定の認証要求が ID 所有者によって認可されていない可能性を表します。 たとえば、匿名 IP アドレスからのサインイン、通常とは異なる移動 (地理的に離れた場所からの 2 つのサインイン)、見慣れないサインイン プロパティなどです。

ユーザー リスク。 ユーザー リスクは、特定の ID またはアカウントが侵害されている可能性があることを表します。 たとえば、漏洩した資格情報、ユーザーから報告された疑わしいアクティビティ、疑わしい送信パターンなどです。

サインインとユーザーのリスクの検出の詳細な一覧については、「riskEventType にマップされたリスク検出数」をご覧ください

ID 保護によって、認証要求で正しい資格情報が使用されている場合にのみ、リスク検出が生成されます。 ユーザーが不正な資格情報を使用した場合は、不正なアクターによって正しい資格情報が使用されているのでない限り、資格情報の侵害のリスクがないため、Identity Protection によってフラグは設定されません。

リスク検出では、管理者がアクションを実行するまでに、多要素認証の提供やパスワードのリセットをユーザーに求めたり、アクセスをブロックしたりするなどのアクションをトリガーできます。

リスクの調査

ID で検出されたすべてのリスクが、レポートを使用して追跡されます。 Identity Protection には、管理者がリスクを調査してアクションを実行するための次の 3 つの主要なレポートが用意されています。

リスク検出: 検出された各リスクは、リスク検出として報告されます。

危険なサインイン: 危険なサインインは、そのサインインに対して 1 つ以上のリスク検出が報告されると報告されます。

危険なユーザー: 危険なユーザーは、次のいずれかまたは両方が成り立つ場合に報告されます:

- ユーザーに 1 つ以上の危険なサインインがある。

- 1 つ以上のリスク検出が報告されている。

Microsoft Security Copilot にオンボードされている企業の場合、危険なユーザーのレポートには Microsoft Security Copilot の機能が埋め込まれて、ユーザーのリスク レベルを要約し、発生中のインシデントに関連する分析情報と、迅速な軽減策のための推奨事項を提供します。

イベントの調査は、セキュリティ戦略の弱点を理解し、特定するために重要です。

修復

調査が完了したら、管理者は、リスクの修復やユーザーのブロックの解除のためのアクションを実行できます。 組織は、リスク ポリシーを使用して自動修復を有効にできます。 たとえば、リスクベースの条件付きアクセス ポリシーを有効にすると、強力な認証方法の提供などのアクセス制御を要求する、多要素認証を実行する、または検出されたリスク レベルに基づく安全なパスワード リセットを実行することができます。 ユーザーがアクセス制御を正常に完了すると、リスクは自動的に修復されます。

自動修復が有効になっていない場合、管理者は、ポータル、API、または Microsoft Defender XDR を使って、レポートで特定されたリスクを手動で確認する必要があります。 管理者は、手動アクションを実行してリスクを無視したり、安全と確認したり、侵害と確認することができます。

Export

Identity Protection からのデータは、アーカイブ、さらなる調査、関連付けのために他のツールにエクスポートすることができます。 Microsoft Graph ベースの API を使うと、組織はこのデータを収集して、SIEM などのツールでさらに処理できます。 データを Log Analytics ワークスペースに送信する、ストレージ アカウントにデータをアーカイブする、Event Hubs またはソリューションにストリーミングすることもできます。