サイバーセキュリティにおける暗号化と暗号化の使用についての説明

前のユニットで説明したように、暗号は、対象の受信者以外のすべての人に対してメッセージの意味を不明瞭にする技術です。 これには、プレーンテキスト メッセージを暗号化テキストに変換する必要があります。 これを可能にするメカニズムを暗号化といいます。

メッセージを暗号化するために使用されるメソッドは、ある文字を別の文字に交換することからエニグマ暗号機のような精巧な機械装置に至るまで、数千年を超えて進化しています。

現在、暗号化はデジタル環境で行われています。 コンピューターと数学を使用して大きなランダムの素数を組み合わせ、対称暗号化と非対称暗号化の両方で使用されるキーを作成します。

暗号化とは

暗号化は、プレーンテキストメッセージを読み取り不可の暗号文に変換するためのメカニズムです。 暗号化を使用すると、受信者と共有するデータの機密性が強化されます。受信者が友人でも、同僚でも、別の企業の人でも関係ありません。

暗号化解除は、暗号化テキスト メッセージの受信者が読み取り可能なプレーンテキストに変換できるようにするためのメカニズムです。

暗号化および暗号化解除プロセスを容易にするには、秘密の暗号化キーを使用する必要があります。 このキーは、車や家のドアを開けるために使用する鍵とよく似ています。 暗号化キーには、次に示す 2 つの種類があります。

- 対称キー

- 非対称キー

対称キー

対称キーの暗号化は、プレーンテキスト メッセージの暗号化と、暗号化テキスト メッセージの暗号化解除の両方に同じ暗号化キーを使用する、という考え方に基づいています。 これにより、暗号化メソッドが高速になり、暗号化テキストのセキュリティにもある程度の機密性が提供されます。

この暗号化メソッドでは、暗号化キーは 2 つ以上のパーティ間の共有シークレットとして扱われます。 シークレットは、不適切なアクターによって検出されないように、慎重に保護する必要があります。 セキュリティで保護されたメッセージを送信するには、すべてのパーティが同じ暗号化キーを持っている必要があります。 キーの配布は、対称暗号化に関連する課題の 1 つです。

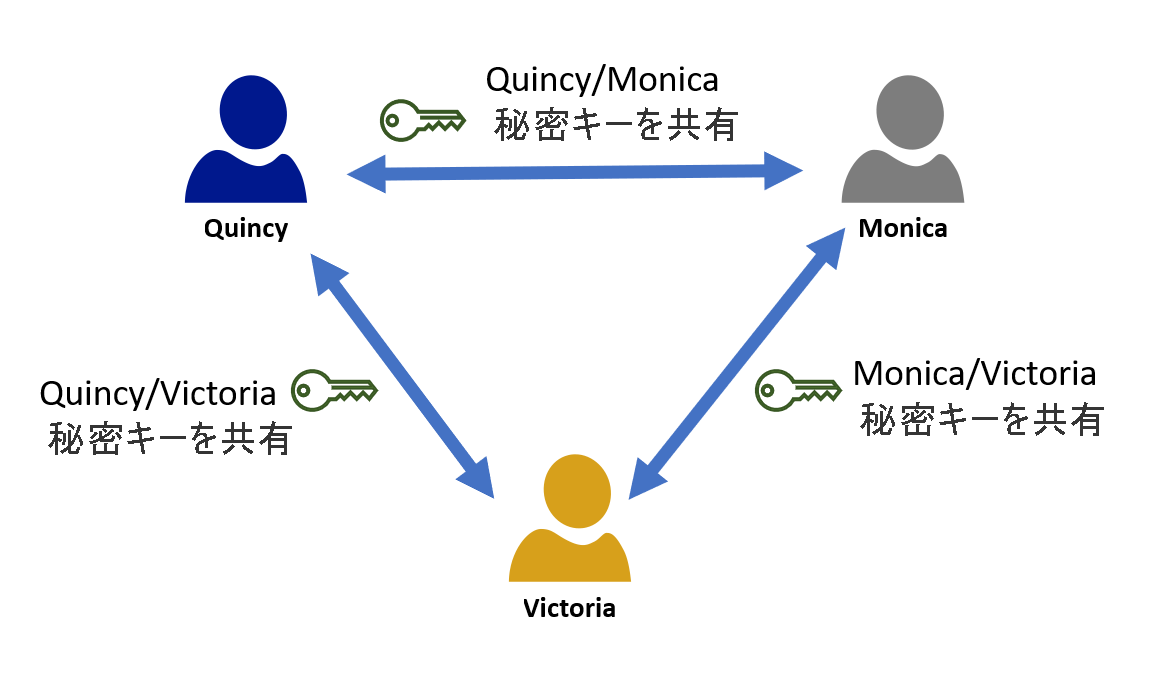

各ユーザーが他のすべてのユーザーとセキュリティで保護された通信を行うことができる機能を必要としているグループや組織を考えてみましょう。 グループが 3 人のユーザーで構成されている場合、必要になるキーは 3 つだけです。

従業員が 100 人のみの組織について考えてみましょう。この組織では、各従業員が他のすべての従業員と安全に通信する必要があります。 この場合、キーを 4950 個を作成し、安全に共有および管理する必要があります。 最後に、各職員が安全に通信する必要がある、1,000 人の職員を擁する政府ベースの組織を考えてみましょう。 必要なキーの数は 499500 になります。 この拡張は、式 p x (p-1) /2 で表現できます。p は通信する必要があるユーザーの数です。

組織内のメンバーの数が増えるにつれて、キーの数が大幅に増加します。 そのため、対称暗号化で使用される秘密キーの、セキュリティで保護された管理と配布が困難になり、コストも高くなります。

非対称キーまたは公開キーの暗号化

非対称暗号化は 1970 年代に開発されました。 これは、対称暗号化に関連するキーのセキュリティで保護された配布と拡散に対応します。

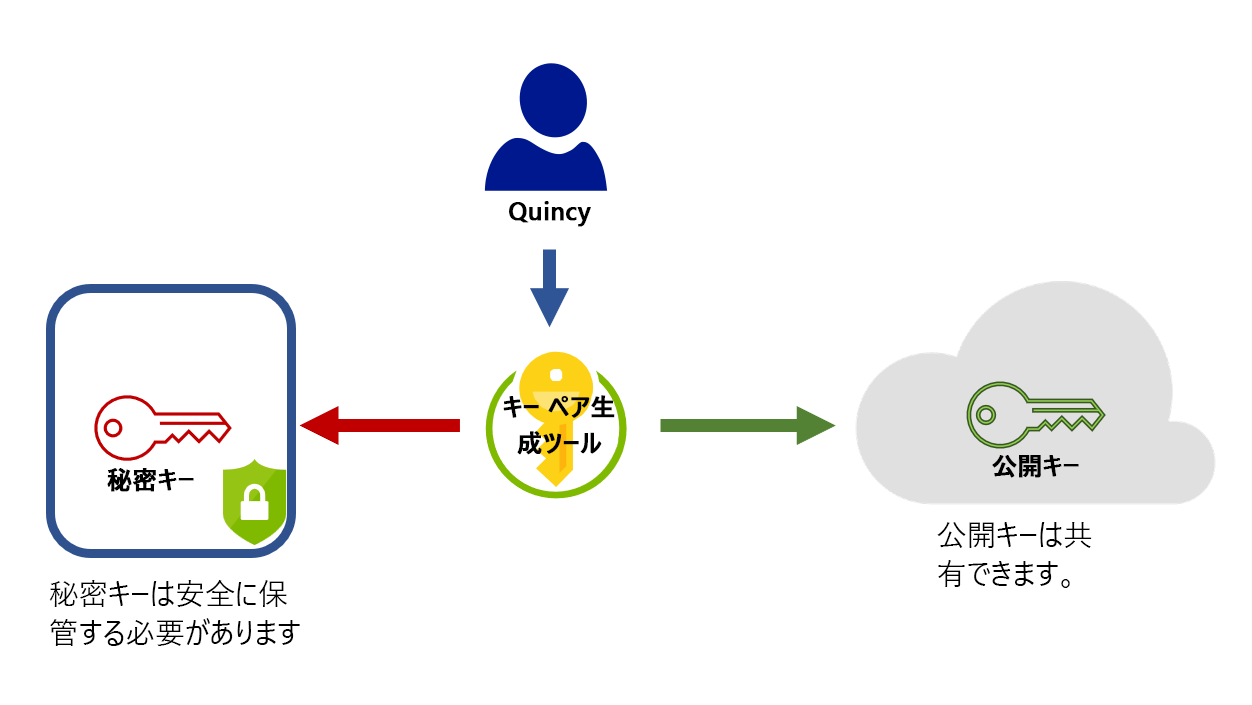

非対称暗号化では、暗号化キーの共有方法が変更されました。 非対称キーは 1 つの暗号化キーではなく、秘密キーと公開キーの 2 つの要素で構成され、キー ペアを形成します。 公開キーは、文字通り誰とでも共有できます。そのため、個人や組織はセキュリティで保護された配布について心配する必要がありません。

秘密キーは安全を維持する必要があります。 キー ペアを生成した人だけが管理し、誰とも共有しません。 メッセージを暗号化する必要があるユーザーは公開キーを使用し、秘密キーを保持している人だけがメッセージ暗号化を解除できます。

公開キーと秘密キーを使用する非対称暗号化では、キーの安全な配布に対する負担を取り除くことができます。 この概念は、対称暗号化で見られたキーの急増にも対応しています。 たとえば、1,000 人の職員を擁する政府ベースの組織の例を考えてみます。この場合、各個人はセキュリティで保護された通信を行うことができる必要があります。 非対称暗号化では、すべてのユーザーがキー ペアを生成し、その結果、キーは 2,000 個になります。 対称暗号化では、450,000 個のキーが必要になります。

非対称暗号化のしくみ

非対称暗号化の基礎となるアルゴリズムや数学は複雑ですが、機能の原理は比較的簡単です。

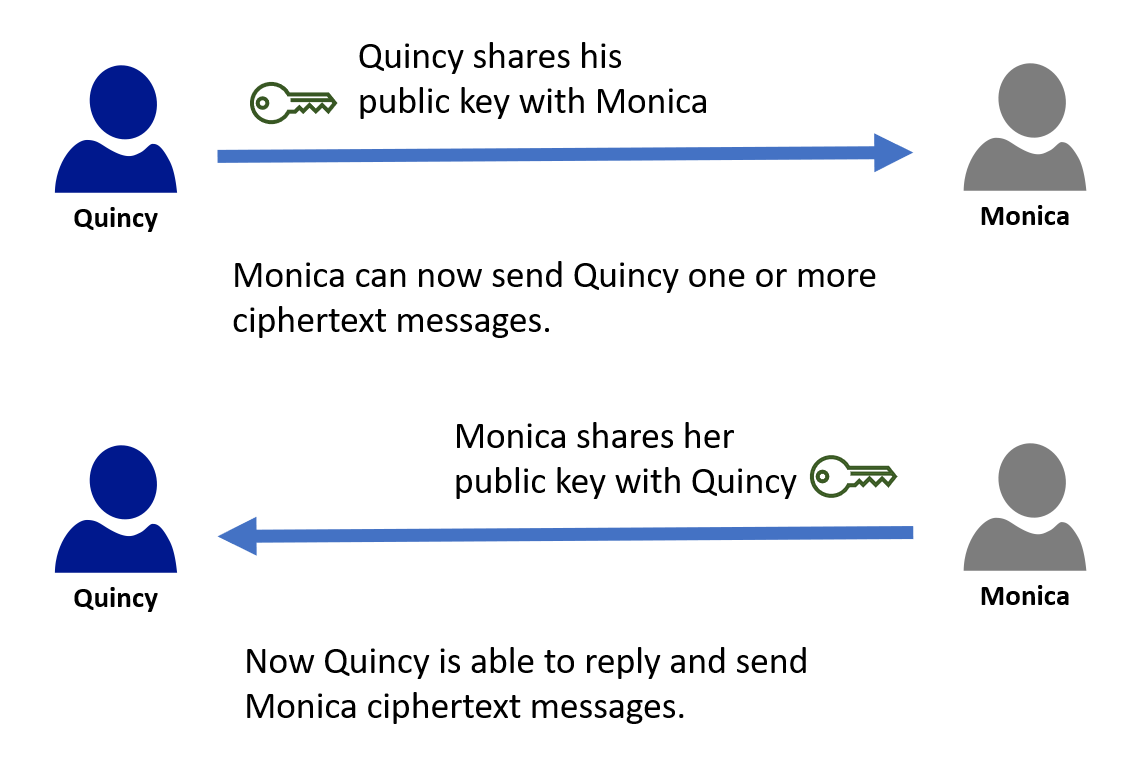

2 人のユーザー (Quincy と Monica) が、安全かつプライベートに通信する必要があるとします。 Quincy と Monica は、すぐに利用できるソフトウェア ツールを使用して、それぞれ独自のキー ペアを作成します。

Quincy と Monica が最初に行うのは、公開キーの共有です。 公開キーは秘密ではないので、メールで交換できます。

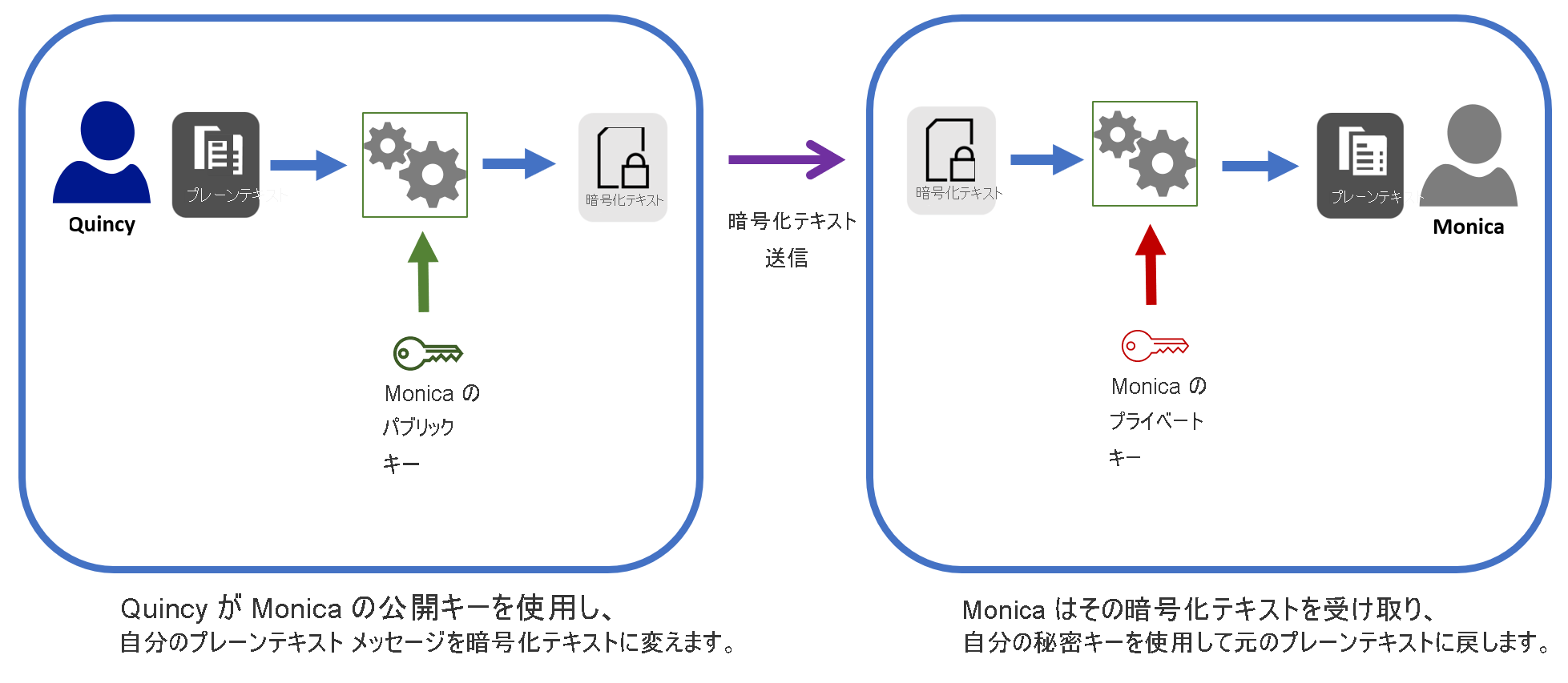

Quincy がセキュリティで保護されたメッセージを Monica に送信する必要があるときには、Monica の公開キーを使用してプレーンテキストを暗号化し、暗号化テキストを作成します。 その後、Quincy はメールなど、必要な手段を使用して暗号化テキストを Monica に送信します。 Monica は暗号化テキストを受信すると、自分の秘密キーを使用して暗号を解除し、テキストをプレーンテキストに戻します。

Monica が返信する際には、Quincy の公開キーを使用してメッセージを暗号化し、送信します。 Quincy は自分の秘密キーを使用して暗号を解除します。

Quincy と Monica の話の内容に、Eve が興味を持ったとします。 Eve は Quincy から Monica に送信された暗号化テキスト メッセージを傍受します。 さらに、Eve は Monica の公開キーを知っています。

Eve は Monica の秘密キーを知らないため、暗号化テキストの暗号を解除する方法がありません。 Eve が Monica の公開キーを使用して暗号化テキストの暗号を解除しようとしても、文字化けしたものが表示されるだけです。

非対称暗号化の性質上、公開キーを知っていても秘密キーを知ることはできません。

この 2 分間のビデオでは、対称暗号化と非対称暗号化のしくみと、それが許可されない人物によるドキュメントの閲覧を防止する方法について説明します。

さまざまな暗号化の種類

対称暗号化と非対称暗号化には複数の種類があり、常に新しいバージョンが考案されています。 次に、いくつかの例を示します。

- Data Encryption Standard (DES) および Triple-DES。 これは、最初に使用された対称暗号化標準の 1 つでした。

- Advanced Encryption Standard (AES)。 AES は、DES および Triple DES に取って代わるもので、現在でも広く使用されています。

- RSA。 最初の非対称暗号化標準の 1 つでした。このバリエーションは現在でも使用されています。

暗号化が使用される場面

暗号化は、スマートフォンで電話を掛けることから、小売店での購入にクレジットカードを使用することまで、世界中の生活のほとんどすべての場面で使用されています。 Web の閲覧時には、さらに多くの暗号化が使用されます。

Web の閲覧 - 認識されていないこともありますが、アドレスが HTTPS で始まる (南京錠アイコンがある) Web サイトにアクセスするたびに暗号化が使用されています。 この Web ページのアドレス バーでは、アドレスが https:// で始まります。 同様に、Web 経由で銀行に接続する場合や、クレジットカード番号などの機密情報を提示するオンライン購入を行う場合は、アドレス バーに https://が表示されていることを確認する必要があります。

デバイスの暗号化 – 多くのオペレーティング システムは、ハード ドライブとポータブル デバイスの暗号化を有効にするツールを提供しています。 たとえば、Windows オペレーティング システムの機能である Windows BitLocker は、PC のハード ドライブや USB で接続可能なポータブル デバイスに対する暗号化を提供します。

メッセージング アプリケーション – 著名で入手可能なメッセージング アプリケーションの中には、メッセージを暗号化するものがあります。

モバイル通信 - スマートフォンなどのモバイル通信デバイスを使用するときにも、そのデバイスを最寄りの中継局や基地局に安全に登録するために暗号化が使用されます。 これにより、常に最高の信号強度が得られるようになります。