Azure でのネットワークのセグメント化について説明する

セグメント化とは、なにかを小さな部分に分割することです。 たとえば、組織は通常、人事、営業、顧客サービスなどの小規模なビジネス グループで構成されます。 オフィス環境では、各ビジネス グループが独自の専用オフィス スペースを持ち、同じグループのメンバーがオフィスを共有しているのが一般的です。 これにより、同じビジネス グループのメンバーは共同作業を行い、他のグループとの分離を維持して、各ビジネスの機密性の要件に対処できます。

企業の IT ネットワークにも同じ概念が適用されます。 ネットワークのセグメント化を行う主な理由は次のとおりです。

- ワークロード操作の一部である (またはサポートする) 関連資産をグループ化する機能。

- リソースの分離。

- 組織によって設定されているガバナンス ポリシー。

ネットワークのセグメント化では、ゼロ トラスト モデルと、多層防御戦略の一部であるセキュリティに対する階層化アプローチもサポートされています。

侵害があることを想定することがゼロ トラスト モデルの原則であり、情報システムを保護するには攻撃者を阻止する能力が不可欠です。 ワークロード (または特定のワークロードの一部) が個別のセグメントに配置されている場合、それらのセグメント間のトラフィックを制御して、通信パスをセキュリティで保護できます。 1 つのセグメントが侵害された場合、影響をより適切に封じ込め、ネットワークの残りの部分に横方向に拡散するのを防ぐことができます。

ネットワークのセグメント化により、境界間の相互作用をセキュリティで保護できます。 この方法を使用すると、ワークロード全体にアクセスしようとする攻撃者を阻止できるため、組織のセキュリティ体制を強化し、侵害のリスクを封じ込めることができます。

Azure Virtual Network

Azure Virtual Network (VNet) は、Azure 内の組織のプライベート ネットワークの基本的な構成要素です。 仮想ネットワークは、自社のデータ センターで運用する従来のネットワークと似ていますが、スケール、可用性、分離性など、Azure のインフラストラクチャのさらなるベネフィットを提供します。

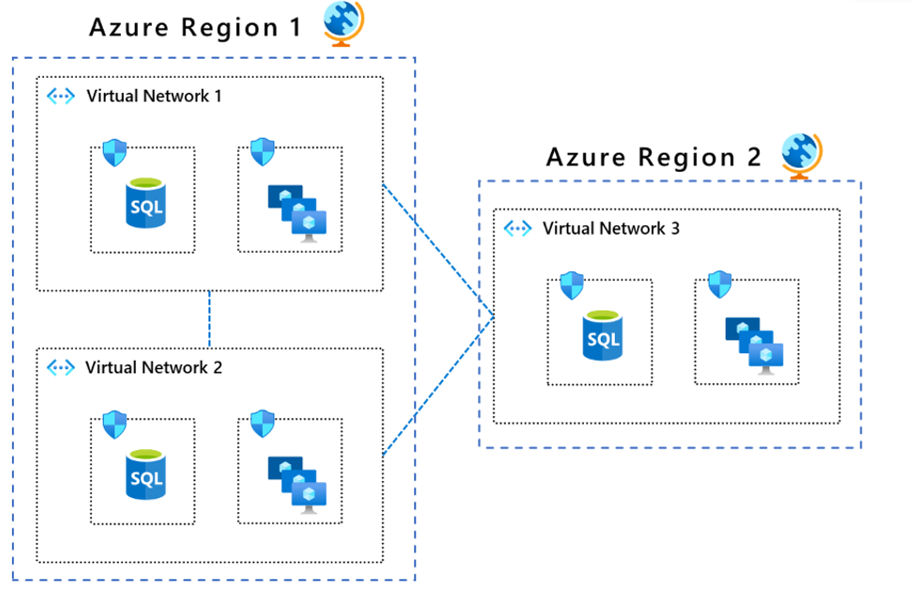

Azure 仮想ネットワークを使用すると、組織はネットワークをセグメント化できます。 組織は、サブスクリプションごとおよびリージョンごとに複数の仮想ネットワークを作成でき、各仮想ネットワーク内に複数の小さなネットワーク (サブネット) を作成できます。

VNet は、既定で、VNet 間または仮想ネットワークへの受信トラフィックを許可しないリソースのネットワーク レベルのコンテインメントを提供します。 通信は、明示的にプロビジョニングする必要があります。 これにより、仮想ネットワーク内の Azure リソースが他の Azure リソース、インターネット、オンプレミス ネットワークと通信する方法をより詳細に制御できます。