Azure Firewall について説明する

ファイアウォールは、事前に定義されたセキュリティ規則に基づいて送受信ネットワーク トラフィックを監視して制御するハードウェア、ソフトウェア、またはその両方を組み合わせたセキュリティ デバイスです。 その主な目的は、悪意のある攻撃から内部ネットワークを保護するために、信頼された内部ネットワークと信頼されていない外部ネットワーク (インターネットなど) の間に障壁を設置することです。

Azure Firewall は、Azure で実行されているクラウド ワークロードとリソースに脅威に対する保護を提供する、クラウドベースのマネージド ネットワーク セキュリティ サービスです。

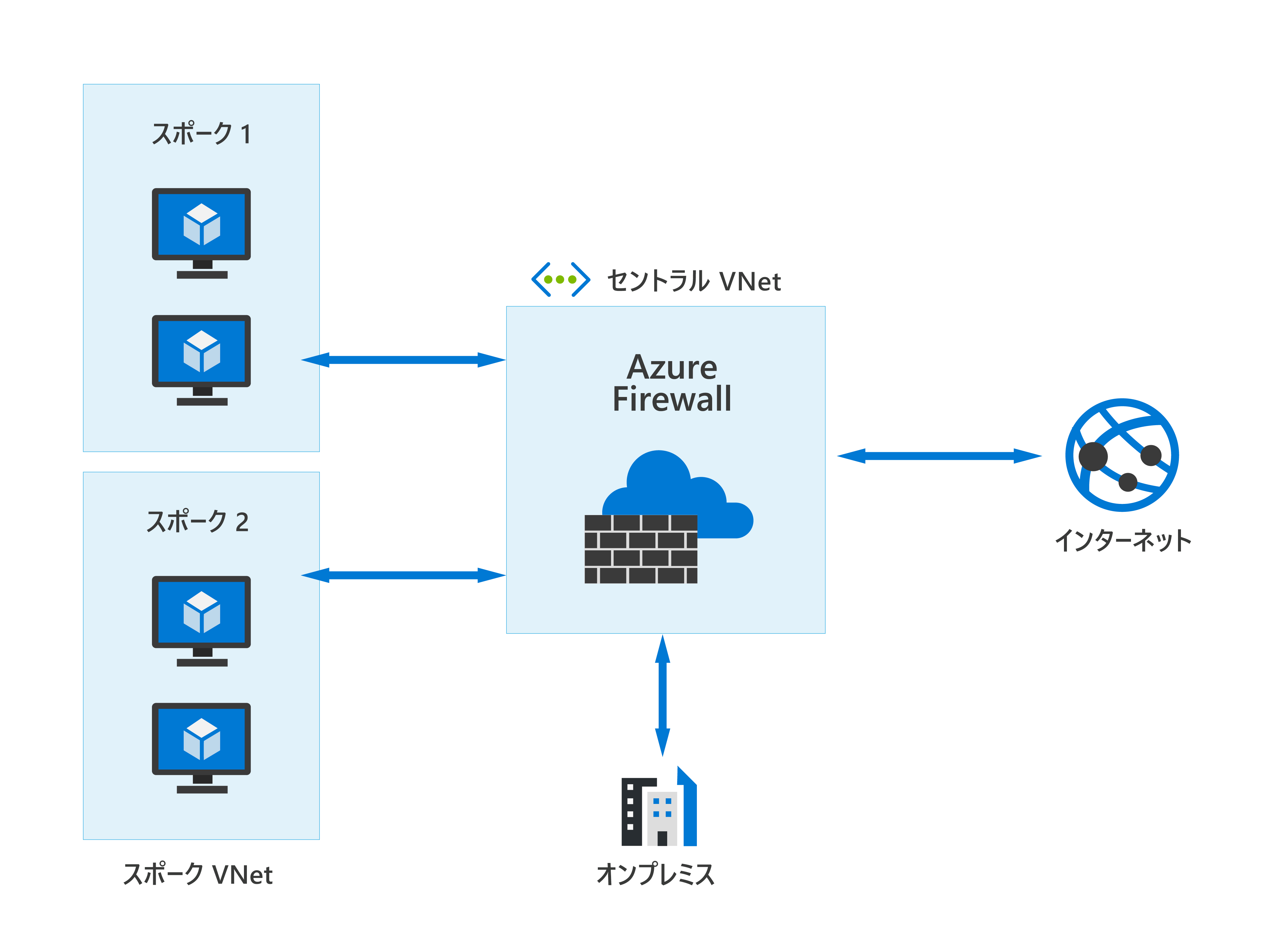

Azure Firewall はどの仮想ネットワークにでもデプロイできますが、集中管理された仮想ネットワークで使用することをお勧めします。 その場合、他のすべての仮想ネットワークとオンプレミス ネットワークがこれを経由します。 このモデルの利点は、さまざまなサブスクリプションですべての VNet のネットワーク トラフィックを一元的に制御できることです。

Azure Firewall では、使用量をスケールアップしてネットワーク トラフィック フローの変化に対応できるので、ピーク時のトラフィックに合わせて予算を立てる必要がありません。 ネットワーク トラフィックは、サブネットの既定のゲートウェイとしてファイアウォールにルーティングされるときに、構成済みのファイアウォール規則に従います。

Azure Firewall の主要機能

以下のリストは、Azure Firewall の基本的な機能の一部について簡単に説明したものです。

ステートフル ファイアウォール:Azure Firewall はステートフル ファイアウォールです。つまり、アクティブな接続の状態を追跡し、トラフィックのコンテキストに基づいて決定を下すことができます。

組み込みの高可用性および可用性ゾーン:Azure Firewall には高可用性が組み込まれています。つまり、障害やトラフィックの負荷が高い場合でも、運用を継続させダウンタイムを最小限に抑えられるように設計されています。 Azure Firewall は複数の可用性ゾーンにまたがるように構成でき、各可用性ゾーンは、独立した電源、冷却、ネットワークを備えた 1 つ以上のデータセンターで構成されます。 Azure Firewall では可用性ゾーンがサポートされていることによって、これらの個別のゾーンにリソースを分散させることでより高い可用性と回復性を実現できます。

ネットワークおよびアプリケーション レベルのフィルタリング:Azure Firewall を使用すると、送受信両方のトラフィックに対してネットワーク トラフィック フィルタリング規則を作成して適用できます。 IP アドレス、ポート、プロトコルに基づいて規則を定義できます。 Azure Firewall では、HTTP/S などのアプリケーション層プロトコルに基づいてトラフィックをフィルター処理できます。 つまり、完全修飾ドメイン名 (FQDN) へのアクセスを制御できます。

送信元および宛先ネットワーク アドレス変換 (NAT):ネットワーク アドレス変換は、IP アドレスを別の IP アドレスに再マップすることでネットワーク トラフィックを管理してセキュリティで保護するという方法です。 Azure Firewall では、送信元ネットワーク アドレス変換 (SNAT) がサポートされています。 SNAT は、ネットワーク リソース (送信元) のプライベート IP アドレスを Azure パブリック IP アドレスに変換します。 これにより、仮想ネットワークからインターネットの宛先へのトラフィックが識別され実現されます。 同様に、Azure Firewall では宛先ネットワーク アドレス変換 (DNAT) がサポートされています。 DNAT では、ネットワーク内の特定のサービスにアクセスするために使用されるパブリック IP アドレスが、仮想ネットワーク (宛先) 上のリソースのプライベート IP アドレスに変換およびフィルター処理されます。 これにより、インターネットから送信されたトラフィックがプライベート リソースにアクセスできるようになります。

脅威インテリジェンス:Azure Firewall は Microsoft の脅威インテリジェンス フィードと統合され、既知の悪意のある IP アドレスとドメインに関する警告をユーザーに行い、ネットワークを脅威から保護することを支援します。 ファイアウォール用に脅威インテリジェンスベースのフィルター処理を有効にして、既知の悪意のある IP アドレスやドメインとの間のトラフィックの警告と拒否を行うことができます。

ログと監視:Azure Firewall には、ファイアウォール アクティビティの追跡と問題の診断に役立つログと監視機能が用意されています。 ログはさらなる分析のために Azure Monitor、Log Analytics、または Event Hubs に送信できます。

Azure サービスとの統合:これは Azure Virtual Networks、Azure Policy、Azure Security Center などの他の Azure サービスとシームレスに統合され、クラウド インフラストラクチャ向けの統一されたセキュリティ ソリューションを提供します。

Azure Firewall は、Standard、Premium、および Basic の 3 つの SKU で提供されています。 使用可能な SKU (Standard、Premium、Basic) ごとに含まれる機能の詳細については、「まとめとリソース」ユニットの「詳細情報」セクションをご覧ください。

Security Copilot との統合

Azure Firewall は Microsoft Security Copilot と統合されています。

Microsoft Security Copilot にオンボードされている組織の場合、ユーザーはスタンドアロン エクスペリエンスを通じて Copilot 統合を体験できます。

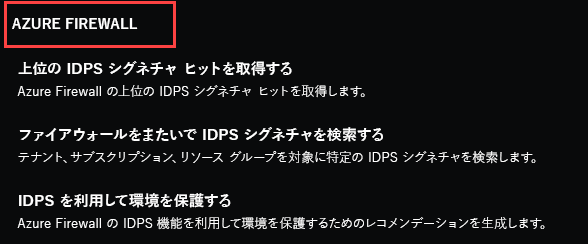

Azure Firewall 統合は、アナリストが、Security Copilot スタンドアロン エクスペリエンスで自然言語による質問を使用して、(Standard および Premium Azure Firewall SKU で利用可能な) ネットワーク侵入の検出および防止のシステムや脅威インテリジェンス機能によってインターセプトされた悪意のあるトラフィックの詳細な調査を実行するのに役立ちます。

Azure Firewall と Copilot の統合を使用するには:

- Security Copilot で使用する Azure Firewall には、IDPS のリソース固有の構造化ログが構成されている必要があり、これらのログは Log Analytics ワークスペースに送信される必要があります。

- ユーザーは、Microsoft Security Copilot を使用できるロール アクセス許可を持っている必要があります。また、ファイアウォールおよび関連する Log Analytics ワークスペースにアクセスできる適切な Azure ロールベースのアクセス制御 (RBAC) ロールを持っている必要があります。

- Security Copilot の Azure Firewall プラグインを有効にする必要があります。

Copilot での Azure Firewall の機能はユーザーが使用できる組み込みのプロンプトですが、ユーザーはサポートされている機能に基づいて独自のプロンプトを入力することもできます。

このモジュールのまとめとリソースのユニットでは、Microsoft Security Copilot での Azure Firewall 統合に関するより詳細な情報へのリンクを提供します。