ID およびアクセス管理ベースラインの作成

ID およびアクセス管理 (IAM) は、アクセス権の付与と会社の資産のセキュリティ強化のためのキーです。 自分のクラウドベースの資産をセキュリティで保護および制御するには、自分の Azure 管理者、アプリケーション開発者、アプリケーション ユーザーのために、ID とアクセスを管理する必要があります。

IAM セキュリティに関する推奨事項

以降のセクションでは、CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0 にある IAM の推奨事項について説明します。 各推奨事項には、Azure portal で実行するための基本的な手順が含まれています。 これらの手順は、独自のサブスクリプションに対して実行し、独自のリソースを使用して各セキュリティに関する推奨事項を検証する必要があります。 レベル 2 オプションを使用すると、一部の機能またはアクティビティが制限される可能性があることに注意してください。そのため、どのセキュリティ オプションを適用するかを慎重に検討してください。

重要

これらのステップの一部を完了するには、Microsoft Entra インスタンスの管理者である必要があります。

Microsoft Entra 管理ポータルへのアクセスを制限する - レベル 1

管理者ではないユーザーは Microsoft Entra 管理ポータルにアクセスできるべきではありません。データは機密性が高く、最小限の特権の規則が該当するからです。

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[ユーザー] を選択します。

左側のメニューで、[ユーザー設定] を選択します。

[管理センター] の [ユーザー設定] で、[Restrict access to Microsoft Entra administration center] (Microsoft Entra 管理センターへのアクセスを制限する) が [はい] に設定されていることを確認します。 この値を [はい] に設定することで、すべての非管理者は Microsoft Entra 管理ポータルのどのデータにもアクセスできなくなります。 この設定では、PowerShell や他のクライアント (Visual Studio など) の使用に対するアクセスは制限されません。

設定を変更する場合は、メニュー バーで [保存] を選択します。

![Azure portal のスクリーンショット。[Microsoft Entra 管理ポータルへのアクセスを制限する] オプションが [はい] に設定されています。](media/identity-access-management-azure-active-directory/restrict-access-admin-portal.png)

Microsoft Entra ユーザーの多要素認証を有効にする

- Microsoft Entra ID 特権ユーザーの多要素認証を有効にする - レベル 1

- Microsoft Entra 非特権ユーザーの多要素認証を有効にする - レベル 2

すべての Microsoft Entra ユーザーの多要素認証を有効にします。

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[ユーザー] を選択します。

[すべてのユーザー] メニュー バーで、[ユーザーごとの MFA] を選択します。

![Azure portal のスクリーンショット。[Microsoft Entra] ペインにある多要素認証オプションが表示されています。](media/identity-access-management-azure-active-directory/multifactor-authentication-option-azure-portal.png)

[ユーザーごとの多要素認証] ウィンドウで、すべてのユーザーのチェック ボックスをオンにし、[MFA を有効にする] を選択します。

信頼されたデバイスで多要素認証を記憶しない - レベル 2

ユーザーが信頼済みのデバイスとブラウザーに対する多要素認証の記憶機能は、すべての多要素認証ユーザー向けの無料の機能です。 ユーザーは、多要素認証を使用して正常にデバイスにサインインした後、一定の日数の間、後続の確認を迂回することができます。

アカウントまたはデバイスが侵害された場合、信頼済みデバイスに対する多要素認証の記憶はセキュリティに悪影響を及ぼす可能性があります。 セキュリティの推奨事項は、信頼されたデバイスの多要素認証の記憶を無効にすることです。

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[ユーザー] を選択します。

[すべてのユーザー] メニュー バーで、[ユーザーごとの MFA] を選択します。

[ユーザーごとの多要素認証] ウインドウで、ユーザーを選択します。 [User MFA settings] (ユーザー MFA 設定) ボタンを選択します。

![Microsoft Entra のスクリーンショット。多要素認証ユーザー ウィンドウと [ユーザー設定の管理] リンクが表示されています。](media/identity-access-management-azure-active-directory/multifactor-authentication-window.png)

[記憶されているすべてのデバイスで多要素認証を復元する] チェックボックスを選択してから、[保存] を選択します。

![[記憶されているすべてのデバイスで多要素認証を復元] オプションが選択されているスクリーンショット。](media/identity-access-management-azure-active-directory/multifactor-authentication-user-settings.png)

ゲスト ユーザーが定期的に確認されていることを確認する - レベル 1

ゲスト ユーザーが存在しないことを確認します。または、ビジネスでゲスト ユーザーが必要な場合は、ゲストのアクセス許可を制限してください。

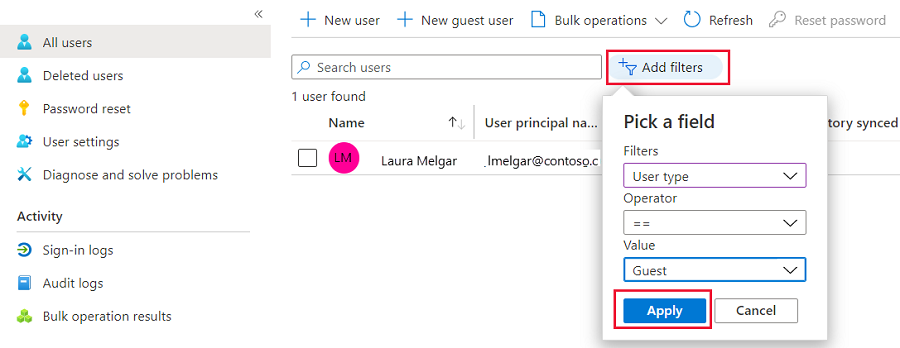

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[ユーザー] を選択します。

[フィルターの追加] ボタンを選択します。

[フィルター] で、[ユーザーの種類] を選択します。 [値] で [ゲスト] を選択します。 [適用] を選択して、ゲスト ユーザーが存在しないことを確認します。

設定を変更する場合は、メニュー バーで [保存] を選択します。

パスワード オプション

- パスワード リセット時にユーザーに通知する - レベル 1

- 他の管理者がパスワードをリセットしたときに、すべての管理者に通知する - レベル 2

- パスワードをリセットするために 2 つの方法を要求する - レベル 1

多要素認証を設定すると、攻撃者は両方の ID 認証フォームに不正侵入しないと、悪意を持ってユーザーのパスワードをリセットすることはできません。 パスワードのリセットには、2 つの形式の ID 認証が必要であることを確認します。

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[パスワードのリセット] を選択します。

左側のメニューの [管理] で、[認証方法] を選択します。

[リセットのために必要な方法の数] を 2 に設定します。

設定を変更する場合は、メニュー バーで [保存] を選択します。

![Azure portal のスクリーンショット。Microsoft Entra の [パスワード リセットの認証方法] ペインで、[リセットのために必要な方法の数] が 2 に設定されています。](media/identity-access-management-azure-active-directory/require-two-authentication-methods.png)

ユーザーの認証方法を再確認する間隔を設定する - レベル 1

認証の再確認を無効にすると、登録ユーザーに自身の認証情報の再確認を求めるメッセージが表示されなくなります。 より安全なオプションは、設定された間隔で認証の再確認を有効にすることです。

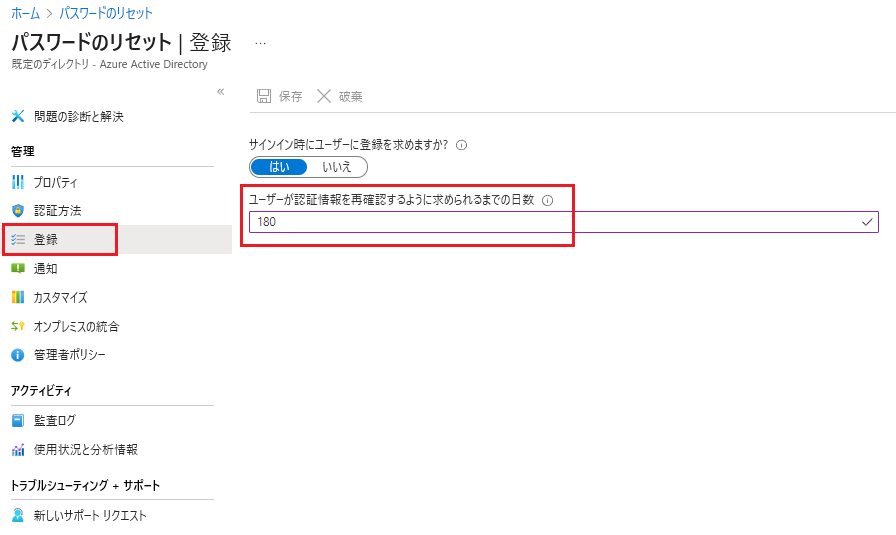

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[パスワードのリセット] を選択します。

左側のメニューの [管理] で、[登録] を選択します。

[ユーザーが認証情報を再確認するように求められるまでの日数] が 0 に設定されてい "ない" ことを確認します。 既定値は 180 日です。

設定を変更する場合は、メニュー バーで [保存] を選択します。

ゲスト招待の設定 - レベル 2

ゲスト ユーザーを招待できるのは管理者のみです。 管理者による招待に制限することにより、確実に、承認されたアカウントだけが Azure リソースにアクセスできるようになります。

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[ユーザー] を選択します。

左側のメニューで、[ユーザー設定] を選択します。

[ユーザー設定] ペインの [外部ユーザー] で、[外部コラボレーションの設定を管理する] を選択します。

[外部コラボレーション設定] の [ゲスト招待設定] で、[特定の管理者ロールに割り当てられているユーザーのみがゲスト ユーザーを招待できる] を選択します。

![[ゲスト招待の設定] で [特定の管理者ロールに割り当てられているユーザーのみがゲスト ユーザーを招待できる] が選択されているスクリーンショット。](media/identity-access-management-azure-active-directory/members-invite-guests.png)

設定を変更する場合は、メニュー バーで [保存] を選択します。

ユーザーがセキュリティ グループを作成および管理する - レベル 2

この機能が有効である場合、Microsoft Entra ID のすべてのユーザーが新しいセキュリティ グループを作成できます。 セキュリティ グループの作成は、管理者に制限する必要があります。

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[グループ] を選択します。

[すべてのグループ] ペインの左側のメニューの [設定] で、[全般] を選択します。

[セキュリティ グループ] で [ユーザーは Azure Portal、API、または PowerShell でセキュリティ グループを作成できる] を確実に [いいえ] に設定します。

![グループの [全般] 設定ペインで、[ユーザーは Azure Portal、API、または PowerShell でセキュリティ グループを作成できる] オプションが [いいえ] に設定されているスクリーンショット。](media/identity-access-management-azure-active-directory/security-group-settings.png)

設定を変更する場合は、メニュー バーで [保存] を選択します。

セルフサービスによるグループ管理が有効になりました - レベル 2

ビジネスでセルフサービス グループ管理をさまざまなユーザーに委任する必要がある場合を除き、安全上の予防措置としてこの機能を無効にすることをお勧めします。

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[グループ] を選択します。

[すべてのグループ] ペインの左側のメニューの [設定] で、[全般] を選択します。

[セルフ サービス グループ管理] で、すべてのオプションを確実に [いいえ] に設定します。

設定を変更する場合は、メニュー バーで [保存] を選択します。

![Microsoft Entra のスクリーンショット。セルフサービスのグループ管理に関するオプションが [いいえ] に設定されています。](media/identity-access-management-azure-active-directory/self-service-groups.png)

アプリケーション オプション - ユーザーにアプリの登録を許可する - レベル 2

管理者がカスタム アプリケーションを登録する必要があります。

Azure portal にサインインします。 Microsoft Entra ID を検索して選択します。

左側のメニューの [管理] で、[ユーザー] を選択します。

左側のメニューで、[ユーザー設定] を選択します。

[ユーザー設定] ペインで、[アプリの登録] が [いいえ] に設定されていることを確認します。

設定を変更する場合は、メニュー バーで [保存] を選択します。

![Microsoft Entra のスクリーンショット。複数のユーザーについて、アプリの登録が [いいえ] に設定されています。](media/identity-access-management-azure-active-directory/app-registrations.png)