Azure ExpressRoute のしくみ

Azure ExpressRoute サービスの目的と、それを使用できるサービスについて学習しました。 これで、サービスのしくみについて学習を開始する準備が整いました。 それが Azure やオンプレミスのネットワークとどのようにやり取りし、オンプレミス データセンターと Microsoft クラウドの間にセキュリティで保護された信頼性の高い接続を作成するのにどのように役立つかを調べましょう。

このユニットでは、オンプレミス ネットワークをクラウドに接続するために、Azure 回線を作成して使用する方法について学習します。 回線を作成するために行う必要がある手順を確認します。 また、オンプレミス データセンターから Microsoft クラウドへの接続を形成するために連携する、ExpressRoute 接続の他のコンポーネントについて学習します。

ExpressRoute のアーキテクチャ

ExpressRoute は、すべてのリージョンと場所でサポートされています。 ExpressRoute を実装するには、ExpressRoute パートナーと連携する必要があります。 パートナーはエッジ サービス を提供します。これは、パートナーが管理するルーターを介して動作する承認および認証された接続です。 エッジ サービスは、Microsoft クラウドへのネットワークの拡張を担当します。

パートナーは、ExpressRoute の場所 (Microsoft エッジ ルーターによって実装されている) 内のエンドポイントへの接続を設定します。 これらの接続により、エンドポイント経由で使用可能な仮想ネットワークとオンプレミスのネットワークをピアリングできます。 これらの接続は回線 と呼ばれます。

Note

ExpressRoute のコンテキストにおける Microsoft Edge とは、ExpressRoute 回線の Microsoft 側のエッジ ルーターを表します。

回線では、ExpressRoute プロバイダーのエッジ ルーターを介して、Microsoft エッジ ルーターにデータを転送するための物理的な接続が提供されます。 回線は、パブリック インターネットではなく、専用有線を介して確立されます。 オンプレミス ネットワークは、ExpressRoute プロバイダーのエッジ ルーターに接続されます。 Microsoft エッジ ルーターでは、Microsoft クラウドへのエントリ ポイントが提供されます。

ExpressRoute の前提条件

ExpressRoute を使用して Microsoft クラウド サービスに接続するには、次のものが必要です。

- オンプレミス ネットワークから Microsoft クラウドへの接続を設定できる、ExpressRoute 接続パートナーまたはクラウド エクスチェンジ プロバイダー。

- 選択した ExpressRoute 接続パートナーに登録されている Azure サブスクリプション。

- ExpressRoute 回線の要求に使用できるアクティブな Microsoft Azure アカウント。

- アクティブな Office 365 サブスクリプション (Microsoft クラウドに接続して Office 365 サービスにアクセスする場合)。

ExpressRoute は、オンプレミス ネットワークを Microsoft クラウドで実行されているネットワークとピアリングすることによって機能します。 ネットワーク上のリソースでは、Microsoft によってホストされるリソースと直接通信できます。 これらのピアリングをサポートするため、ExpressRoute にはネットワークとルーティングに関するいくつかの要件があります。

- ルーティング ドメインの BGP セッションが確実に構成されているようにします。 パートナーによっては、この構成はパートナーまたはお客様の責任になる場合があります。 さらに、ExpressRoute 回線ごとに、Microsoft では、Microsoft のルーターとお客様のピアリング ルーターの間の冗長な BGP セッションが必要になります。

- お客様またはプロバイダーは、NAT サービスを使用して、オンプレミスで使用されているプライベート IP アドレスをパブリック IP アドレスに変換する必要があります。 Microsoft は、Microsoft ピアリングを経由するパブリック IP アドレス以外のすべてを拒否します。

- Microsoft クラウドにトラフィックをルーティングするために、ネットワークで複数の IP アドレス ブロックを予約します。 これらのブロックは、IP アドレス空間で 1 つの /29 サブネットまたは 2 つの /30 サブネットとして構成します。 これらのサブネットの 1 つは、Microsoft クラウドへのプライマリ リンクを構成するために使用され、その他ではセカンダリ リンクが実装されます。 これらのサブネット内の最初のアドレスは BGP ピアの終了を表し、2 番目のアドレスは Microsoft の BGP ピア IP です。

ExpressRoute では、次の 2 つのピアリング スキームがサポートされます。

- プライベート ピアリングを使用して、Azure 仮想ネットワーク内にデプロイされた Azure IaaS および PaaS サービスに接続します。 アクセスするリソースはすべて、プライベート IP アドレスを持つ 1 つまたは複数の Azure 仮想ネットワークに配置されている必要があります。 プライベート ピアリングを経由するパブリック IP アドレスを使用してリソースにアクセスすることはできません。

- Microsoft ピアリングを使用して、Azure PaaS サービス、Office 365 サービス、Dynamics 365 に接続します。

Note

Azure portal を使用して、パブリック ピアリングを構成することもできます。 この形式のピアリングを使用すると、Azure サービスによって公開されるパブリック アドレスに接続できます。 しかし、このピアリングは非推奨であり、新しい回線では使用できません。 このモジュールでは、パブリック ピアリングについては説明しません。

ExpressRoute 回線とピアリングを作成する

ExpressRoute を使用した Azure への接続の確立は、複数の手順から成るプロセスです。 これらの手順の多くは、Azure portal を使用するか、PowerShell または Azure CLI を使用してコマンド ラインから行うことができます。 このセクションでは、Azure portal を使用するプロセスについて説明します。 PowerShell と CLI の手順については、このモジュールの最後にある「詳細情報」セクションを参照してください。

回線を作成する

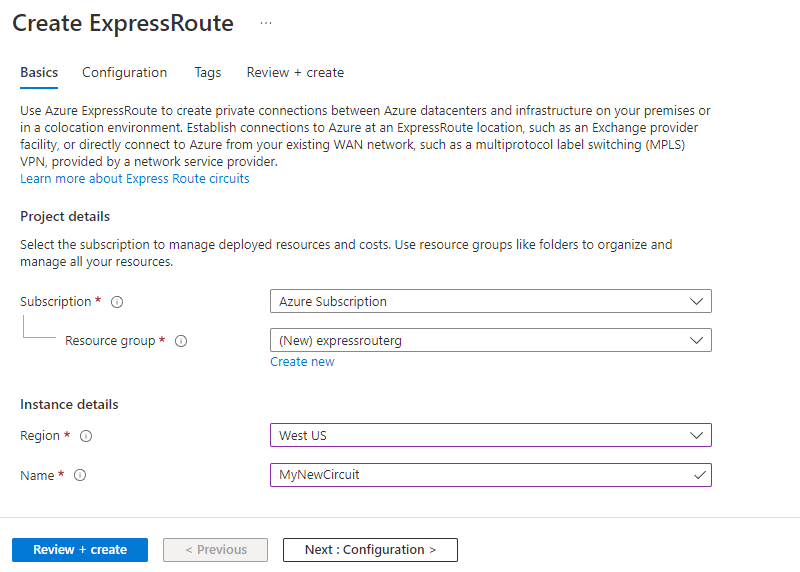

Azure portal を使用する場合は、[+ リソースの作成] を選択し、[ExpressRoute] を検索します。 [ExpressRoute 回線の作成] ページでは、次のフィールドに入力する必要があります。

[基本] タブ

| プロパティ | 値 |

|---|---|

| サブスクリプション | ExpressRoute プロバイダーに登録したサブスクリプション。 |

| リソース グループ | 回線を作成する Azure リソース グループ。 |

| [リージョン] | 回線を作成する Azure の場所。 |

| 名前 | 空白や特殊文字のない、回線のわかりやすい名前。 |

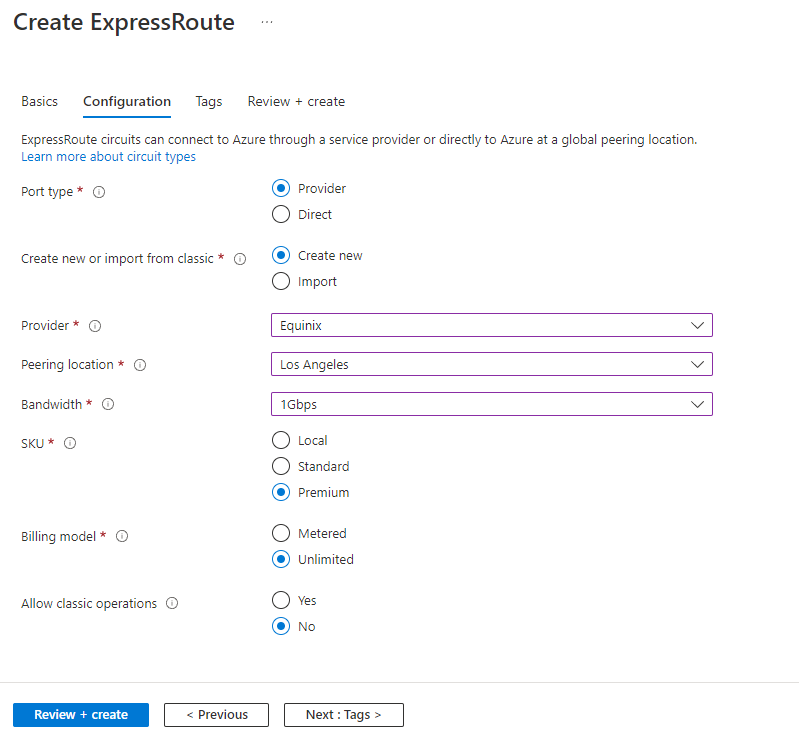

[構成] タブ

| プロパティ | 値 |

|---|---|

| ポートの種類 | サービス プロバイダー経由で接続している場合は [プロバイダー] を選択し、Microsoft に直接接続している場合は [直接] を選択します。 |

| 新規作成またはクラシックからインポート | 新しい回線を作成するか、[インポート] を選択して、既存の回線をクラシック モデルからリソース マネージャーに移行します。 |

| プロバイダー | サブスクリプションを登録した ExpressRoute プロバイダー。 |

| ピアリングの場所 | 回線を作成する、ExpressRoute プロバイダーによって有効にされた場所。 |

| 帯域幅 | 50 Mbps から 10 Gbps までの帯域幅を選択します。 低い値から始めます。 これは、サービスを中断することなく、後で増やすことができます。 しかし、最初に帯域幅を高く設定しすぎると、減らせなくなります。 |

| SKU | Azure リソースを同じ都市圏内の 1 つまたは 2 つの Azure リージョン内にある Azure リソースにのみ接続する必要がある場合は、[ローカル] (使用可能な場合) を選択します。 最大 10 個の仮想ネットワークがあり、同じ地理的リージョン内のリソースにのみ接続する必要がある場合は [Standard] を選択します。 それ以外の場合は、[Premium] を選びます。これにより、10 より多くの仮想ネットワークとグローバル接続を Azure リソースに接続できるようになります。 |

| 課金モデル | 使用量に関係なく定額料金を支払う場合は、[無制限] を選択します。 または、回線に出入りするトラフィックの量に応じて支払う場合は、[従量制課金] を選択します。 |

| クラシック操作を許可する | [はい] を選択すると、従来の仮想ネットワークを回線に接続することができます。 それ以外の場合は、 [いいえ] を選択します。 |

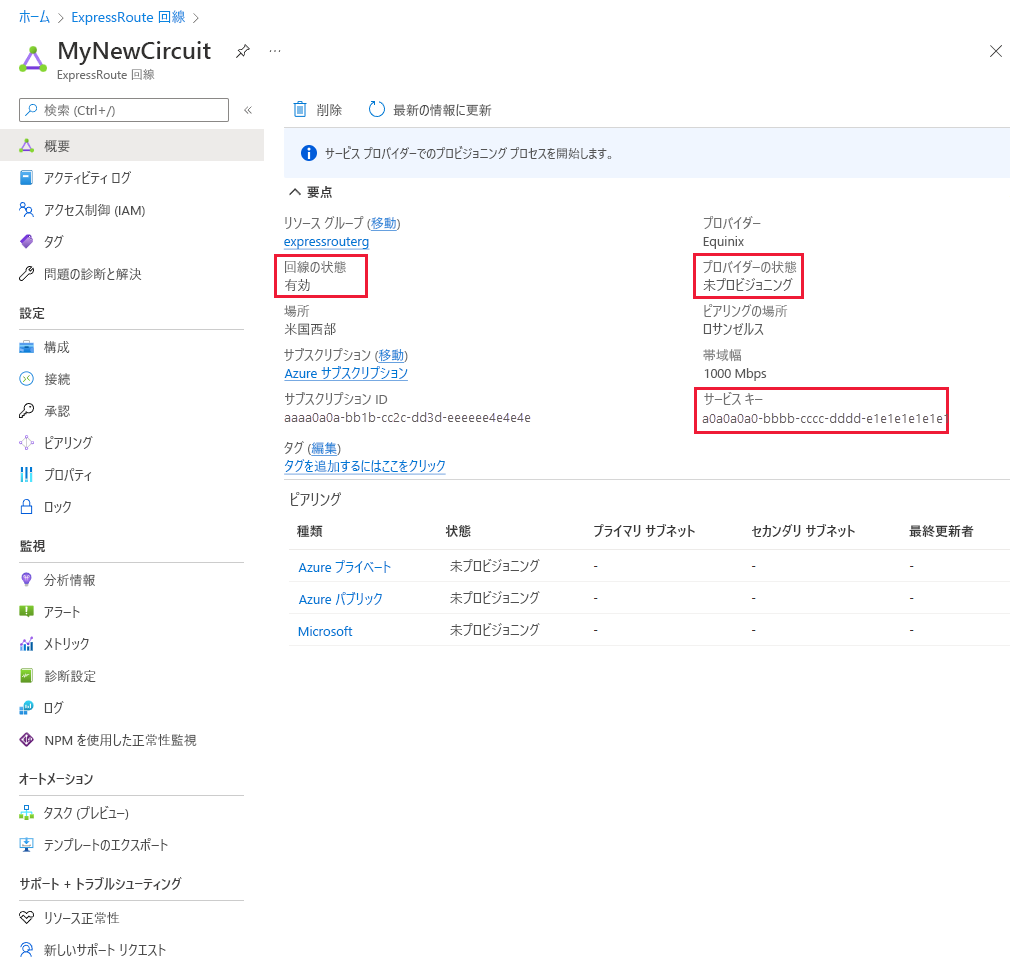

回線の作成には数分かかる場合があります。 回線がプロビジョニングされた後、Azure portal を使用してプロパティを表示できます。 [回線の状態] が有効になっていることがわかります。これは、回線の Microsoft 側が接続を受け入れる準備ができていることを意味します。 回線のプロバイダー側はお客様のネットワークに接続するように構成されていないため、[プロバイダーの状態] は最初は [プロビジョニングされていません] に設定されています。

プロバイダーに [サービス キー] フィールドの値を送信し、接続を構成できるようにします。 この構成には数日かかる場合があります。 このページに再度アクセスして、プロバイダーの状態を確認できます。

ピアリング構成を作成する

プロバイダーの状態が [プロビジョニング済み] として報告された後、ピアリングのルーティングを構成できます。 これらの手順は、レイヤー 2 接続を提供するサービス プロバイダーで作成される回線にのみ適用されます。 レイヤー 3 で動作する回線では、プロバイダーがお客様に代わってルーティングを構成できる場合があります。

前に示した [ExpressRoute 回線] ページでは、各ピアリングとそのプロパティの一覧が表示されます。 ピアリングを選択して、これらのプロパティを構成できます。

プライベート ピアリングを構成する

プライベート ピアリングを使って、Azure で実行されている仮想ネットワークにお使いのネットワークを接続できます。 プライベート ピアリングを構成するには、次の情報を指定する必要があります。

- [ピア AS 番号]: ピアリングのお客様の側の自律システム番号。 この ASN は、パブリックまたはプライベート、および 16 ビットまたは 32 ビットにすることができます。

- [サブネット]: ピアリング サブネットに IPv4 と IPv6 のいずれか、または両方を使う場合に選びます。

- [プライマリ サブネット]: ユーザーがネットワークで作成したプライマリ /30 サブネットのアドレス範囲。 このサブネットの最初の IP アドレスをルーターに使用します。 Microsoft では、2 番目のものをルーターに使用します。

- [セカンダリ サブネット]: ユーザーのセカンダリ /30 サブネットのアドレス範囲。 このサブネットでは、Microsoft へのセカンダリ リンクが提供されます。 最初の 2 つのアドレスは、お客様のルーターと Microsoft ルーターの IP アドレスを保持するために使用されます。

- [IPv4 ピアリングを有効にする]: このオプションを使用すると、プライベート ピアリング BGP セッションを有効または無効にすることができます。

- [VLAN ID]: ピアリングを確立する VLAN。 プライマリとセカンダリ両方のリンクで、この VLAN ID が使われます。

- [共有キー]: このキーは、回線を通過するメッセージをエンコードするために使われるオプションの MD5 ハッシュです。

Microsoft ピアリングを構成する

Microsoft ピアリングを使用して、Office 365 とそれに関連付けられているサービスに接続します。 Microsoft ピアリングを構成するには、プライベート ピアリングで説明した情報の多くを指定します: ピア ASN、プライマリ サブネットのアドレス範囲、セカンダリ サブネットのアドレス範囲、サブネット IP バージョン、VLAN ID、オプションの共有キー。 次の情報を指定する必要もあります。

- [アドバタイズされたパブリック プレフィックス]: BGP セッションを介して使用するアドレス プレフィックスの一覧。 これらのプレフィックスは自分に登録する必要があり、パブリック アドレス範囲のプレフィックスである必要があります。

- [顧客の AS 番号]: ピア ASN に登録されていないプレフィックスをアドバタイズする場合に使用する、オプションのクライアント側自律システム番号。

- [ルーティング レジストリ名]: この名前で、顧客の ASN とパブリック プレフィックスが登録されているレジストリが識別されます。

ExpressRoute 回線に仮想ネットワークを接続する

ExpressRoute 回線が確立された後、Azure プライベート ピアリングが回線用に構成されます。 ユーザーのネットワークと Microsoft の間の BGP セッションがアクティブになるので、オンプレミス ネットワークから Azure への接続を有効にできます。

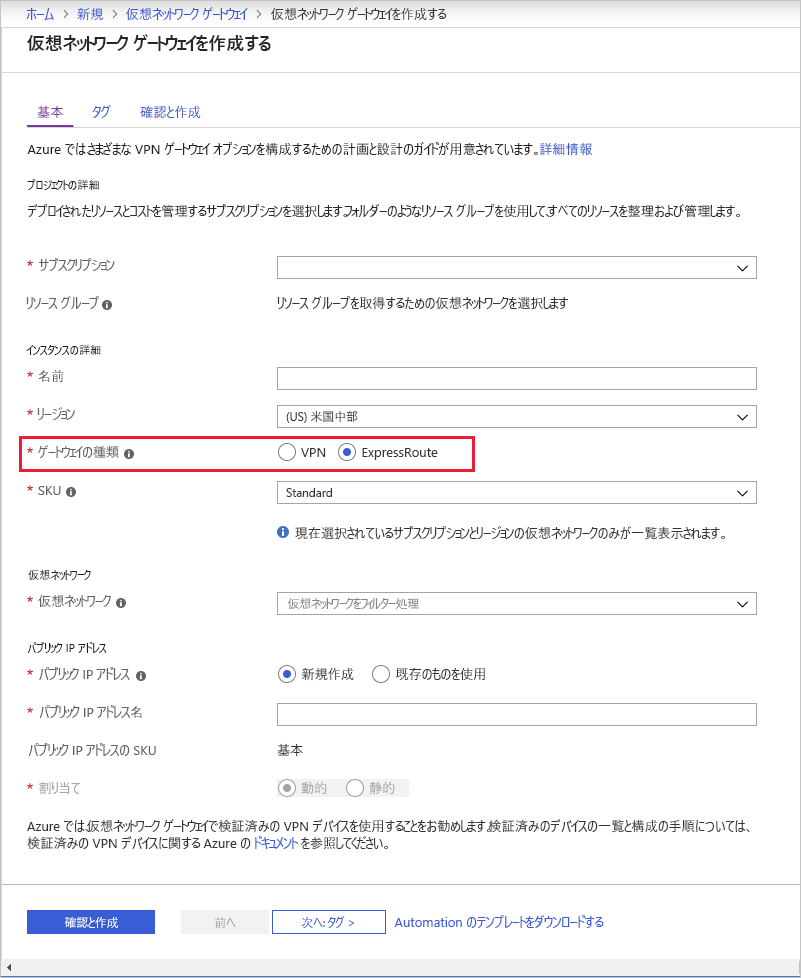

プライベート回線に接続するには、Azure 仮想ネットワークのいずれかのサブネットを使用して、Azure 仮想ネットワーク ゲートウェイを作成する必要があります。 仮想ネットワーク ゲートウェイでは、オンプレミス ネットワークから入るネットワーク トラフィックへのエントリ ポイントが提供されます。 Azure リソースに仮想ネットワーク経由で受信トラフィックが送信されます。

ネットワーク セキュリティ グループとファイアウォール規則を構成し、オンプレミス ネットワークからルーティングされるトラフィックを制御することができます。 また、オンプレミス ネットワークの未承認アドレスからの要求をブロックすることもできます。

Note

VPN ではなく、ExpressRoute という種類を使用して、仮想ネットワーク ゲートウェイを作成する必要があります。

最大 10 個の仮想ネットワークを ExpressRoute 回線にリンクできますが、Standard SKU の使用時は、これらの仮想ネットワークは ExpressRoute 回線と同じ地理的リージョンに存在する必要があります。 必要に応じて、1 つの仮想ネットワークを 4 つの ExpressRoute 回線にリンクできます。 ExpressRoute 回線は、仮想ネットワークへの同じサブスクリプション、または別のサブスクリプションに配置できます。

Azure portal を使用している場合は、次のようにして、ピアリングを仮想ネットワーク ゲートウェイに接続します。

- 回線の [ExpressRoute 回線] ページで、[接続] を選択します。

- [接続] ページで、[追加] を選択します。

- [接続の追加] ページで、接続に名前を付けてから、仮想ネットワーク ゲートウェイを選択します。 操作が完了すると、オンプレミス ネットワークは仮想ネットワーク ゲートウェイを介して Azure の仮想ネットワークに接続されます。 この接続は、ExpressRoute 接続を介して行われます。

ExpressRoute を使用する高可用性とフェールオーバー

各 ExpressRoute 回線には、接続プロバイダーから 2 つの異なる Microsoft エッジ ルーターへの 2 つの接続があります。 この構成は自動的に行われます。 単一の場所内で、ある程度の可用性が提供されます。

高可用性を提供し、リージョン障害からの保護に役立つように、異なるピアリングの場所に ExpressRoute 回線を設定することを検討してください。 たとえば、米国東部リージョンと米国中部リージョンで回線を作成し、これらの回線を仮想ネットワークに接続することができます。 そうすることで、1 つの ExpressRoute 回線がダウンした場合に、リソースへの接続が失われることはなく、接続を別の ExpressRoute 回線にフェールオーバーすることができます。

また、単一の承認されたプロバイダーからのすべての回線に障害が影響する場合でも、異なるプロバイダーで複数の回線を使用して、ネットワークを利用可能な状態に保つことができます。 [接続の重み] プロパティを設定して、ある回線を別の回線よりも優先することができます。

ExpressRoute Direct および FastPath

Microsoft では、ExpressRoute Direct という超高速オプションも提供しています。 このサービスでは、デュアル 100 Gbps 接続が有効になります。 これは、大量のデータ インジェストが頻繁に発生するシナリオに適しています。 また、銀行、政府、小売など、非常に高いスケーラビリティを必要とするソリューションにも適しています。

Microsoft にサブスクリプションを登録して、ExpressRoute Direct をアクティブにできます。 詳細については、このモジュールの最後にある「詳細情報」セクションの ExpressRoute に関する記事をご覧ください。

ExpressRoute Direct では FastPath がサポートされます。 FastPath が有効になっている場合、ネットワーク トラフィックは、目的の宛先である仮想マシンに直接送信されます。 トラフィックは仮想ネットワーク ゲートウェイをバイパスし、これにより、Azure 仮想ネットワークとオンプレミス ネットワークの間のパフォーマンスが向上します。

FastPath では仮想ネットワーク ピアリングがサポートされます (仮想ネットワークが相互に接続されている場合)。 ゲートウェイ サブネット上のユーザー定義ルートもサポートされます。