Azure Storage の暗号化を決定する

保存データ用の Azure Storage の暗号化は、組織のセキュリティとコンプライアンスのコミットメントが満たされるようにすることでデータを保護します。 暗号化と復号化のプロセスは自動的に行われます。 データは既定でセキュリティ保護されるため、コードやアプリケーションを変更する必要はありません。

ストレージ アカウントを作成すると、Azure により、そのアカウントに 512 ビットのストレージ アカウント アクセス キーが 2 つ生成されます。 これらのキーは、共有キーの承認または共有キーで署名された SAS トークンを使用して、ストレージ アカウント内のデータへのアクセスを承認するために使用できます。

アクセスキーの管理には Azure Key Vault を使用し、キーのローテーションと再生成は定期的に行うことをお勧めします。 Azure Key Vault を使用すると、アプリケーションを中断することなく簡単にキーをローテーションできます。 また、キーを手動でローテーションすることもできます。

Azure Storage の暗号化について知っておくべきこと

Azure Storage の暗号化について、次の特徴を確認します。

データは、Azure Storage に書き込まれる前に自動的に暗号化されます。

データは、取得時に自動的に暗号化を解除されます。

Azure Storage の暗号化、保存時の暗号化、解読、キー管理は、ユーザーに対して透過的に行われます。

Azure Storage に書き込まれるすべてのデータは、256 ビットの Advanced Encryption Standard (AES) 暗号化によって暗号化されます。 AES は、使用できるブロック暗号の中でも最も強力なものの 1 つです。

Azure Storage 暗号化は、新規と既存のすべてのストレージ アカウントに対して有効化され、無効にすることはできません。

Azure Storage の暗号化を構成する

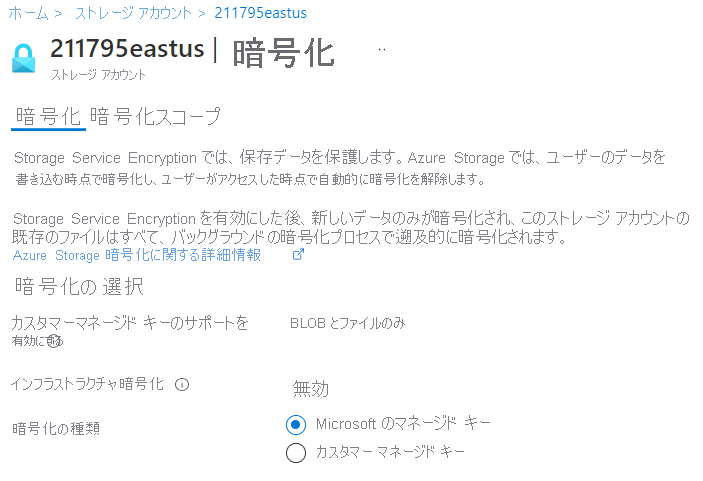

Azure portal では、暗号化の種類を指定することで、Azure Storage の暗号化を構成します。 キーは自分で管理するか、Microsoft にキーの管理を任せることができます。 ストレージのセキュリティのために、Azure Storage の暗号化を実装する方法を検討してください

インフラストラクチャ暗号化。 インフラストラクチャ暗号化は、ストレージ アカウント全体に対して、またはアカウント内の 1 つの暗号化スコープに対して有効にできます。 ストレージ アカウントまたは暗号化スコープに対してインフラストラクチャ暗号化を有効にすると、データは 2 つの異なる暗号化アルゴリズムと 2 つの異なるキーで 2 回 (サービス レベルで 1 回と、インフラストラクチャ レベルで 1 回) 暗号化されます。

プラットフォーム マネージド キー。 プラットフォーム マネージド キー (PMK) は、Azure によって完全に生成、保存、管理される暗号化キーです。 お客様が PMK を操作することはありません。 たとえば、 Azure Data Encryption-at-Rest に使用されるキーは、既定で PMK です。

カスタマー マネージド キー。 一方、カスタマー マネージド キー (CMK) は、1 人以上のお客様によって読み取り、作成、削除、更新、管理が行われるキーです。 お客様所有のキー コンテナーまたはハードウェア セキュリティ モジュール (HSM) に保存されているキーは CMK です。 Bring Your Own Key (BYOK) は、お客様が外部の保存場所からキーをインポートする (持ち込む) CMK シナリオです。