ネットワーク セキュリティ グループを実装する

ネットワーク セキュリティ グループを使用し、仮想ネットワーク内のリソースへのネットワーク トラフィックを制限できます。 ネットワーク セキュリティ グループをサブネットまたはネットワーク インターフェイスに割り当て、そのグループでセキュリティ規則を定義し、ネットワーク トラフィックを制御できます。

ネットワーク セキュリティ グループについて知っておくべき事項

ネットワーク セキュリティ グループの特性を見てみましょう。

ネットワーク セキュリティ グループには、受信または送信ネットワーク トラフィックを許可または拒否するセキュリティ規則のリストが含まれています。

ネットワーク セキュリティ グループは、サブネットまたはネットワーク インターフェイスに関連付けることができます。

ネットワーク セキュリティ グループは、何回でも関連付けることができます。

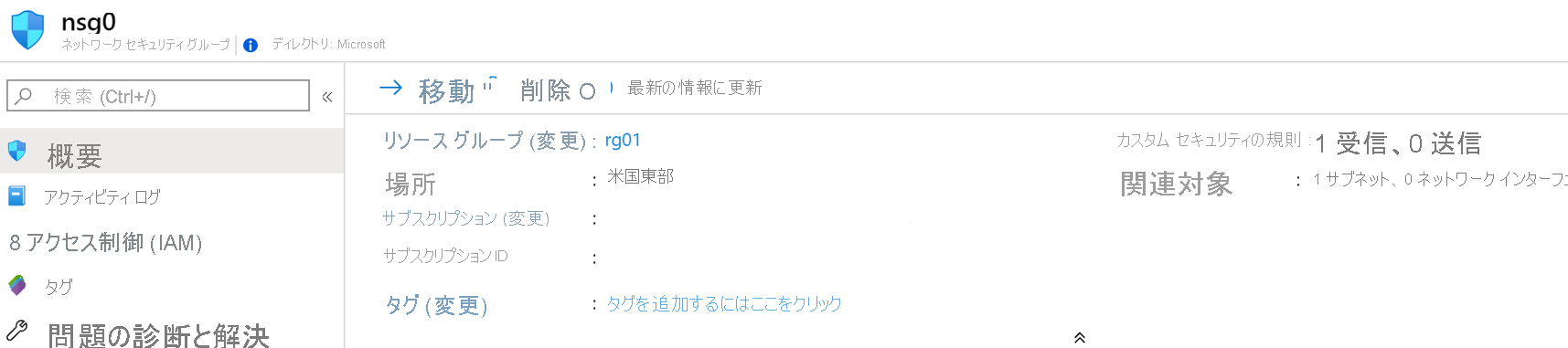

Azure portal でネットワーク セキュリティ グループを作成し、セキュリティ規則を定義します。

ネットワーク セキュリティ グループは、Azure portal で、仮想マシンに対して定義されます。 仮想マシンの [概要] ページには、関連付けられているネットワーク セキュリティ グループに関する情報が表示されます。 割り当てられたサブネット、割り当てられたネットワーク インターフェイス、定義されたセキュリティ規則などの詳細を確認できます。

ネットワーク セキュリティ グループとサブネット

ネットワーク セキュリティ グループをサブネットに割り当て、保護対象の境界ネットワーク (非武装地帯、または DMZ とも呼ばれています) を作成できます。 DMZ は、仮想ネットワークとインターネットの中でリソース間のバッファーとして機能します。

ネットワーク セキュリティ グループを使用し、サブネット内に存在するすべてのマシンにトラフィック フローを制限します。

各サブネットにはネットワーク セキュリティ グループを最大 1 つ関連付けることができます。

ネットワーク セキュリティ グループとネットワーク インターフェイス

ネットワーク セキュリティ グループをネットワーク インターフェイス カード (NIC) に割り当てることができます。

NIC に流れるすべてのトラフィックを制御するネットワーク セキュリティ グループ規則を定義します。

サブネットに存在する各ネットワーク インターフェイスには、ネットワーク セキュリティ グループを 1 つ関連付けるか、関連付けないこともできます。