攻撃シミュレーションおよび侵入テストの確認

弊社のセキュリティ監視および応答機能をテストするには、想定される違反理念の一環として、弊社環境における実際の攻撃をシミュレートすることに重点を置いています。 社内で実施するペネトレーション テスト チームでは、定期的にサービス インフラストラクチャに対する攻撃を管理しています。 また、小規模な攻撃を定期的に引き起こす、自動攻撃シミュレーション システムも管理しています。 言い換えると、常に弊社自身を攻撃しています。

攻撃シミュレーションの目的は、検出および応答機能を検証することです。 攻撃シミュレーションは、多くの場合、"攻撃後" のアクティビティを中心にしています。 ペネトレーション テストは、新しい脆弱性やサービスへの抜け道を特定するために使用される一方で、攻撃後に何が起こるかをテストすることが最優先されています。 攻撃を早期に検出していますか? 効果的に修復し、攻撃者を排除することができるのか? 攻撃シミュレーションやその他の形式のペネトレーション テストによって、これらの質問に継続して回答することが可能です。

攻撃シミュレーション

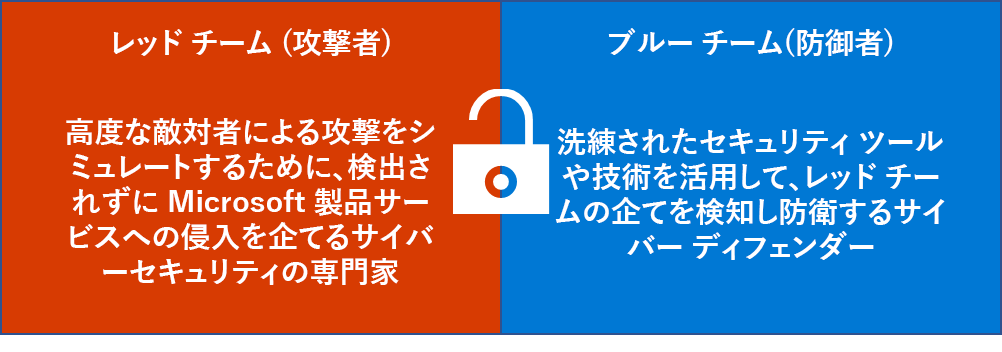

Microsoft 365 では、社内のフルタイム従業員で構成された攻撃用セキュリティ チームを活用して、システムに対する攻撃をシミュレートし、継続的なペネトレーション テストを行います。 このチームは、「レッド チーム」 と呼ばれています。 レッド チームは、Microsoft システムに検出されることなく脆弱性を発見し攻略して攻撃することを企てます。 レッド チームの取り組みによって実際の攻撃をシミュレートし、Microsoft 365 セキュリティ対応チームが機能しているかテストします。

内部侵入テストのコンテキストでは、Microsoft 365 セキュリティ対応チームは "ブルー チーム" と呼ばれます。Blue Team は、セキュリティ監視システムとセキュリティ インシデント対応プロセスを使用して、Red Team 攻撃の防止、検出、対応に取り組んでいます。

レッド チームが攻撃を完了すると、レッド チームはブルー チームと協力して、攻撃シミュレーション中に発見された脆弱性を特定し解決します。 また、彼らは、シミュレーションで学んだ教訓に基づいて、プロセスの改善点を特定し、実装します。 レッド チームによって検出されたあらゆる脆弱性は、検出および対応機能が向上し、脆弱性が完全に修復されたことを検証するため、サービスに対する次の攻撃シミュレーションの中で再テストされます。

継続的な攻撃シミュレーションは、実際に敵対者からの攻撃を受ける前に、Microsoft 365 が新しい脆弱性を特定して修正するのに役立ちます。 さらに、これらのシミュレーションによって、攻撃をすばやく検出し、脅威を効果的に軽減できる機能を向上させることができます。 レッド チームによる攻撃シミュレーションは、お客様に悪影響を与えることなく、現実的な攻撃をシミュレートするように設計されています。 お客様のテナントがレッド チームによる攻撃の標的になることはありませんが、ペネトレーション テストによって、Microsoft 365 にセキュリティの脅威を予防、検知、および対処するための準備ができていることを確認します。

自動攻撃エミュレーション

攻撃シミュレーションの取り組みをスケールアップするために、赤いチームは、一部の Microsoft 365 環境で定期的に安全に実行される自動攻撃エミュレーション ツールを作成しました。 このツールにはさまざまな事前定義された攻撃があり、進化する脅威の状況を反映するために絶えず拡張および改善されています。 赤いチーム テストの対象範囲を広げるだけでなく、ブルー チームがセキュリティ監視ロジックを検証して改善するのに役立ちます。 定期的かつ継続的な攻撃エミュレーションにより、ブルー チームは、期待される応答と比較および検証できる一貫した多様なシグナル ストリームを提供し、Microsoft 365 のセキュリティ監視ロジックと応答機能が向上します。

サービス チームのアプリケーション ペネトレーション テスト

個々のサービス チームは、セキュリティ開発ライフサイクル (SDL) の一環として、アプリケーションのペネトレーション テストに参加します。 このテストは、運用のリリース前に改善可能な不備を発見するために設計されています。 サービス チームは、SDL の一環として、2種類のペネトレーション テストを実行します。 サービス チーム アプリケーションの通常のペネトレーション テストは、少なくとも6か月ごとに実施されます。 必要な場合は、運用リリース前のセキュリティ レビューの一環として、逆シリアル化の悪用など、特定の種類のソフトウェアに見られる脆弱性に対する追加のペネトレーション テストが実施されます。

サード パーティによるペネトレーション テスト

内部のペネトレーション テストに追加して、Microsoft 365 は、サード パーティのペネトレーション テスターに年間ペネトレーション テストの実施を要請します。 サード パーティのペネトレーション テスターは、Council of Registered Security Testers (CREST) の協議会を通して認定されています。 独立したペネトレーション テストでは、Open Web Application Security Project (OWASP) の上位10種類のフレームワークおよびカスタム ツールを使用して、Microsoft 365 環境のテスト適用範囲を最大限に高めます。 独立したペネトレーション テストでは、チケット ツールを使用して追跡され、サービス チームの所有者に割り当てられて修復されます。 これらのチケットは、脆弱性の修復が完了するまで開かれたままです。

Microsoft バグ報奨金プログラム

Microsoft バグ報奨金プログラムでは、独立したセキュリティ研究者がMicrosoft 365 サービスの脆弱性を発見して Microsoft に開示した場合、報酬を受けることができます。 このプログラムでは、現実の攻撃者による攻撃を受ける前にユーザーが Microsoft にバグを開示することで、被害を軽減できるように報酬制を取っています。 Microsoft バグ報奨金プログラムは、Microsoft 365 サービスへの積極的なペネトレーション テストを追加しています。