特権アクセスを理解します

ゼロ常駐アクセス (ZSA)

Microsoft は、ZSA の原則を利用して特権アクセスにアプローチします。 ZSA は、既定では Microsoft の担当者が運用環境への永続的な特権アクセスを持っていないことを意味します。 Just In Time (JIT) アクセスによってアクセスが提供されている場合、手持ちの特定のタスクを実行するのに十分な必要最小限のアクセスです。 ZSA は、アカウントの侵害の可能性を深刻に受け止め、侵害されたアカウントを使用して運用環境で特権コマンドを実行したり、顧客のコンテンツにアクセスしたりすることができないようにします。

ZSA は、Microsoft 365 の製品やサービスのアーキテクチャによって実現しています。 自動化されたサービス コードは、Microsoft 365 での日常的な操作を処理します。 これにより、Microsoft のエンジニアは管理者特権を持たず、お客様のコンテンツにアクセスすることもなく、サービスをサポートすることが可能となります。 それでも、Microsoft のエンジニアがお客様にタイムリーなサポートを提供したり、Microsoft 365 の運用環境での問題を解決したりするために、システム特権を必要とすることがあります。 サービス チームのエンジニアが特権アクセスを必要とする場合、Microsoft 365 では JIT アクセス モデルを使用して、制限のある期限付きアクセスを提供しています。

Just-In-Time (JIT) と Just-Enough-Access (JEA)

Microsoft 365 では、Microsoft 365 をサポートするためのアクセスが必要な場合に、サービス チームのエンジニアに運用環境への一時的な特権アクセスを提供するために、JIT アクセス モデルを使用しています。 JIT アクセス モデルは、従来の永続的な管理者アクセスを、必要に応じた特権ロールへの一時的な昇格をエンジニアが要求するプロセスへと置き換えます。

Microsoft 365 の JIT は、ロックボックスで有効化されています。 ロックボックスは、JIT ワークフローを強制し、細かく設定した権限管理を提供するツールです。 ロックボックスは、割り当てられたタスクを完了するために必要な最小限の特権、リソース、時間への昇格したアクセス権を制限します。 Microsoft では、この実装を最小限の特権の Just-Enough-Access (JEA) と呼んでいます。 ロックボックスは、エンジニアが要求内でアクセスの範囲を指定し、アクセスを必要とする正当な理由の提示を強制することで、すべての JIT アクセス要求に対して JEA を実装します。

IDM の資格とロックボックスの役割が連携して、JIT 要求が JEA に制限されるようにします。 エンジニアは、サービス チーム アカウントの資格の範囲内でのみアセットへのアクセスを要求できます。 たとえば、Microsoft 365 のサービスまたは機能をサポートするエンジニアは、その機能に関連するアセットへのアクセスを要求する資格があります。 さらに、エンジニアは、承認されたロックボックスの役割によって許可されたアクションを実行するためのアクセスのみを要求できます。 すべてのエンジニアが同じ種類の管理機能にアクセスする必要があるわけではありません。ロックボックスの役割は、エンジニアを職務に必要な種類の JIT 要求のみに制限します。 ロックボックスは、エンジニアの資格とロックボックスの役割の範囲外の JIT 要求、および許可されたしきい値を超える要求を自動的に拒否します。

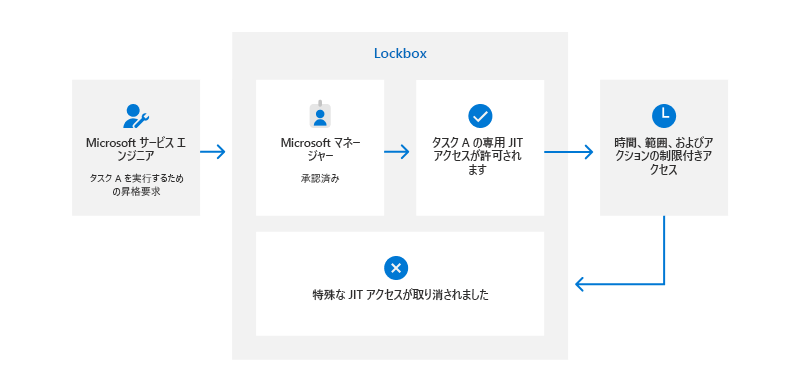

JIT ワークフローは、ロックボックスを活用して JIT 要求を開始し、ロックボックスの承認者によるレビューを容易にし、承認者の決定に基づいてアクセスを許可または拒否し、JIT 要求を監査します。 次の図は、エンジニアが JIT アクセスを要求した場合のロックボックスのワークフローを示しています。

運用リソースへの特権アクセスについてのビジネス ニーズを持ったサービス チームのエンジニアが、ロックボックスを通じてアクセスを要求しています。 要求は、特権ロール、リソース、タスクの完了に必要な時間を指定します。 また、そのタスクがなぜ必要なのかというビジネス上の正当な理由も含まれています。 エンジニアは、セキュリティ グループのメンバーシップで許可されている特権ロールへの昇格のみを要求でき、サービス チーム アカウントの資格の範囲内のリソースのみを指定できます。

ロックボックスは指定されたアクセス承認者へと JIT 要求を送信し、承認者はその要求を確認し、アクセスを許可するかまたは拒否するかを決定します。 エンジニアが自分の JIT 要求を承認することはできません。 アクセス承認者が要求を拒否したり、何も操作も行わずに要求の期限切れを許可したりした場合、アクセスは許可されません。

アクセス承認者が要求を承認すると、要求で指定されたリソースに限定された一時的なアクセス権がエンジニアに付与されます。

エンジニアは、この一時的な特権アカウントで Secure Access Workstation (SAW) を介した多要素認証 (MFA) を使用して運用環境に接続します。 アカウンタビリティを確保し、異常な動作を検出するために、一時的なアカウントの使用は自動的に監視され、ログに記録されます。 要求内で指定されている期間が終了すると、一時的なアカウントは無効となり、アクセス権は自動的に取り消されます。

JIT アクセス モデルでは、サービス チームのアカウントが運用環境への永続的な特権アクセスを持たないようにすることで、サービス チームのアカウントが侵害を受けた場合の影響を制限しています。 さらに、ロックボックスを通じて許可された一時的な特権アクセスは範囲が制限されており、指定された期間の経過後に有効期限が切れます。 これは、侵害を受けたとしても攻撃者に無制限または永続的な運用リソースへのアクセスを許可しないことを意味します。 SAW を使用して運用環境に接続すると、侵害を受けたアカウントの潜在的な影響をさらに制限することができます。