テンプレートから分析ルールを作成する

Microsoft Azure Sentinel の [分析] セクションには、Microsoft Azure Sentinel の GitHub リポジトリから事前に読み込まれたルール テンプレートが含まれています。 これらのテンプレートを使用して、セキュリティ上の脅威を検出するルールを作成できます。

既存のルール テンプレートを調べる

既存のルール テンプレートのいくつかを使用して 1 つのルールを作成したり、他のものを使用してさまざまなカスタマイズ オプションを備えた複数のルールを作成したりできます。 使用中のテンプレートには、次のスクリーンショットに示すように、テンプレート ページに [使用中] ラベルが表示されます。

[規則のテンプレート] タブでいずれかのルールを選択すると、そのルールのプロパティを確認できます。 各ルールについて、次のことを確認できます。

重要度レベル。 アラートの重要度を示します。 4 つの重要度レベルがあります。

- 高

- Medium

- 低

- Informational

ルールの名前。 アラート ルールのわかりやすい名前が指定されます。

ルールの種類。 これにより定義されるルールの種類は、次の種類のいずれかになります。

- 異常

- Fusion

- Microsoft Security

- ML による行動分析

- スケジュール済み

データ ソース。 アラートを生成したデータ ソース コネクタが指定されます。

[方針]。 さまざまな種類のマルウェアによって使われる MITRE ATT&CK モデルの手法が指定されます。

Note

MITRE ATT&CK は、グローバルにアクセスできる、実際の世界の観測に基づいた敵対者の方針と手法に関するナレッジ ベースです。 ATT&CK のナレッジ ベースにより、民間部門、政府機関、サイバーセキュリティの製品とサービスのコミュニティにおいて、具体的な脅威モデルと手法を開発するための基盤が提供されます。

[アクティブな規則] タブまたは [規則のテンプレート] タブで一覧からルールを選択すると、選択したルールの詳細が詳細ウィンドウに表示されます。

ルール テンプレートから分析ルールを作成する

定義済みのルール テンプレートを選択すると、詳細ウィンドウに、そのルールの動作を定義するために使用できるフィルターが表示される場合があります。 Fusion および ML による行動分析ルールについては、編集可能な情報が Microsoft により提供されることはありません。 ただし、スケジュール済みルールと Microsoft Security の場合は、脅威検出で使用されるクエリ、フィルター、包含/除外を表示または編集できます。 [ルールの作成] ボタンを選択すると、選択したテンプレートからルールをカスタマイズするのに役立つウィザードを使用して、分析ルール ロジックを定義できます。

Fusion および ML による行動分析テンプレートの場合は、それらをアクティブなルールとして有効または無効にすることだけができます。

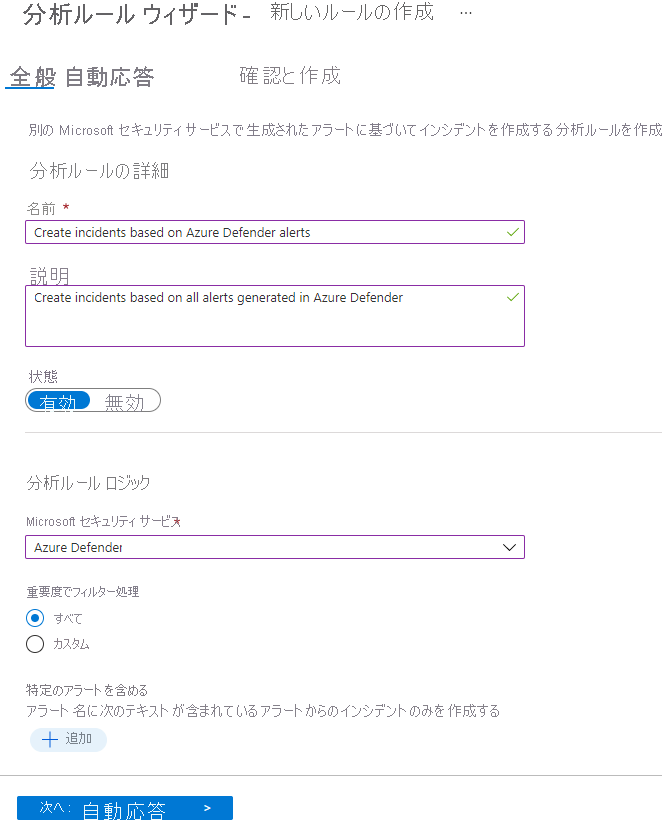

Microsoft セキュリティ テンプレートから作成したルールは、次の要素で構成されます。

[全般] タブ

次の表は、[全般] タブの入力項目の一覧を示します。

| フィールド | 内容 |

|---|---|

| 名前 | ルール テンプレートの名前から事前に入力されます。 |

| [説明] | アラートの作成に関する詳細を指定します。 |

| Status | 分析ルールが有効か無効かを示します。 |

| Microsoft のセキュリティ サービス | Microsoft セキュリティ サービスのいずれかからアラートのソースを示します。 |

| 重要度でフィルター処理 | 重要度レベルに基づいてソースからのアラートを調整するために使用します。カスタムを選択すると、[高]、[中]、[低]、または [情報] を指定できます。 |

| 特定のアラートを含める | 1 つ以上の単語を追加して、特定のテキストを名前に含むアラートの結果を含めます。 |

| 特定のアラートを除外する | 1 つ以上の単語を追加して、特定のテキストを名前に含むアラートの結果を除外します。 |

自動応答

[自動応答] タブでは、自動化ルールを定義できます。 [新規追加] を選択すると、[Create new automation rule](新しい自動化ルールの作成) ウィンドウが開きます。 次のフィールドは入力項目です。

| フィールド | [説明] |

|---|---|

| 自動化ルール名 | この自動化ルールを一意的に説明する名前を選択します |

| トリガー | 変更できない定義済みの値。 |

| 条件 | 編集および並べ替えが可能な一般的なクエリ フィルター コンストラクト。 |

| アクション | アクションの選択リスト。クエリ フィルター条件が満たされた場合に実行するアクションを選択します。 |

| ルールの有効期限 | ルールを無効にする日付と時刻。 既定値は無期限です。 |

| 注文 | 複数のルールが作成されている場合は、連番を選択してインシデント自動化ルールの順序を左側のウィンドウで変更します。 |

Note

テキスト文字列に基づいて特定のアラートを含めたり除外したりするようにフィルターを実装した場合、それらのアラートは Microsoft Azure Sentinel に表示されなくなります。

次のスクリーンショットは、Microsoft Defender for Cloud によって生成されたアラートからインシデントを作成する例を示しています。

スケジュール済みルールの種類テンプレートから分析ルールを作成する方法については、次のユニット (ユニット 6) でスケジュール済みルール テンプレートから分析ルールを作成する方法を参照してください。

Note

特定のルール テンプレートについては [ルールの作成] ボタンが無効になっている場合があります。これは、データ ソースが見つからないため選択したテンプレートからルールを作成できないことを示しています。