パブリック エンドポイント、Azure Bastion、Just-In-Time (JIT) 仮想マシン (VM) アクセスへのリモート アクセスを計画して実装する

Azure Bastion は、ブラウザーと Azure portal を使って、またはローカル コンピューターに既にインストールされているネイティブ SSH か RDP クライアントを介して仮想マシンに接続できるようにするサービスで、ユーザーがデプロイします。 Azure Bastion サービスは、お使いの仮想ネットワーク内でプロビジョニングする、フル プラットフォーム マネージド PaaS サービスです。 これにより、TLS 経由で Azure portal からまたはネイティブ クライアントを使用して直接、仮想マシンに安全かつシームレスに RDP/SSH 接続できます。 Azure Bastion 経由で接続する場合、仮想マシンにパブリック IP アドレス、エージェント、クライアント ソフトウェアはいずれも不要です。

Bastion は、プロビジョニングされる仮想ネットワーク内のすべての VM に対して安全な RDP および SSH 接続を提供します。 Azure Bastion を使用すると、RDP または SSH を使用した安全なアクセスを提供しながら、お使いの仮想マシンが RDP または SSH ポートを外部に公開しないように保護されます。

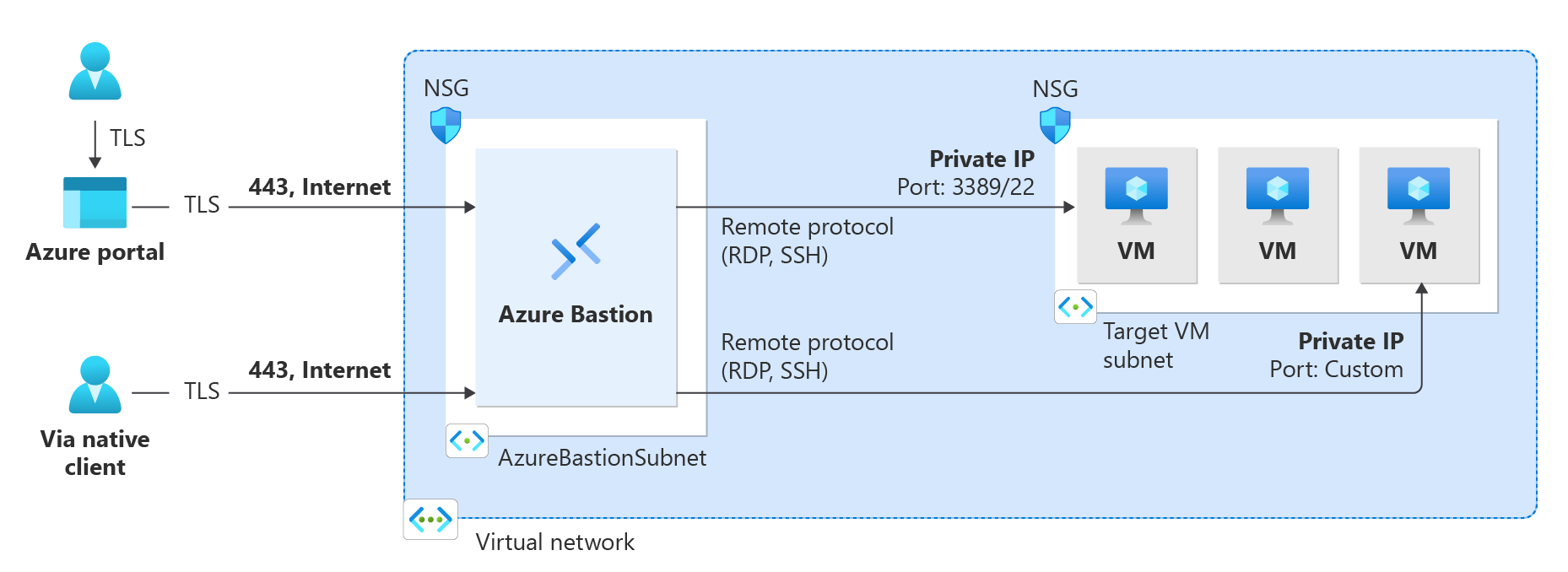

次の図は、Basic または Standard SKU を使用する Bastion デプロイを介した仮想マシンへの接続を示しています。

主な利点

| ベネフィット | 説明 |

|---|---|

| Azure portal を介した RDP と SSH | シングルクリックのシームレスなエクスペリエンスを使用して、Azure portal 内で RDP および SSH セッションに接続できます。 |

| RDP/SSH の TLS およびファイアウォール トラバーサルを介したリモート セッション | Azure Bastion では、ローカル デバイスに自動的にストリーミングされる HTML5 ベースの Web クライアントが使用されます。 RDP/SSH セッションは、ポート 443で TLS を経由します。 これにより、トラフィックがファイアウォールをより安全に通過できるようになります。 Bastion では、TLS 1.2 以降がサポートされています。 以前の TLS バージョンはサポートされません。 |

| Azure VM ではパブリック IP アドレスは必要ありません | Azure Bastion により、VM のプライベート IP アドレスを使用して Azure VM への RDP/SSH 接続が開かれます。 仮想マシンのパブリック IP アドレスは必要ありません。 |

| ネットワーク セキュリティ グループ (NSG) を管理する労力が不要 | Azure Bastion サブネットに NSG を適用する必要はありません。 Azure Bastion はプライベート IP 経由で仮想マシンに接続するため、Azure Bastion からの RDP または SSH のみを許可するよう構成できます。 これで、お使いの仮想マシンへの安全な接続が必要になるたびに NSG を管理する手間がなくなります。 |

| VM 上の別の bastion ホストを管理する必要はありません | Azure Bastion は、Azure が提供するフル マネージド プラットフォーム PaaS サービスで、安全な RDP または SSH 接続を提供するよう内部で強化されています。 |

| ポート スキャンからの保護 | VM をインターネットに公開する必要がないため、VM は不正なユーザーや悪意のあるユーザーによるポート スキャンから保護されます。 |

| 一元的な強化 | Azure Bastion は仮想ネットワークの境界に配置されるため、仮想ネットワーク内の各仮想マシンを強化することについて心配する必要はありません。 |

| ゼロデイ攻撃からの保護 | Azure プラットフォームは、Azure Bastion を強化して常に最新の状態にしておくことで、ゼロデイ攻撃から保護します。 |

SKU (Stock Keeping Unit)

Azure Bastion には、Basic と Standard の 2 つの使用可能な SKU が用意されています。 次の表に、機能と対応する SKU を示します。

| 機能 | Developer SKU | Basic SKU | Standard SKU |

|---|---|---|---|

| 同じ仮想ネットワーク内のターゲット VM に接続する | はい | イエス | はい |

| ピアリングされた仮想ネットワーク内のターゲット VM に接続する | いいえ | イエス | はい |

| コンカレント接続のサポート | いいえ | イエス | はい |

| Azure Key Vault (AKV) で Linux VM のプライベート キーにアクセスする | いいえ | イエス | はい |

| SSH を使用した Linux VM への接続 | はい | イエス | はい |

| RDP を使用した Windows VM への接続 | はい | イエス | はい |

| RDP を使用した Linux VM への接続 | いいえ | 番号 | はい |

| SSH を使用した Windows VM への接続 | いいえ | 番号 | はい |

| カスタム受信ポートの指定 | いいえ | 番号 | はい |

| Azure CLI を使用して VM に接続する | いいえ | 番号 | はい |

| ホストのスケーリング | いいえ | 番号 | はい |

| ファイルのアップロードまたはダウンロード | いいえ | 番号 | はい |

| Kerberos 認証 | いいえ | イエス | はい |

| 共有可能リンク | いいえ | 番号 | はい |

| IP アドレスを使用して VM に接続する | いいえ | 番号 | はい |

| VM オーディオ出力 | はい | イエス | はい |

| コピー/貼り付けを無効にする (Web ベースのクライアント) | いいえ | 番号 | はい |

アーキテクチャ

Azure Bastion は、仮想ネットワークにデプロイされ、仮想ネットワーク ピアリングをサポートします。 具体的には、Azure Bastion は、ローカルまたはピアリングされた仮想ネットワークに作成された VM に対する RDP または SSH の接続性を管理します。

RDP および SSH は、Azure で実行されているワークロードに接続できる、基本的な手段の一部です。 インターネット経由で RDP または SSH ポートを公開することは望ましくなく、重大な脅威にさらされる面と見なされます。 これは、プロトコルの脆弱性が原因であることがよくあります。 この脅威にさらされる面を含めるには、境界ネットワークの公開される側に bastion ホスト (ジャンプサーバーとも呼ばれます) をデプロイできます。 bastion ホスト サーバーは、攻撃に耐えられるように設計および構成されています。 また、Bastion のサーバーは、踏み台の背後やネットワーク内の奥の方にあるワークロードに対する RDP および SSH 接続も提供しています。

現在、既定では、新しい Bastion デプロイではゾーン冗長はサポートされていません。 以前にデプロイされた bastion は、ゾーン冗長である場合とそうでない場合があります。 例外は、韓国中部と東南アジアでの Bastion のデプロイで、ゾーン冗長がサポートされています。

- bastion ホストは、プレフィックスが /26 以上の AzureBastionSubnet サブネットを含む仮想ネットワーク内にデプロイされます。

- ユーザーは任意の HTML5 ブラウザーを使用して Azure portal に接続します。

- ユーザーは、接続先の仮想マシンを選択します。

- 1 回クリックすると、ブラウザーで RDP または SSH セッションが開きます。

- Azure VM ではパブリック IP が必要ありません。

ホストのスケーリング

Azure Bastion は、ホストの手動スケーリングをサポートしています。 ホスト インスタンス (スケール ユニット) の数を構成して、Azure Bastion がサポートできる RDP/SSH の同時接続数を管理できます。 ホスト インスタンス数を増やすと、Azure Bastion でより多くの同時セッションを管理できます。 インスタンス数を減らすと、サポートされる同時セッション数が減少します。 Azure Bastion では、最大 50 個のホスト インスタンスをサポートしています。 この機能は、Azure Bastion Standard SKU でのみ使用できます。