SQL Server 実行プロファイル

SQL Server 用管理パックには、次の実行プロファイルが用意されています。

Microsoft SQL Server Discovery 実行プロファイル

このプロファイルは、既存の検出に関連付けられています。

Microsoft SQL Server モニタリング ラン アズ プロファイル

このプロファイルは、既存のモニターとルールに関連付けられています。

Microsoft SQL Server タスク実行プロファイル

このプロファイルは、既存のタスクに関連付けられています。

Microsoft SQL Server SCOM SDK 実行プロファイル

このプロファイルは、System Center Operations Manager SDK へのアクセスが必要な SQL Server MP ワークフロー用です。

SQL Server 用管理パックには、管理パックを作成してオーバーライドを格納するために、System Center Operations Manager SDK に対する権限の作成者セットが必要です。

System Center Operations Manager の既定のアクション アカウントにこれらのアクセス許可がない場合は、そのようなアカウントを作成し、Microsoft SQL Server SDK 実行プロファイルにマップします。

Microsoft SQL Server SQL 認証情報で実行するプロファイル

このプロファイルは、エージェントレス監視 モード

にのみ使用されます。

手記

エージェントまたは混合監視モードで SQL Server を監視する場合は、Microsoft SQL Server SQL 資格情報実行プロファイル にアカウントをバインドしないでください。これは、基本的なアクション アカウントのみをこのプロファイルにバインドできるためです。 また、このプロファイルで Windows アカウントまたは基本以外のアカウントを使用しないでください。

エージェントまたは混合監視モードを使用する場合、すべての検出、モニター、タスクは、既定のアクション アカウント 実行プロファイルのアカウントを使用します。 特定のシステムの既定のアクション アカウントに SQL Server のインスタンスを検出および監視するために必要なアクセス許可がない場合、このようなシステムは、Microsoft SQL Server 実行プロファイルで定義されているより具体的な資格情報

実行アカウントの詳細については、「実行アカウントとプロファイルの管理」を参照してください。

ローカルでのログオンを許可するセキュリティ ポリシーの有効化

ドメイン アカウントがアクション アカウントとして使用されている場合は、Windows 上の SQL Server と Linux 上の SQL Server の両方で ローカルでのログオンを許可する

エージェントと混合監視モード

実行プロファイルを構成するには、次のいずれかのシナリオを使用します。

アクション アカウントは、SA を持つローカル管理者です

アクション アカウントは、SA を使用しないローカル システムです

アクション アカウントがローカル管理者および SA である

System Center Operations Manager の既定のアクション アカウントは、ローカル システム アカウントまたは監視対象マシンのローカル管理者グループのメンバーであるドメイン ユーザー アカウントのいずれかにマップされます。

使用するアカウントには、監視対象の SQL Server インスタンスに対する SQL システム管理者 (SA) 権限が付与されている必要があります。

ドメイン ユーザー アカウントは、SQL Server セキュリティ アクセス リストの BUILTIN\Administrators ローカル グループに付与することで、SA 権限を付与できます。 この場合、SQL Server インスタンスの監視は、以下で説明する一部の構成を除き、すぐに動作します。

すべての要件が満たされていることを確認するには、次の手順に従います。

SQL Server データベースを SMB ファイル共有に格納する場合、Low-Privilege エージェント監視の説明に従って、既定のアクションアカウントに必要な権限があります。

Always On 可用性レプリカを (少なくとも 1 つ) ホストしているサーバーのコンピューター名が 15 文字を超える場合は、「長い名前を持つ Windows Server 上の AG の監視」で説明されている手順を実行してください。

アクション アカウントは SA なしのローカル管理者です

System Center Operations Manager の既定のアクション アカウントは、ローカル システム アカウントまたはドメイン ユーザー アカウントのいずれかにマップされますが、セキュリティ ポリシーのため、このアカウントに SA 権限を付与することはできません。

セキュリティ ポリシーで、SQL Server MP ワークフローの起動にのみ使用される個別のドメイン ユーザー アカウントに SA 権限を付与できる場合は、次の手順を実行します。

新しいドメイン ユーザー アカウントを作成し、監視対象の各サーバーのローカル管理者グループにこのアカウントを追加します。

SQL Server 上のこのアカウントに SA 権限を付与します。

System Center Operations Manager で新しいアクション アカウントを作成し、このアカウントを上記で作成したドメイン ユーザー アカウントにマップします。

新しいアクション アカウントをすべての SQL Server MP 実行プロファイルにマップします。

SQL Server データベースを SMB ファイル共有に格納する場合は、Low-Privilege エージェント監視の説明に従って、既定のアクション アカウントに十分な権限が必要です。

アクション アカウントは SA なしのローカル システム

[このシナリオはエージェント監視モード専用です。]

System Center Operations Manager の既定のアクション アカウントは、ローカル システム アカウントまたはドメイン ユーザー アカウントのいずれかにマップされますが、SQL Server へのアクセスを禁止するセキュリティ ポリシーのため、このアカウントに SA 権限を付与することはできません。

サービス セキュリティ識別子を使用して、System Center Operations Manager HealthService に SA または低い特権を付与できます。 詳細については、「セキュリティ識別子の」を参照してください。

サービス SIDを使用してセキュリティ構成を構成するには、次の手順に従います。

エージェントレス監視モード

エージェントレス監視 モードで実行プロファイル

エージェントレス監視モードで低い特権の監視を構成する方法の詳細については、Low-Privilege 監視を参照してください。

長い名前の Windows サーバーでの AG の監視管理

ローカル システム アカウント、ドメイン ユーザー アカウント、または権限の割り当てを使用するかどうかに関係なく、以下に示すアクセス許可が必要です。

例: 可用性グループには、次のコンピューターでホストされている 3 つのレプリカがあります。

- Computer_1

- コンピューター_2

- コンピュータ_3

Computer_1 はプライマリ レプリカをホストします。 この場合は、Computer_2 と Computer_3で Computer_1 のセキュリティ設定を構成する必要があります。 Computer_2 フェールオーバー後にプライマリ レプリカをホストする場合は、他のコンピューターにもこのコンピューター用に WMI セキュリティが構成されている必要があります。

プライマリ ノードとして機能する可能性がある各ノードのローカル システム アカウントには、現在の可用性グループ内の他のノードに対する WMI アクセス許可が必要です。 ドメイン アクション アカウントの場合も同じです。

ローカル システム アカウントを使用して構成のセキュリティを構成する手順を次に示します。 指定された命令は、computer_1 コンピューターがプライマリ レプリカをホストすることを示しています。 これらの手順は、ターゲット可用性グループに参加している各レプリカで実行する必要があります。

サーバー名が 15 文字を超える場合に Always On ワークフローのアクセス許可を構成するには、次の手順を実行します。

mmc.exe 起動し、次のスナップインを追加します。

- コンポーネント サービス

- WMI コントロール (ローカル コンピューター用)

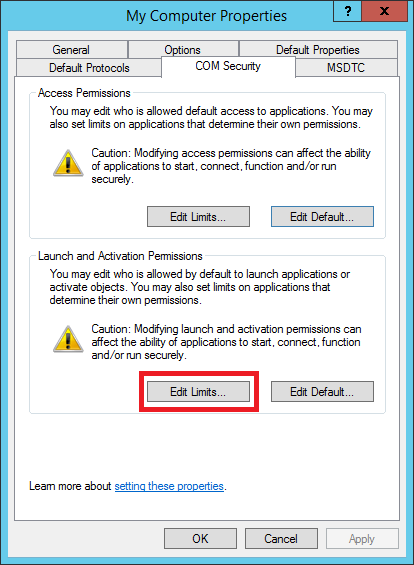

[コンポーネント サービス]

展開し、[マイ コンピューター] 右クリックして、[プロパティ] 選択します。 COM セキュリティ タブを開きます。

[

起動とアクティブ化のアクセス許可 ] セクションで、[制限を編集] を選択します。

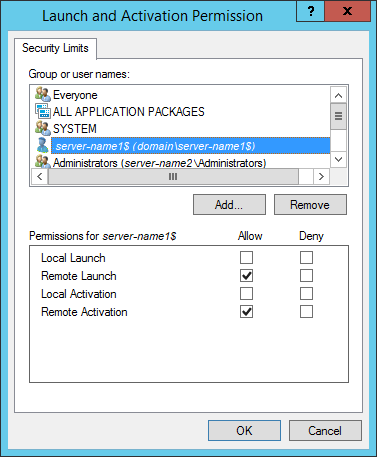

起動とアクティブ化のアクセス許可 ウィンドウで、リモート コンピューター アカウントに対して次のアクセス許可を有効にします。

- リモート起動

- リモート アクティベーション

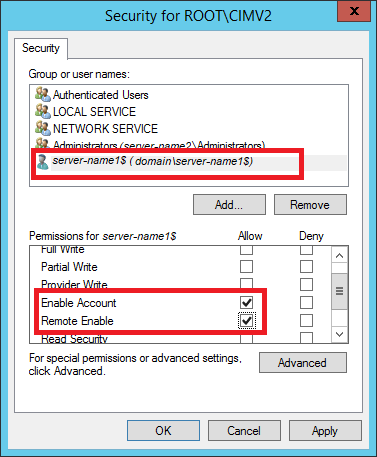

WMI コントロール スナップイン のプロパティ

開き、[ セキュリティ ] タブに移動し、Root\CIMV2 名前空間を選択して、[セキュリティ選択します。 ターゲット コンピューターに対して次のアクセス許可を許可します。

- アカウントを有効にする

- リモート有効化

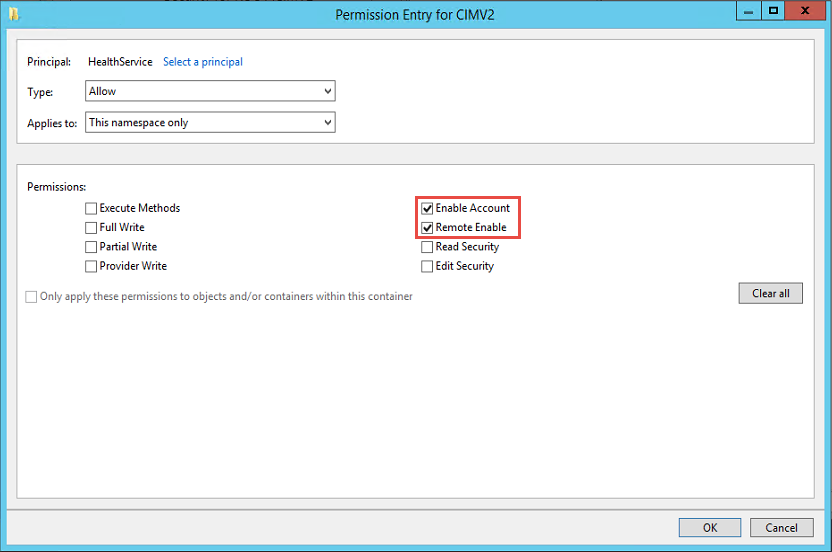

詳細を選択し、ターゲット アカウントを選択して、編集を選択します。

[適用先] ドロップダウン リストから、[この名前空間のみ] を選択します。

[アクセス許可の ] セクションで、次のチェック ボックスをオンにします。

- アカウントを有効にする

- リモート有効化