セキュリティ権限を提供する

この記事では、グループ管理サービス アカウント (gMSA) にセキュリティ権限を付与する方法について説明します。 詳細については、gMSA に使用される アカウントを参照してください。

Note

この記事は、Operations Manager 2019 更新プログラム ロールアップ 1 (UR1) 以降に適用されます。

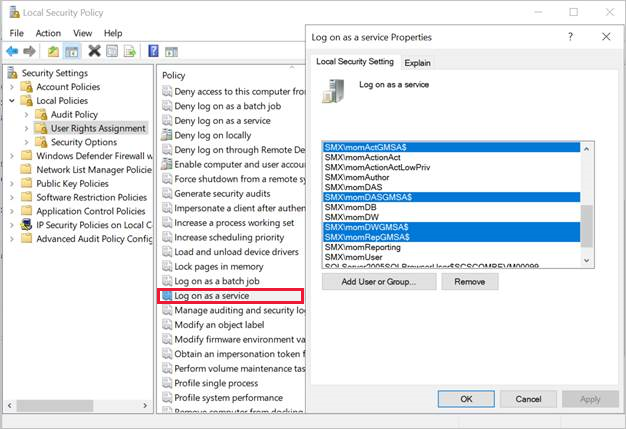

Log をサービスとして提供します右

gMSA アカウントログオンを提供するには、次の手順に従います。

ローカル セキュリティ ポリシー MMC スナップインを開きます。 または、実行ボックスを開き、次のように入力します。

secpol.mscローカル ポリシー>User Rights Assignment に移動します。

Policy で Log on a service ジョブをダブルクリックします。

サービスとしてログオンできるアカウントの一覧に gMSA を追加します。

アカウントの詳細を次に示します。

SMX\momActGMSA$: 管理サーバー アクション アカウント

SMX\momDASGMSA$: Data Access Service アカウント (SDK)

SMX\momDWGMSA$: Data Warehouse 書き込みアカウント

SMX\momRepGMSA$: Data Warehouse の読み取りアカウント

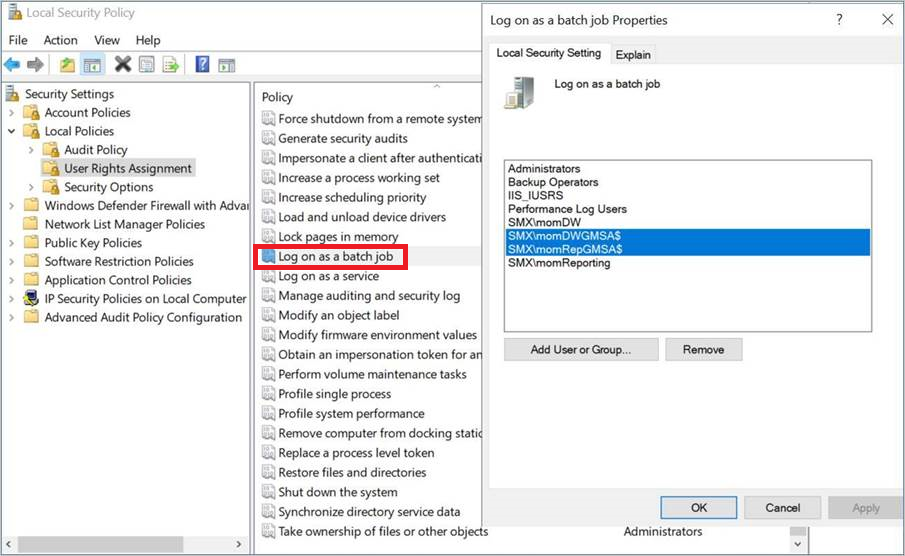

Log をバッチとして指定します右

データ ライターおよびデータ リーダー gMSA にログをバッチ権限として付与するには、次の手順に従います。

ローカル セキュリティ ポリシー MMC スナップインを開きます。 または、実行ボックスを開き、次のように入力します。

secpol.mscローカル ポリシー>User Rights Assignment に移動します。

Policy でバッチとしてLog on を選択します。

バッチとしてログオンできるアカウントの一覧に gMSA を追加します。

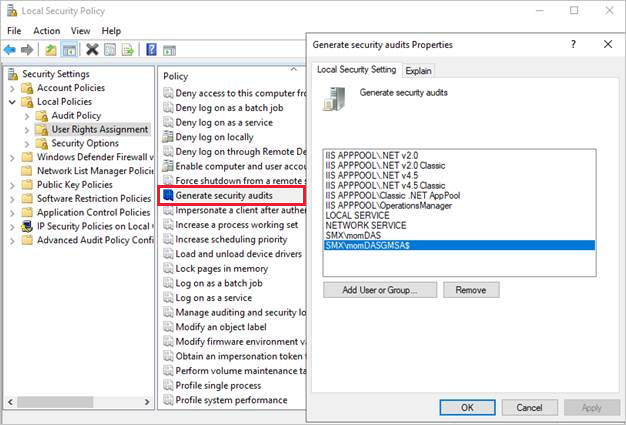

セキュリティ監査の生成

監査イベントを生成する場合は、gMSA SDK アカウントにアクセス許可を付与します。 次のステップを実行します。

ローカル セキュリティ ポリシー MMC スナップインを開きます。 または、実行ボックスを開き、次のように入力します。

secpol.mscローカル ポリシー>User Rights Assignment に移動します。

Policyの下セキュリティ監査をダブルクリックします。

セキュリティ監査の生成が許可されているアカウントの一覧に gMSA を追加します。

次のステップ

必要なアクセス権を指定したら、 データベースを変更します。