sudo 昇格キーと SSH キーを構成する

Operations Manager を使用すると、特権のないアカウントの資格情報を、sudo を使用して UNIX または Linux コンピューターで昇格させることができます。これにより、ユーザーはプログラムを実行したり、別のユーザー アカウントのセキュリティ特権を持つファイルにアクセスしたりできます。 エージェントのメンテナンスでは、Operations Manager と対象コンピューター間の安全な通信にパスワードではなく、Secure Shell (SSH) キーを使用することもできます。

Note

Operations Manager では、PuTTY 秘密キー (PPK) 形式のキー ファイル データを使用した SSH キーベースの認証がサポートされています。 現在、SSH v.1 RSA キーと SSH v.2 RSA キーと DSA キーがサポートされています。

UNIX および Linux コンピューターから SSH キーを取得して構成するには、Windows ベースのコンピューターに次のソフトウェアが必要です。

- UNIX または Linux コンピューターから Windows ベースのコンピューターにファイルを転送するためのファイル転送ツール (WinSCP など)。

- UNIX または Linux コンピューターでコマンドを実行するための PuTTY プログラムまたは同様のプログラム。

- Windows ベースのコンピューター上の OpenSSH 形式でプライベート SHH キーを保存する PuTTYgen プログラム。

Note

sudo プログラムは、UNIX および Linux オペレーティング システム上のさまざまな場所に存在します。 sudo への均一なアクセスを提供するために、UNIX および Linux エージェントのインストール スクリプトは、sudo プログラムを含むディレクトリを指すシンボリック リンク /etc/opt/microsoft/scx/conf/sudodir を作成します。 エージェントはこのシンボリック リンクを使用して sudo を呼び出します。

エージェントがインストールされると、このシンボリック リンクが自動的に作成されます。標準の UNIX および Linux 構成では、追加のアクションは必要ありません。ただし、sudo が標準以外の場所にインストールされている場合は、sudo がインストールされているディレクトリを指すシンボリック リンクを変更する必要があります。 シンボリック リンクを変更した場合、その値はエージェントとのアンインストール、再インストール、アップグレードの各操作で保持されます。

sudo 昇格用のアカウントを構成する

Note

このセクションで提供される情報では、ユーザーの例を構成し、 scomuserし、クライアント コンピューターに対する完全な権限を付与する手順について説明します。

既にユーザー アカウントを持っている場合や、 Low Privilege 監視を設定する場合は、sudoers テンプレートを使用でき、監視とメンテナンスの操作を成功させるために必要なアクセス許可のみが付与されます。 詳細については、「 UNIX/Linux 監視での昇格用のSudoers テンプレート」を参照してください。

次の手順では、ユーザー名に scomuser を使用して、アカウントと sudo 昇格を作成します。

ユーザーの作成

- UNIX または Linux コンピューターに次のようにサインインします。

root - ユーザーを追加します。

useradd scomuser - パスワードを追加し、パスワードを確認します。

passwd scomuser

次の手順で説明するように、sudo 昇格を構成し、 scomuserの SSH キーを作成できるようになりました。

ユーザーの sudo 昇格を構成する

UNIX または Linux コンピューターに次のようにサインインします。

rootvisudo プログラムを使用して、vi テキスト エディターで sudo 構成を編集します。 次のコマンドを実行します。

visudo次の行を見つけます。

root ALL=(ALL) ALLその後に次の行を挿入します。

scomuser ALL=(ALL) NOPASSWD: ALLTTY の割り当てはサポートされていません。 次の行がコメント アウトされていることを確認します。

# Defaults requiretty重要

sudo を機能させるには、この手順が必要です。

ファイルを保存し、visudo を終了します。

ESC押してから: (colon)wq!を押し、Enterキーを押して変更を保存し、正常に終了します。

次の 2 つのコマンドを入力して、構成をテストします。 結果は、パスワードの入力を求められることなく、ディレクトリの一覧になります。

su - scomuser sudo ls /etc

パスワードと sudo 昇格を使用して scomuser アカウントにアクセスできるようになりました。これにより、タスクウィザードと検出ウィザード、および RunAs アカウント内で資格情報を指定できます。

認証用の SSH キーを作成する

ヒント

SSH キーはエージェントのメンテナンス操作にのみ使用され、監視には使用されません。複数のアカウントを使用している場合は、正しいユーザーのキーを作成していることを確認してください。

次の手順では、前の例で作成した scomuser アカウントの SSH キーを作成します。

SSH キーを生成する

scomuserとしてサインインします。- デジタル署名アルゴリズム (DSA) アルゴリズムを使用してキーを生成します。

ssh-keygen -t dsa- 指定した場合は、省略可能なパスフレーズをメモします。

ssh-keygenユーティリティは、秘密キーファイルid_dsaと公開キーファイルが内部にid_dsa.pub/home/scomuser/.sshディレクトリを作成します。これらのファイルは、次の手順で使用します。

SSH キーをサポートするようにユーザー アカウントを構成する

- コマンド プロンプトで、次のコマンドを入力します。 ユーザー アカウント ディレクトリに移動するには:

cd /home/scomuser - ディレクトリへの排他的所有者アクセスを指定します。

chmod 700 .ssh - .ssh ディレクトリに移動します。

cd .ssh - 公開キーを使用して、承認されたキー ファイルを作成します。

cat id_dsa.pub >> authorized_keys - 承認されたキー ファイルに対する読み取りと書き込みのアクセス許可をユーザーに付与します。

chmod 600 authorized_keys

次の手順で説明するように、秘密 SSH キーを Windows ベースのコンピューターにコピーできるようになりました。

秘密 SSH キーを Windows ベースのコンピューターにコピーし、OpenSSH 形式で保存する

- WinSCP などのツールを使用して、秘密キー ファイル

id_dsa(拡張子なし) をクライアントから Windows ベースのコンピューター上のディレクトリに転送します。 - PuTTYgen を実行します。

- PuTTY キー ジェネレーター ダイアログ ボックスで、Load ボタンを選択し、UNIX または Linux コンピューターから転送した秘密キーの

id_dsaを選択します。 - [秘密キーの保存 選択し 名前を付けて、目的のディレクトリにファイルを保存します。

- エクスポートしたファイルは、

scomuser用に構成されたメンテナンス RunAs アカウント内で、またはコンソールを使用してメンテナンス タスクを実行するときに使用できます。

scomuser アカウントは、Operations Manager ウィザードで資格情報を指定したり、実行アカウントを構成したりするために SSH キーと sudo 昇格を使用して使用できます。

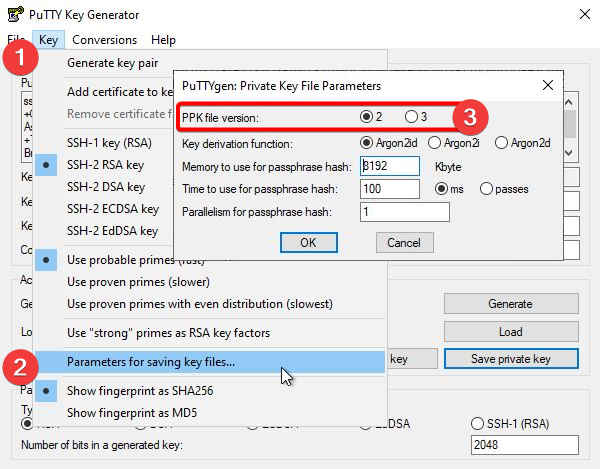

重要

PPK ファイル バージョン 2 は、System Center Operations Manager で現在サポートされている唯一のバージョンです。

既定では、PuTTYgen は PPK ファイル バージョン 3 を使用するように設定されています。 PPK ファイルのバージョンを 2 に変更するには、ツール バーに移動し、キー ファイルを保存するためのキー > パラメーターを選択します。.., 、PPK ファイルのバージョンの 2 のラジオ ボタンを選択します。

次のステップ

- UNIX および Linux コンピューター 認証および監視する方法を理解するには UNIX および Linux コンピューターにアクセスする必要があるCredentials を確認します。

- 別の暗号 使用するように Operations Manager を再構成する必要がある場合は SSL 暗号の構成を確認します。