Surface Hub のセキュリティ概要

Surface Hub と Surface Hub 2S は、Windows 10 Team オペレーティング システムを実行するカスタム プラットフォーム ファームウェアを使用して、ロックダウンアプライアンスのようなエクスペリエンスを提供します。 結果として得られるデバイスは、従来の "単一使用" のセキュリティで保護されたキオスクを受け取り、「必要なものだけを実行する」という哲学を受け入れ、最新の取り組みをもたらします。 Surface Hub は、多様なコラボレーション ユーザー エクスペリエンスに対応するように構築されていて、常に進化しているセキュリティの脅威から保護されています。

Windows 10 上に構築されている Surface Hub は、エンタープライズ レベルの最新のセキュリティを実現します。IT 管理者は、BitLocker、トラステッド プラットフォーム モジュール 2.0 (TPM)、さらには Windows Defender (Microsoft Defender とも呼ばれます) を使用したクラウドベースのセキュリティを使ってデータ保護を強化できます。

ヒント

Surface Hub 3 については、「Windows でMicrosoft Teams Roomsを実行している Surface Hubs のセキュリティのベスト プラクティス」を参照してください。

多層防御のセキュリティ

セキュリティ プロトコルは Surface Hub が有効になるとすぐに開始されます。 ファームウェア レベルで開始されると、Surface Hub は複数のセキュリティ チェックに反応してオペレーティング システムとそのコンポーネントの読み込みのみを行います。 Surface Hub では、部分的な障害が発生した場合にシステム全体を保護するために、独立した防御サブコンポーネントを階層化する多層防御戦略が採用されています。 この業界プラクティスは、サブコンポーネントの潜在的な一方的な悪用と弱点を軽減する上で非常に効果的であることが証明されています。

先進的な Unified Extensible Firmware Interface (UEFI) は Microsoft によって静的かつセキュアに構成されていて、認証済みの Windows 10 Team オペレーティング システムのみを内部ストレージからブートします。 Surface Hub で実行されるすべてのコード行には、実行前に署名が検証されています。 オペレーティング システムの一部としてであれ、Microsoft Store を介してインストールされたものであれ、Microsoft による署名のあるアプリケーションのみが、Surface Hub 上で実行できます。 これらの要件を満たさないコードやアプリはブロックされます。

Surface Hub セキュリティ システムには、次の機能が含まれます。

- ブート時防御。 信頼できる Surface Hub オペレーティング システム コンポーネントのみを読み込みます。

- オペレーティング システム防御。 意図しない、または悪意のあるソフトウェアまたはコードの実行から保護します。

- ユーザー インターフェイス防御。 コマンドラインからの実行可能ファイルの実行などのリスクのあるアクティビティへのアクセスを防止し、エンドユーザーを安全に保護するユーザー インターフェイスを提供します。

ブート時防御

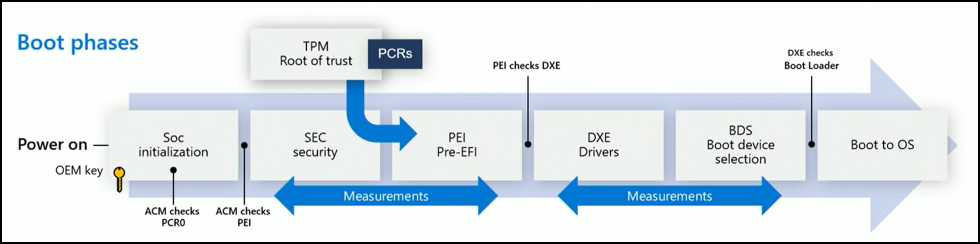

SoC には、他のコアとは分離しているセキュリティ プロセッサが備わっています。 Surface Hub を初めて起動すると、他の何かを読み込む前にセキュリティ プロセッサが起動します。

セキュア ブート

セキュア ブートは、ブート プロセスのコンポーネント (ドライバー、オペレーティング システムなど) が、有効で既知の署名のデータベースに照らして検証されていることを確認するために使用されます。 Surface Hub では、認定された Windows Team オペレーティング システムを読み込めるようになるには、その前に、プラットフォーム固有の署名を検証する必要があります。 これにより、複製または変更されたシステムからの攻撃が、それ以外の標準的なユーザー エクスペリエンスと思われるものに隠された悪意のあるコードを実行するのを防ぐことができます。 詳しくは、セキュア ブートの概要を参照してください。

オペレーティング システム防御

オペレーティング システムの発行元が Microsoft であることが確かめられ、Surface Hub によってブート プロセスが正常に実行されると、実行可能コードがデバイスによって綿密に検証されます。 オペレーティング システムのセキュリティを確保するための処理には、すべての実行可能ファイルのコード署名を識別することが関係します。それにより、Microsoft の制限に合格したものだけがランタイムに読み込まれるようになります。 このコード署名メソッドを使用すると、オペレーティング システムは作成者を確認し、デバイスで実行する前にコードが変更されなかったことを確認できます。

Surface Hub では、Windows Application Control (旧称 Device Guard) で User Mode Code Integrity (UMCI) というコード署名機能が使用されます。 以下のいずれかの要件を満たすアプリのみが許可されるようにポリシー設定が構成されています。

- 公式認定を受けたユニバーサル Windows プラットフォーム (Microsoft Store) アプリ。

- 一意の Microsoft 製品ルート証明機関 (CA) による署名を受けたアプリ。この署名は、これらの証明書に対する承認されたアクセス権を持つ Microsoft 社員のみが行えます。

- 一意の Surface Hub 製品ルート CA による署名を受けたアプリ。

構成ファイルは、サードパーティによって制限が取り除かれたり変更されたりすることがないように、Microsoft 製品ルート証明機関によって署名されます。 この時点の他のすべての実行可能ファイルは、オペレーティング システムのランタイム レベルでブロックされ、処理能力にアクセスできなくなります。 この攻撃表面の縮小によって、以下の保護が提供されます。

- 従来のドキュメント モードがないようにする

- レガシ スクリプト エンジンがないようにする

- Vector Markup Language がないようにする

- ブラウザー ヘルパー オブジェクトがないようにする

- ActiveX コントロールがないようにする

UMCI を使用して未署名または不適切な署名があるコードをブロックすることに加え、Surface Hub は Windows Application Control を使用して、コマンド プロンプト、PowerShell、タスク マネージャーなどの Windows コンポーネントをブロックします。 これらの保護機能は、セキュア コンピューティング アプライアンスとしての Surface Hub の主要な設計機能を反映しています。 詳しくは、次のリソースを参照してください。

ユーザー インターフェイス防御

ブート時の防御とオペレーティング システムのロックダウンセーフガードは基本的なセキュリティを提供しますが、ユーザー インターフェイスはリスクをさらに軽減するように設計された追加のレイヤーを提供します。 ドライバーを介して悪意のあるコードがデバイスに到達するのを防ぐために、Surface Hub はプラグ アンド プレイ (PnP) デバイス用の高度なドライバーをダウンロードしません。 USB フラッシュ ドライブや認定 Surface Hub 周辺機器 (スピーカー、マイク、カメラ) などの基本的なドライバーを使用するデバイスは想定どおりに動作しますが、プリンターなどの高度なシステムは機能しません。

また、ユーザー インターフェイス防御では UI が簡略化されているので、悪意のあるソフトウェアやコードの実行の防止がさらに強化されます。 次の Surface Hub UI 要素が、コード署名によって提供されている中核的なセキュリティを多層化しています。

エクスプローラー。 Surface Hub にはカスタム エクスプローラーがあり、ユーザーをシステム ファイルやプログラム ファイルに公開することなく、ミュージック、ビデオ、ドキュメント、ピクチャ、ダウンロード フォルダーにすばやくアクセスできます。 ローカル ハード ドライブ上のその他の場所は、エクスプローラーでは使用できません。 さらに、.exe や .msi インストール ファイルなど、実行中の多くのファイルの種類を実行できないため、悪意のある実行可能ファイルに対する別の安全層が提供されます。

[スタート]、[すべてのアプリ]。 Surface Hub の [スタート] コンポーネントと [すべてのアプリ] コンポーネントでは、コマンド プロンプト、PowerShell、またはアプリケーション制御によってブロックされているその他の Windows コンポーネントへのアクセスは公開されません。 さらに、PC の検索ボックスで通常はアクセスできる Windows の実行機能は、Surface Hub では無効になっています。

Surface Hub 2S におけるセキュリティ拡張機能

Surface Hub と Surface Hub 2S はどちらも同じオペレーティング システム ソフトウェアを実行しますが、Surface Hub 2S 固有の機能によっては、より多くの管理機能とセキュリティ機能が提供されるため、IT 管理者は次のタスクを実行できます。

- SEMM で UEFI 設定を管理する

- ブート可能 USB を使用して Hub を回復する

- パスワードの循環によってデバイス アカウントを強化する

SEMM で UEFI 設定を管理する

UEFI は、基盤となるハードウェア プラットフォーム要素とオペレーティング システム間のインターフェイスです。 Surface Hub では、カスタム UEFI 実装を使用すると、これらの設定をきめ細かく制御でき、Microsoft 以外のエンティティがデバイスの UEFI 設定を変更したり、リムーバブル ドライブを起動してオペレーティング システムを変更したりできないようにすることができます。

大まかに言うと、工場出荷処理中に、Surface Hub UEFI はセキュア ブートを有効にするように事前構成され、UEFI メニューがロックされてショートカットが除去された、内部 SSD (Solid-State Drive) からのみブートできるように設定されています。 これにより UEFI によるアクセスが封印され、デバイスが Surface Hub にインストールされている Windows Team オペレーティング システムでのみブートできるようになります。

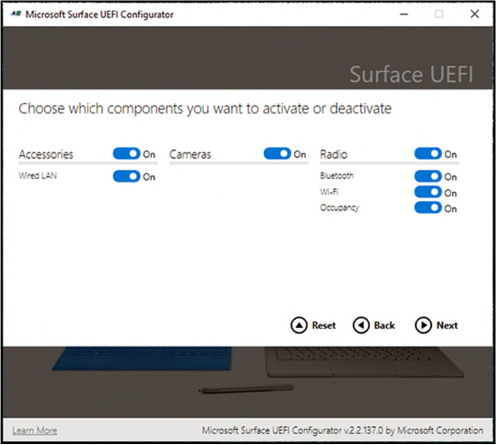

Microsoft Surface Enterprise Management Mode (SEMM) を使用して管理する場合、IT 管理者は、組織全体の Hub デバイスに UEFI 設定を配置できます。 これには、組み込みのハードウェア コンポーネントの有効化/無効化、許可されていないユーザーによる UEFI 設定の変更の禁止、ブート設定の調整が含まれます。

管理者は SEMM を実装し、ダウンロード可能な Microsoft Surface UEFI コンフィギュレータを使用して登録された Surface Hub 2S デバイスを実装できます。 詳細については、「 SEMM を使用した Surface Hub のセキュリティ保護と管理」を参照してください。

ブート可能 USB を使用して Hub を回復する

Surface Hub 2S では、管理者は、早ければわずか 20 分以内に回復イメージを使用してデバイスを出荷時の設定に再インストールできます。 通常、この操作が必要になるのは、Surface Hub が正常に動作しなくなった場合のみです。 回復は、BitLocker キーを紛失した場合、または設定アプリに対する管理者の資格情報を持っていない場合にも便利です。

パスワードの循環によってデバイス アカウントを強化する

Surface Hub では、デバイス アカウント ("会議室アカウント" とも呼ばれます) を使用して、Exchange、Microsoft Teams、その他のサービスで認証します。 パスワードローテーションを有効にすると、Hub 2S は、大文字と小文字、数字、特殊文字の組み合わせで構成される 15 から 32 文字で構成される新しいパスワードを 7 日ごとに自動的に生成します。 誰もパスワードを知っていないので、デバイス アカウントのパスワードローテーションは、人的エラーや潜在的なソーシャル エンジニアリング セキュリティ攻撃による関連するリスクを効果的に軽減します。

エンタープライズ レベルのセキュリティ

このドキュメントで説明する Surface Hub 固有の構成と機能に加えて、Surface Hub では、次の機能を含む標準の Windows セキュリティ機能も使用します。

- BitLocker。 Surface Hub SSD には BitLocker が搭載されていて、デバイス上のデータを保護します。 その構成は業界標準に準拠しています。 詳しくは、BitLocker の概要を参照してください。

- Windows Defender。 Windows Defender マルウェア対策エンジンは Surface Hub で継続的に実行され、Surface Hub で検出された脅威を自動的に修復します。 Windows Defender エンジンは自動的に更新プログラムを受け取り、IT 管理者用のリモート管理ツールを使用して管理できます。 Windows Defender エンジンは、多層防御アプローチの完璧な例です。マルウェアがコア コード サイネージ ベースのセキュリティ ソリューションを回避できる場合は、ここでキャッチされます。 詳しくは、Windows Defender アプリケーション制御とコード整合性の仮想化ベースの保護を参照してください。

- プラグ アンド プレイ ドライバー。 悪意のあるコードがドライバーを介してデバイスに到達するのを防ぐために、Surface Hub は PnP デバイス用の高度なドライバーをダウンロードしません。 これにより、USB フラッシュ ドライブなどの基本的なドライバーを使用するデバイスは、プリンターなどのより高度なシステムをブロックしながら、期待どおりに動作できます。

- トラステッド プラットフォーム モジュール 2.0。 Surface Hub には、暗号化キーとハッシュを生成および格納するために、業界標準の離散トラステッド プラットフォーム モジュール (dTPM) があります。 dTPM は、ブート フェーズの検証に使用されるキー、BitLocker マスター キー、パスワードなしのサインオン キーなどを保護します。 dTPM は、米国政府のコンピューター セキュリティ基準である FIPS 140-2 Level 2 認定と、世界中で採用されている情報セキュリティ国際評価基準認定に適合しています。

Surface Hub のワイヤレス セキュリティ

Surface Hub は、Wi-Fi Direct と Miracast テクノロジ、およびそれらに関連する 802.11、Wi-Fi 保護アクセス (WPA2)、Wireless Protected Setup (WPS) 規格を使用しています。 このデバイスでは WPA2 Pre-Shared Key (PSK) や WPA2 EnterpriseWPS をサポートせず、WPS のみをサポートすることで、802.11 暗号化に伴う従来の問題に根本的に緩和しています。

Surface Hub は、Miracast レシーバーのフィールドと同等に動作します。 そのため、すべての WPS ベースのワイヤレス ネットワーク デバイスと同様の一連の悪用に対して脆弱です。 しかし、WPS の Surface Hub の実装には、追加の予防策が組み込まれています。 また、内部アーキテクチャは、Wi-Fi Direct/Miracast レイヤーを侵害した攻撃者が、ネットワーク インターフェイスを越えて他の攻撃サーフェスや接続されたエンタープライズ ネットワークに移動するのを防ぐのに役立ちます。

Miracast は Wi-Fi Display 規格に含まれ、それ自体が Wi-Fi Display プロトコルでサポートされています。 最新のモバイル デバイスでは、これらの規格をサポートすることで画面の共有とコラボレーションを実現しています。 Wi-Fi Direct または Wi-Fi "peer to peer" (P2P) は、"アドホック" ネットワークの Wi-Fi Alliance によってリリースされる標準です。 この規格では、規格に対応するデバイス同士が、従来のような Wi-Fi アクセス ポイントやインターネット接続経由ではなく、直接通信し、ネットワーク グループを作成できます。

Wi-Fi Direct のセキュリティは、WPS を使用する WPA2 によって提供されます。 デバイスは、数値の暗証番号 (PIN)、物理または仮想プッシュ ボタン、近距離無線通信による帯域外メッセージのいずれかを使用して認証を受けることができます。 Surface Hub は、既定のプッシュ ボタンと PIN の両方の方式をサポートしています。

Surface Hub が直接の脆弱性 Wi-Fi 対処する方法

Wi-Fi Direct の招待、ブロードキャスト、検出プロセスにおける脆弱性と攻撃: Wi-Fi Direct/Miracast 攻撃は、グループの確立、ピア検出、デバイスブロードキャスト、または招待プロセスの弱点をターゲットにする可能性があります。

| Wi-Fi Direct の脆弱性 | Surface Hub の軽減策 |

|---|---|

| 検出プロセスは長期間アクティブなままである可能性があります。これにより、デバイス所有者の承認なしに招待と接続を確立できます。 | Surface Hub は、クライアント検出または GO ネゴシエーション プロセスを実行しないグループ所有者としてのみ動作します。 ワイヤレス プロジェクションを完全に無効にして、ブロードキャストをオフにすることができます。 |

| PBC による招待と検出により、認証されていない攻撃者が接続試行を繰り返すか、認証されていない接続が自動的に受け入れられます。 | 管理者は WPS PIN のセキュリティを要求することで、ユーザーが誤って受け入れるまで招待が繰り返し送信される、このような未承認の接続や "招待爆弾" の可能性を減らすことができます。 |

Wi-Fi 保護セットアップ (WPS) プッシュ ボタン接続 (PBC) と PIN エントリ: WPS-PIN メソッドの設計と実装では、パブリックの弱点が示されています。 WPS-PBC には、1 回限りの使用用に設計されたプロトコルに対するアクティブな攻撃を許可する可能性があるその他の脆弱性があります。

| Wi-Fi Direct の脆弱性 | Surface Hub の軽減策 |

|---|---|

| WPS PBCは、アクティブな攻撃に対して脆弱です。 WPS 仕様では 、「PBC メソッドはエントロピのビットがゼロで、受動的な盗聴攻撃からのみ保護されます。PBC は盗聴攻撃から保護し、デバイス所有者によって選択されていないネットワークにデバイスが参加しないように対策を講じます。ただし、認証がないことは、PBC がアクティブな攻撃から保護しないことを意味します。 攻撃者は、選択的なワイヤレス ジャミングやその他のサービス拒否手法を使用して、Direct GO または接続 Wi-Fi 意図しないトリガーを行うことができます。 また、物理的に近接しているだけのアクティブな攻撃者は、Wi-Fi Direct グループを繰り返し破棄し、成功するまで攻撃を試みることができます。 | Surface Hub 構成で WPS-PIN セキュリティを有効にします。 Wi-Fi WPS 仕様では、「PBC メソッドは、PIN 対応レジストラーが使用できず、WLAN ユーザーが PBC に関連するリスクを受け入れる意思がある場合にのみ使用する必要があります」と述べています。 |

| WPS-PIN の実装は、WPS 標準の脆弱性を標的とするブルートフォース攻撃の対象となる可能性があります。 分割 PIN 検証の設計により、過去数年間に複数の実装の脆弱性が発生し、さまざまなハードウェア製造元 Wi-Fi います。 2011 年、研究者のステファン・ヴィーベックとクレイグ・ヘフナーは、この脆弱性と"Reaver" などのツールに関する情報を概念実証として発表しました。 | Surface Hub での WPS の Microsoft 実装では、30 秒ごとに PIN が変更されます。 PIN を解読するには、攻撃者は 30 秒以内に悪用全体を完了する必要があります。 この分野のツールと研究の現在の状態を考えると、WPS を介したブルートフォース PIN クラッキング攻撃は成功する可能性は低いです。 |

| WPS-PIN は、初期キー (E-S1、E-S2) エントロピが弱いため、オフライン攻撃によって割れる可能性があります。 2014年、ドミニク・ボンガードは、ワイヤレス デバイスの擬似乱数ジェネレーター (PRNG) の初期ランダム性が低く、オフラインブルートフォース攻撃を許可した「Pixie Dust」攻撃を説明しました。 | Surface Hub での WPS の Microsoft 実装は、このオフライン PIN ブルート フォース攻撃の影響を受けにくいです。 WPS-PIN は接続ごとにランダム化されます。 |

ネットワーク サービスの意図しない露出: イーサネットまたは WLAN サービスを対象とするネットワーク デーモンは、構成ミス ("all"/0.0.0.0 インターフェイスへのバインドなど) が原因で誤って公開される可能性があります。 その他の考えられる原因としては、デバイス ファイアウォールが正しく構成されていないか、ファイアウォール規則が見つからない場合があります。

| Wi-Fi Direct の脆弱性 | Surface Hub の軽減策 |

|---|---|

| 構成の誤りによって、脆弱なまたは未認証のネットワーク サービスが、Wi-Fi Direct インターフェイスを含む "すべての" インターフェイスにバインドされます。 これにより、Wi-Fi Direct クライアントからアクセスできないサービスを公開できます。これは、弱い場合や自動的に認証される可能性があります。 | Surface Hub の既定のファイアウォール規則では、必要な TCP および UDP ネットワーク ポートのみが許可され、既定では、すべての受信接続が拒否されます。 WPS-PIN モードを有効にして、強力な認証を構成します。 |

Direct やその他の有線ネットワークまたはワイヤレス ネットワーク Wi-Fi ブリッジング: WLAN またはイーサネット ネットワーク間のネットワーク ブリッジングは、Wi-Fi Direct 仕様に違反します。 このようなブリッジまたは構成の誤りにより、内部企業ネットワークのワイヤレス アクセス制御が効果的に低下または削除される可能性があります。

| Wi-Fi Direct の脆弱性 | Surface Hub の軽減策 |

|---|---|

| ブリッジされたネットワーク接続への未認証または不完全な認証のアクセスが、Wi-Fi Direct デバイスによって許可される可能性があります。 これにより、Wi-Fi ダイレクト ネットワークは、既存の IT セキュリティ プロトコルに違反して、トラフィックを内部イーサネット LAN またはその他のインフラストラクチャまたはエンタープライズ WLAN ネットワークにルーティングできます。 | Surface Hub は、ワイヤレス インターフェイスをブリッジしたり、異種ネットワーク間のルーティングを許可したりするように構成することはできません。 既定のファイアウォール規則は、このようなルーティングまたはブリッジ接続をさらにきめ細かく防御します。 |

Wi-Fi Direct "レガシ" モードの使用: 意図しないネットワークやデバイスへの露出は、"レガシ" モードで動作するときに発生する可能性があります。 WPS-PIN が有効でない場合、デバイスのスプーフィングや意図しない接続が行われる可能性があります。

| Wi-Fi Direct の脆弱性 | Surface Hub の軽減策 |

|---|---|

| Wi-Fi Direct と 802.11 インフラストラクチャ クライアントの両方をサポートすると、システムが "レガシ" サポート モードで動作します。 これにより、接続セットアップ フェーズが無期限に公開される可能性があります。これにより、グループに参加したり、目的のセットアップ フェーズが終了した後に接続を適切に招待されたデバイスを許可したりできます。 | Surface Hub では、Direct レガシ クライアント Wi-Fi サポートされていません。 WPS-PIN モードが有効な場合でも、Surface Hub に対して確立できるのは Wi-Fi Direct 接続のみです。 |

Wi-Fi Direct GO ネゴシエーション:Wi-Fi Direct のグループ所有者は、従来の 802.11 ワイヤレス ネットワークの "アクセス ポイント" に似ています。 ネゴシエーションは、悪意のあるデバイスによって操作される可能性があります。

| Wi-Fi Direct の脆弱性 | Surface Hub の軽減策 |

|---|---|

| グループが動的に確立されている場合、または新しいグループに参加するために Wi-Fi Direct デバイスを作成できる場合、グループ所有者ネゴシエーションは、常にグループ所有者の最大 "intent" 値を 15 に指定する悪意のあるデバイスによって獲得できます。 (ただし、デバイスが常にグループ所有者に構成されている場合、接続は失敗します)。 | Surface Hub では、接続セットアップの GO ネゴシエーション フェーズ Wi-Fi スキップするダイレクト "自律モード" を利用します。 また、Surface Hub は常にグループ所有者です。 |

意図しない、または悪意のある Wi-Fi 認証解除: Wi-Fi 認証解除は、ローカルの攻撃者が接続セットアップ プロセスで情報漏えいを迅速化したり、新しい 4 方向ハンドシェイクをトリガーしたり、アクティブな攻撃のために Direct WPS-PBC Wi-Fi ターゲットを設定したり、サービス拒否攻撃を作成したりする古い攻撃です。

| Wi-Fi Direct の脆弱性 | Surface Hub の軽減策 |

|---|---|

| 認証解除パケットは、認証されていない攻撃者によって送信され、ステーションが再認証された後、結果のハンドシェイクをスニッフィングします。 さらに発生するハンドシェイクに対して、暗号化攻撃やブルートフォース攻撃を試みることができます。 これらの攻撃の軽減策には、事前共有キーの長さと複雑さのポリシーの適用、悪意のあるレベルの認証解除パケットを検出するためのアクセス ポイントの構成 (該当する場合)、WPS を使用して強力なキーを自動的に生成するなどがあります。 PBC モードでは、ユーザーは物理ボタンまたは仮想ボタンと対話して、任意のデバイスの関連付けを許可します。 このプロセスは、セットアップ時にのみ、短いウィンドウ内で行う必要があります。 ボタンが自動的に "プッシュ" されると、デバイスは正規の PIN 値 (すべてのゼロ) を介して関連付けるステーションを受け入れます。 認証解除によって、セットアップ プロセスの繰り返しを強制できます。 | Surface Hub では、PIN または PBC モードで WPS が使用されます。 PSK 構成は許可されません。 このメソッドは、強力なキーの生成を強制するのに役立ちます。 Surface Hub の WPS-PIN セキュリティを有効にすることをお勧めします。 |

| サービス拒否攻撃に加えて、認証解除パケットを使用して再接続をトリガーし、WPS-PBC に対するアクティブな攻撃の機会のウィンドウを再び開くことができます。 | Surface Hub 構成で WPS-PIN セキュリティを有効にします。 |

基本的なワイヤレス情報の開示: ワイヤレス ネットワーク (802.11 など) は、本質的に情報漏えいのリスクにさらされます。 この情報は主に接続またはデバイスのメタデータですが、この問題は 802.11 ネットワーク管理者にとって既知のリスクのままです。 WPS-PIN でデバイス認証を行う Wi-Fi Direct では、同じ情報が PSK や Enterprise 802.11 ネットワークとして提供されています。

| Wi-Fi Direct の脆弱性 | Surface Hub の軽減策 |

|---|---|

| ブロードキャスト、接続のセットアップ、または既に暗号化された接続の通常の操作中に、デバイスとパケット サイズに関する基本的な情報がワイヤレスで送信されます。 基本的なレベルでは、ワイヤレス範囲内にいるローカル攻撃者は、関連する 802.11 情報要素を調べて、ワイヤレス デバイスの名前、通信機器の MAC アドレス、場合によってはワイヤレス スタックのバージョン、パケット サイズ、構成されたアクセス ポイントまたはグループ所有者オプションなどのその他の詳細を特定できます。 | 802.11 Enterprise または PSK ワイヤレス ネットワークと同様に、Surface Hub が使用する Wi-Fi Direct ネットワークをメタデータ リークからさらに保護することはできません。 物理的なセキュリティとワイヤレス近接からの潜在的な脅威の除去は、潜在的な情報漏洩を減らすのに役立ちます。 |

ワイヤレスの邪悪なツインまたはスプーフィング攻撃: ワイヤレス名のスプーフィングは、ローカルの攻撃者が疑いを持たないユーザーや間違ったユーザーを接続に誘い込むために使用できる、シンプルでよく知られている悪用です。

| Wi-Fi Direct の脆弱性 | Surface Hub の軽減策 |

|---|---|

| ターゲット ネットワークのワイヤレス名または "SSID" を偽装または複製することで、攻撃者はユーザーをだまして偽の悪意のあるネットワークに接続する可能性があります。 認証されていない自動参加 Miracast をサポートすることで、攻撃者は目的の表示資料をキャプチャしたり、接続デバイスでネットワーク攻撃を開始したりする可能性があります。 | スプーフィングされた Surface Hub への参加に対する特定の保護はありませんが、この脆弱性は 2 つの方法で部分的に軽減されます。 まず、攻撃は物理的な Wi-Fi の通信範囲内から実行する必要があります。 2 つ目は、この攻撃は最初の接続中にのみ可能です。 後続の接続では永続的な Wi-Fi Direct グループが使用されます。Windows では、将来のハブの使用中に、この以前の接続を記憶し、優先順位を付けます。 (注: MAC アドレス、Wi-Fi チャネル、SSID を同時にスプーフィングすることは、このレポートでは考慮されず、Wi-Fi 動作に一貫性がない可能性があります)。全体的に、この脆弱性は、EAP-TLS や EAP-PWD などの Enterprise WPA2 プロトコルが存在しない 802.11 ワイヤレス ネットワークの基本的な問題であり、Wi-Fi Direct ではサポートされていません。 |

Surface Hub のセキュリティ強化のガイドライン

Surface Hub は、コラボレーションが容易で、迅速かつ効率的に会議を開始し、参加できる環境の構築を目的としたデバイスです。 Surface Hub の既定の Wi-Fi Direct 設定は、このシナリオ用に最適化されています。

ワイヤレス インターフェイスのセキュリティを強化するには、Surface Hub ユーザーが WPS-PIN セキュリティ設定を有効にする必要があります。 この設定は WPS-PBC モードを無効にし、クライアント認証を提供します。 Surface Hub への未承認の接続を防ぐことで、最も強力なレベルの保護を提供します。

それでも Surface Hub の認証と承認に関する懸念がある場合は、デバイスを別のネットワークに接続することをお勧めします。 Wi-Fi ("ゲスト" Wi-Fi ネットワークなど) または別のイーサネット ネットワーク (できれば、まったく異なる物理ネットワーク) を使用できます。 ただし、VLAN はセキュリティを強化することもできます。 もちろん、この方法では、内部ネットワーク リソースまたはサービスへの接続が妨げる可能性があり、アクセスを回復するために追加のネットワーク構成が必要になる場合があります。

また以下のことをお勧めします。

- 通常のシステム更新プログラムをインストールする

- Miracast の設定を更新して自動表示モードを無効にする