電子メールをセキュリティで保護するためのポリシーの推奨事項

この記事では、推奨されるゼロ トラスト ID とデバイス アクセス ポリシーを実装することで、クラウドのメールとメール クライアントを保護する方法について説明します。 この保護対策には、先進認証と条件付きアクセスをサポートするメール クライアントとデバイスが必要です。 このガイダンスは「共通 ID とデバイス アクセス ポリシー」をベースとしており、追加の推奨事項も含まれています。

これらの推奨事項は、ニーズの粒度に基づいて適用できる 開始点、エンタープライズ、特殊なセキュリティという 3 つの異なるレベルのセキュリティと保護に基づいています。 これらのセキュリティ層と推奨されるクライアント オペレーティング システムの詳細については、「推奨されるセキュリティ ポリシーと構成の概要」を参照してください。

これらの推奨事項では、モバイル デバイスで最新のメール クライアントを使用する必要があります。 iOS 版と Android 版の Outlook では、Microsoft 365 の優れた機能がサポートされています。 iOS 版と Android 版の Outlook のセキュリティ機能ではモバイル使用をサポートしており、他の Microsoft クラウド セキュリティ機能と連携します。 詳細については、「Outlook for iOS および Android の FAQ」を参照してください。

電子メールを含むように一般的なポリシーを更新する

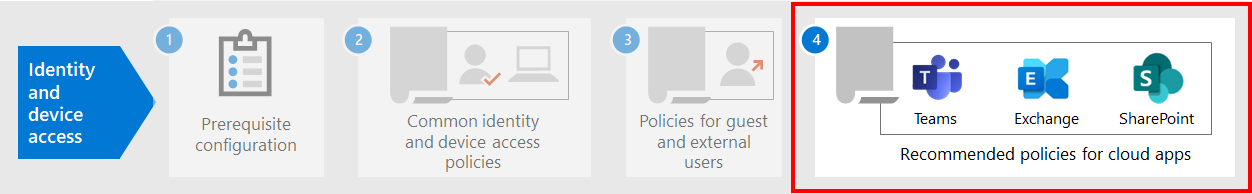

電子メールを保護するために、次の図は、共通 ID とデバイス アクセス ポリシーから更新するポリシーを示しています。

ActiveSync クライアントをブロックするための Exchange Online の新しいポリシーが追加されていることに注意してください。 このポリシーにより、モバイル デバイスでの iOS および Android 用 Outlook の使用が強制されます。

セットアップ時にポリシーのスコープに Exchange Online と Outlook を含める場合は、ActiveSync クライアントをブロックする新しいポリシーを作成するだけです。 次の表に示すポリシーを確認し、メールに推奨される追加を行うか、これらの設定が既に含まれていることを確認します。 各ポリシーは、「共通 ID とデバイス アクセス ポリシー」に記載されている関連する構成手順にリンクします。

| 保護レベル | 方針 | 詳細情報 |

|---|---|---|

| 開始点 | サインインリスクが中または高 の場合に MFA を要求する | クラウド アプリの割り当てに Exchange Online を含めます。 |

| 最新の認証をサポートしないクライアントをブロックする | クラウド アプリの割り当てに Exchange Online を含めます。 | |

| APP データ保護ポリシーを適用する | Outlook がアプリの一覧に含まれていることを確認します。 各プラットフォーム (iOS、Android、Windows) のポリシーを必ず更新してください。 | |

| 承認済みのアプリまたはアプリ保護ポリシーを要求する | クラウド アプリのリストに Exchange Online を含めます。 | |

| 外部受信者への自動メール転送が無効になっていることを確認 | 既定では、既定の送信スパム ポリシーは外部メールの自動転送をブロックしますが、管理者は設定を変更できます。 | |

| Exchange ActiveSync クライアントの をブロックする | この新しいポリシーを追加します。 | |

| Enterprise | サインイン リスクが 低い、中程度、または 高い 場合に MFA を要求する | クラウド アプリの割り当てに Exchange Online を含めます。 |

| 準拠している PC およびモバイルデバイスを要求する | クラウド アプリのリストに Exchange Online を含めます。 | |

| 特殊なセキュリティ | 常に MFA を要求する | クラウド アプリの割り当てに Exchange Online を含めます。 |

外部受信者への自動メール転送が無効になっていることを確認する

既定では、Exchange Online Protection (EOP) の送信スパムポリシーは、受信トレイルール またはメールボックス転送 (SMTP転送とも呼ばれます)により、外部受信者への自動メール転送をブロックします。 詳細については、「Microsoft 365 で外部メールの自動転送を制御する」を参照してください。

すべての送信スパム ポリシーで、自動転送ルール 設定の値が 自動 - システム制御 または オフ - 転送が無効(どちらの値でも外部メールの自動転送がブロックされます)であることを確認します。 既定のポリシーはすべてのユーザーに適用され、管理者は特定のユーザー グループに適用されるカスタム ポリシーを作成できます。 詳細については、「EOP で送信スパム ポリシーを構成するを参照してください。

Exchange ActiveSync クライアントのブロック

Exchange ActiveSync は、デスクトップおよびモバイル デバイス上の電子メールと予定表のデータを同期します。

モバイル デバイスの場合、「承認されたアプリまたはアプリ保護ポリシーを要求する」で作成された条件付きアクセス ポリシーに基づいて、次のクライアントがブロックされます。

- 基本認証を使用する ActiveSync クライアント。

- 先進認証をサポートするが、Intune アプリ保護ポリシーをサポートしていない ActiveSync クライアント。

- Intune アプリ保護ポリシーをサポートしているものの、ポリシーで定義されていないデバイス。

他の種類のデバイス (PC など) で基本認証を使用する ActiveSync 接続をブロックするには、「すべてのデバイスで Exchange ActiveSync をブロックする」の手順に従います。

Outlook on the web および新しい Outlook for Windows のメール添付ファイルへのアクセスを制限する

アンマネージド デバイス上のユーザーが Outlook on the web (旧称 Outlook Web App または OWA) および新しい Outlook for Windows でメールの添付ファイルをダウンロードできないように制限できます。 ユーザーは、Office Online を使用してこれらのファイルを表示、編集できます。デバイス上でファイルが漏えいしたり保存されたりすることはありません。 Outlook on the web やアンマネージド デバイス上の新しい Outlook for Windows に添付ファイルが表示されないようにユーザーをブロックすることもできます。

これらの制限は、Exchange Online の Outlook on the web メールボックス ポリシーを使用して適用します。 Exchange Online メールボックスを使用するすべての Microsoft 365 組織には、OwaMailboxPolicy-Default という名前の Outlook on the web メールボックス ポリシーが組み込まれています。 既定では、このポリシーはすべてのユーザーに適用されます。 管理者は、特定のユーザー グループに適用されるカスタム ポリシーを作成することもできます。

メールの添付ファイルへのアクセスを制限する手順を次に示します。

ウェブ メールボックス ポリシーで使用可能な Outlook を確認するには、次のコマンドを実行します。

Get-OwaMailboxPolicy | Format-Table Name,ConditionalAccessPolicy添付ファイルの表示を許可するものの、ダウンロードできないようにするには、<PolicyName> を影響を受けるポリシーの名前に置き換えてから次のコマンドを実行します。

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnly次に例を示します。

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnly添付ファイルの表示をブロックするには、<PolicyName> を影響を受けるポリシーの名前に置き換えてから次のコマンドを実行します。

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlocked次に例を示します。

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedhttps://entra.microsoft.com/#view/Microsoft_AAD_ConditionalAccess/ConditionalAccessBlade/~/Overview の Microsoft Entra 管理センターの [条件付きアクセス | 概要] ページで、次の設定で新しい条件付きアクセスポリシーを作成します。

[アサインメント] セクション:

- ユーザー: [ を含める] タブと [ 除外] タブで、含める、または除外する適切なユーザーとグループを選択します。

- ターゲット リソース: このポリシーが適用されるリソース (旧クラウド アプリ) を選択します>。>[ タブを含める] >[リソースの選択]。>[選択> を検索して選択] Office 365 Exchange Online。

[アクセス制御] セクション: セッション>[アプリによって適用された制限を使用] を選択します。

[ポリシーを有効にする] セクションで [オン] を選択します。

モバイル デバイスで iOS 版と Android 版の Outlook を必須にする

会社のデータにアクセスする場合に iOS 版と Android 版の Outlook を使用することを必須にするには、会社のデータにアクセスする可能性があるユーザーを対象とする条件付きアクセス ポリシーが必要です。

「iOS 版と Android 版の Outlook を使用してメッセージング コラボレーション アクセスを管理する」のこのポリシーを構成する手順に従います。

メッセージの暗号化を設定する

Azure Information Protection の保護機能を使用する Microsoft Purview Message Encryption では、組織は保護されたメールを任意のデバイス上の誰とでも簡単に共有できます。 ユーザーは、Microsoft 365、Outlook.com、Gmail、およびその他のメール サービスを使用する他の組織と保護されたメッセージを送受信できます。

詳細については、「メッセージの暗号化を設定する」を参照してください。

次のステップ

次に対して、条件付きアクセス ポリシーを構成します: