Microsoft クラウド セキュリティ ベンチマーク (v1) の概要

Microsoft クラウド セキュリティ ベンチマーク (MCSB) では、Azure とマルチクラウド環境でのワークロード、データ、サービスのセキュリティを強化するのに役立つ規範的なベスト プラクティスと推奨事項が提供されます。 このベンチマークでは、次のような包括的な Microsoft と業界のセキュリティ ガイダンスのセットからの入力を使用して、クラウド中心のコントロール領域に焦点を当てます。

- クラウド導入フレームワーク: 戦略、ロールと責任、Azure Top 10 セキュリティのベスト プラクティス、参照実装など、セキュリティに関するガイダンス。

- Azure Well-Architected フレームワーク: Azure でのワークロードのセキュリティ保護に関するガイダンスです。

- 最高情報セキュリティ責任者 (CISO) ワークショップ: ゼロ トラスト原則を使用してセキュリティの最新化を加速するためのプログラム ガイダンスと参照戦略。

- その他の業界およびクラウド サービス プロバイダーのセキュリティのベスト プラクティスの標準とフレームワーク: Amazon Web Services (AWS) Well-Architected Framework、Center for Internet Security (CIS) Controls、National Institute of Standards and Technology (NIST)、Payment Card Industry Data Security Standard (PCI-DSS) などがあります。

Microsoft クラウド セキュリティ ベンチマーク v1 の新機能

注意

Microsoft クラウド セキュリティ ベンチマークは、2022 年 10 月にブランド変更された、Azure セキュリティ ベンチマーク (ASB) に代わるものです。

MCSB での Google Cloud Platform のサポートは、MCSB ベンチマーク ガイダンスとクラウドのMicrosoft Defenderの両方でプレビュー機能として利用できるようになりました。

Microsoft クラウド セキュリティ ベンチマーク v1 の新機能を以下に示します。

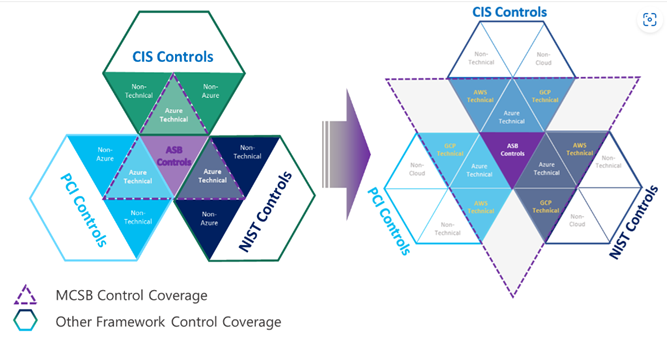

包括的なマルチクラウド セキュリティ フレームワーク: 組織は多くの場合、セキュリティとコンプライアンスの各要件を満たすために、複数のクラウド プラットフォーム間でセキュリティ制御を調整するための内部セキュリティ標準を構築する必要があります。 多くの場合、セキュリティ チームは、異なるクラウド環境で同じ実装、監視、評価を繰り返す必要があります (多くの場合、異なるコンプライアンス標準について)。 これにより、不要なオーバーヘッド、コスト、労力が生じます。 この問題に対処するために、ASB を MCSB に拡張し、次のようにしてさまざまなクラウドをすばやく操作できるようにしました。

- クラウド間のセキュリティ制御を簡単に満たすための単一制御フレームワークの提供

- Defender for Cloud でマルチクラウド セキュリティ ベンチマークを監視および適用するための一貫したユーザー エクスペリエンスの提供

- 業界標準 (CIS、NIST、PCI など) への準拠の維持

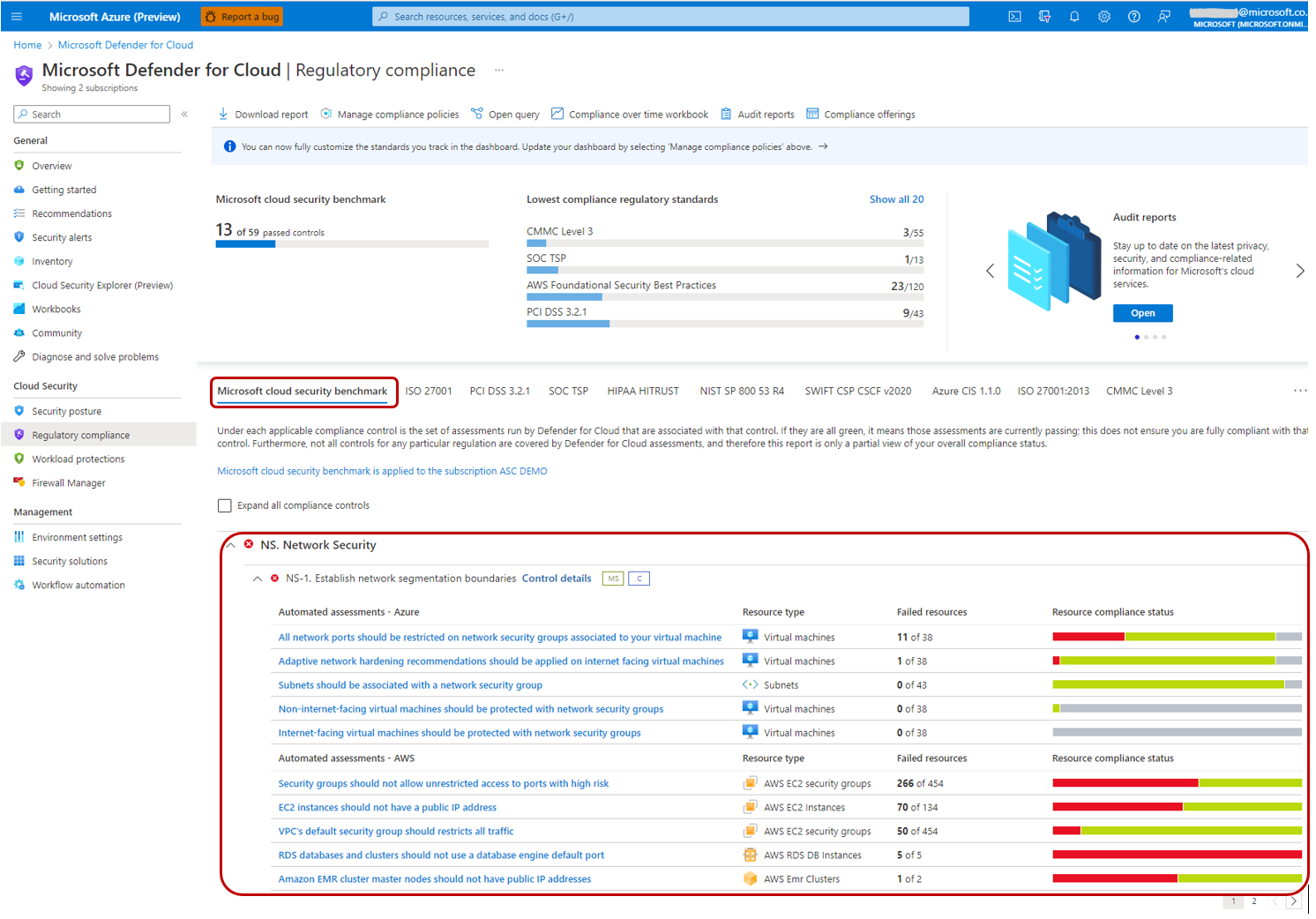

Microsoft Defender for Cloud での AWS の自動制御監視: クラウド規制コンプライアンス ダッシュボードのMicrosoft Defenderを使用して、Azure 環境を監視する方法と同様に、AWS 環境を MCSB に対して監視できます。 MCSB の新しい AWS セキュリティ ガイダンスについては、約 180 個の AWS チェックを開発しました。これにより、Microsoft Defender for Cloud で AWS 環境とリソースを監視できます。

既存の Azure ガイダンスとセキュリティの原則の更新: また、この更新中に既存の Azure セキュリティ ガイダンスとセキュリティ原則の一部を更新し、最新の Azure の機能を最新の状態に保つことができます。

コントロール

| コントロール ドメイン | 説明 |

|---|---|

| ネットワーク セキュリティ (NS) | ネットワーク セキュリティでは、仮想ネットワークのセキュリティ保護、プライベート接続の確立、外部からの攻撃の防止と軽減、DNS の保護など、ネットワークをセキュリティで保護するためのコントロールを対象とします。 |

| ID 管理 (IM) | ID 管理では、シングル サインオンの使用、強力な認証、アプリケーションのマネージド ID (およびサービス プリンシパル)、条件付きアクセス、アカウント異常監視など、ID とアクセス管理システムを使ってセキュリティで保護された ID とアクセス制御を確立するためのコントロールを対象とします。 |

| 特権アクセス (PA) | 特権アクセスでは、管理モデル、管理アカウント、特権アクセス ワークステーションを意図的なリスクと偶発的なリスクから保護するためのさまざまなコントロールなど、テナントとリソースへの特権アクセスを保護するためのコントロールを対象とします。 |

| データ保護 (DP) | データ保護では、アクセス制御、暗号化、キー管理、証明書管理を使った機密データ資産の検出、分類、保護、監視など、保存時、転送中、認可されたアクセス メカニズムを介したデータ保護のコントロールを対象とします。 |

| アセット管理 (AM) | 資産管理では、セキュリティ担当者のアクセス許可に関する推奨事項、資産インベントリへのセキュリティ アクセス、サービスとリソースの承認の管理 (インベントリ、追跡、修正) など、リソースに対するセキュリティの可視性とガバナンスを確保するための制御について説明します。 |

| ログと脅威検出 (LT) | ログと脅威検出では、クラウドでの脅威の検出やクラウド サービスの監査ログの有効化、収集、格納を行うコントロールを対象とします。たとえば、クラウド サービスのネイティブ脅威検出を使って高品質アラートを生成するコントロールによる検出、調査、修復のプロセスの有効化のほか、クラウド監視サービスによるログの収集、SIEM によるセキュリティ分析の一元化、時間の同期、ログの保持などがあります。 |

| インシデント対応 (IR) | インシデント対応では、Azure サービス (Microsoft Defender for Cloud や Sentinel など) や他のクラウド サービスを使ってインシデント対応プロセスを自動化するなど、インシデント対応のライフ サイクル (準備、検出と分析、インシデント発生後のアクティビティ) におけるコントロールを対象とします。 |

| 体制と脆弱性の管理 (PV) | 体制と脆弱性の管理では、脆弱性のスキャン、侵入テスト、修復、クラウド リソースでのセキュリティ構成の追跡、レポート、修正など、クラウド セキュリティ体制を評価し改善するためのコントロールに重点を置きます。 |

| エンドポイント セキュリティ (ES) | エンドポイント セキュリティでは、クラウド環境でのエンドポイントに対するエンドポイントの検出と応答 (EDR)、マルウェア対策サービスの使用など、エンドポイントの検出および応答でのコントロールを対象とします。 |

| バックアップと回復 (BR) | バックアップと回復では、さまざまなサービス レベルでのデータと構成のバックアップが確実に実行、検証、および保護されるようにするコントロールを対象とします。 |

| DevOps セキュリティ (DS) | DevOps セキュリティでは、デプロイ フェーズ前に重要なセキュリティ チェック (静的アプリケーション セキュリティ テストや脆弱性管理など) をデプロイすることによる DevOps プロセス全体のセキュリティの確保など、DevOps プロセスでのセキュリティ エンジニアリングと操作に関連したコントロールを対象とします。また、脅威モデリングやソフトウェア サプライ セキュリティなどの一般的なトピックも含まれます。 |

| ガバナンスと戦略 (GS) | ガバナンスと戦略では、セキュリティ アシュアランスをガイドし維持するための整合性のあるセキュリティ戦略と文書化されたガバナンス アプローチを実現するためのガイダンスを提供します。たとえば、さまざまなクラウド セキュリティ機能、統一された技術的戦略、およびサポート ポリシーおよび標準に応じたロールと責任を確立します。 |

Microsoft クラウド セキュリティ ベンチマークの推奨事項

各推奨事項には次の情報が含まれます。

- ID: 推奨事項に対応するベンチマーク ID。

- CIS Controls v8 ID: 推奨事項に対応する CIS Controls v8。

- CIS Controls v7.1 ID: 推奨事項に対応する CIS Controls v7.1 コントロール (書式設定の理由により、Web では使用できない)。

- PCI-DSS v3.2.1 ID: 推奨事項に対応する PCI-DSS v3.2.1 コントロール。

- NIST SP 800-53 r4 ID:NIST SP 800-53 r4 (Moderate および High) コントロールは、この推奨事項に対応しています。

- セキュリティ原則: "何" に焦点を当てた推奨事項。テクノロジに依存しないレベルでコントロールについて説明しています。

- Azure Guidance: "方法" に焦点を当てた推奨事項。Azure の技術的機能と実装の基本について説明しています。

- AWS ガイダンス: 推奨事項は、AWS の技術的な機能と実装の基本を説明する "方法" に重点を置いています。

- 実装と追加のコンテキスト: 実装の詳細と、ドキュメント記事を提供する Azure および AWS サービスにリンクするその他の関連コンテキスト。

- 顧客のセキュリティ上の利害関係者: お客様の組織でそれぞれのコントロールについて説明責任を持つ、責任を負う、または助言が求められるセキュリティ職能。 これは、会社のセキュリティ組織構造と、Azure セキュリティに関連して設定したロールと責任に応じて、組織ごとに異なる可能性があります。

MCSB と業界ベンチマーク (CIS、NIST、PCI など) 間の制御マッピングは、特定の Azure 機能を使用して、これらの業界ベンチマークで定義されている制御要件に完全または部分的に対処できることを示しているだけです。 このように実装しても、これらの業界のベンチマークの対応するコントロールに完全に準拠することには必ずしもならないので注意してください。

Microsoft クラウド セキュリティ ベンチマークの取り組みに関する詳細なフィードバックと積極的な参加をお待ちしております。 直接入力したい場合は、 に benchmarkfeedback@microsoft.comメールでお問い合わせください。

ダウンロード

ベンチマークとベースラインのオフライン コピーは スプレッドシート形式でダウンロードできます。

次のステップ

- 最初セキュリティ コントロールを参照してください。ネットワークのセキュリティ

- Microsoft クラウド セキュリティ ベンチマークの概要を読む

- Azure セキュリティの基礎について学習する