Microsoft Purview 用 Amazon RDS マルチクラウド スキャン コネクタ (パブリック プレビュー)

Microsoft Purview 用マルチクラウド スキャン コネクタを使用すると、Azure ストレージ サービスに加えて、Amazon Web Services を含むクラウド プロバイダー全体で組織のデータを調べることができます。

重要

この機能は現在プレビューの段階です。 Microsoft Azure プレビューの補足使用条件には、ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される追加の法的条件が含まれています。

この記事では、Microsoft Purview を使用して、現在 Amazon RDS に格納されている構造化データ (Microsoft SQL データベースと PostgreSQL データベースの両方を含む) をスキャンし、データに存在する機密情報の種類を検出する方法について説明します。 また、簡単な情報保護とデータコンプライアンスのためにデータが現在格納されている Amazon RDS データベースを識別する方法についても説明します。

重要

Microsoft Purview 用のマルチクラウド スキャン コネクタは、Microsoft Purview とは別のアドオンです。 Microsoft Purview 用マルチクラウド スキャン コネクタの使用条件は、Microsoft Azure サービスを取得した契約に含まれています。 詳細については、 https://azure.microsoft.com/support/legal/の「Microsoft Azure の法的情報」を参照してください。

Amazon RDS の Microsoft Purview スコープ

サポートされているデータベース エンジン: Amazon RDS 構造化データ ストレージでは、複数のデータベース エンジンがサポートされています。 Microsoft Purview では、Microsoft SQL と PostgreSQL に基づく Amazon RDS がサポートされています。

サポートされているリージョン: Kubernetes でサポートされているセルフホステッド統合ランタイムを使用するプライベート データベースの場合、Amazon RDS データベースのリージョン制限はありません。

Amazon AutoResolveIntegrationRuntime を使用するパブリック データベースの場合、Microsoft Purview では、次の AWS リージョンにある Amazon RDS データベースのみがサポートされます。

- 米国東部 (オハイオ)

- 米国東部 (バージニア北部)

- 米国西部 (N. カリフォルニア)

- 米国西部 (オレゴン)

- カナダ (中部)

- アフリカ (ケープタウン)

- アジア太平洋 (香港特別行政区)

- アジア 太平洋 (ムンバイ)

- アジア太平洋 (大阪ローカル)

- アジア太平洋 (ソウル)

- アジア太平洋 (東京)

- アジア 太平洋 (シンガポール)

- アジア太平洋 (シドニー)

- ヨーロッパ (フランクフルト)

- ヨーロッパ (アイルランド)

- ヨーロッパ (ロンドン)

- ヨーロッパ (パリ)

- ヨーロッパ (ミラノ)

- ヨーロッパ (ストックホルム)

- 中東 (バーレーン)

- 南アメリカ (サンパウロ)

既知の問題: 次の機能は現在サポートされていません。

- [ 接続のテスト ] ボタン。 スキャン状態メッセージは、接続のセットアップに関連するエラーを示します。

- スキャンするデータベース内の特定のテーブルを選択する。

- データ系列。

詳細については、以下を参照してください:

- Microsoft Purview を使用してリソースのクォータを管理および増やす

- Microsoft Purview でサポートされているデータ ソースとファイルの種類

- Microsoft Purview アカウントにプライベート エンドポイントを使用する

前提条件

Amazon RDS データベースを Microsoft Purview データ ソースとして追加し、RDS データをスキャンする前に、次の前提条件を実行していることを確認します。

- Microsoft Purview データ ソース 管理である必要があります。

- Microsoft Purview アカウントが必要です。 Microsoft Purview アカウント インスタンスをまだ作成していない場合は作成します。

- データを含む Amazon RDS PostgreSQL または Microsoft SQL データベースが必要です。

- プライベート データベースに接続する場合は、セルフホステッド Integration Runtimeを作成する必要があります。

シナリオに適した統合ランタイム構成を選択します。

- セルフホステッド Integration Runtimeをスキャンに使用するには、Kubernetes でサポートされているセルフホステッド統合ランタイムを設定します。

Amazon RDS データ ソースを登録する

Amazon RDS サーバーを Microsoft Purview データ ソースとして追加するには:

Microsoft Purview で、[ データ マップ ] ページに移動し、[ 登録

![] アイコン](media/register-scan-amazon-s3/register-button.png) を選択します。

を選択します。[ ソース ] ページで、[登録] を選択 します。 右側に表示される [ ソースの登録 ] ページで、[ データベース ] タブを選択し、[ Amazon RDS (PostgreSQL)] または [Amazon RDS (SQL)] を選択します。

ソースの詳細を入力します。

フィールド 説明 名前 ソースのわかりやすい名前を入力します (例: AmazonPostgreSql-Upsサーバー名 次の構文で RDS データベースの名前を入力します。 <instance identifier>.<xxxxxxxxxxxx>.<region>.rds.amazonaws.com

この URL は Amazon RDS ポータルからコピーし、URL に AWS リージョンが含まれていることを確認することをお勧めします。ポート RDS データベースへの接続に使用するポートを入力します。

- PostgreSQL:5432

- Microsoft SQL:1433コレクション (省略可能) データ ソースを追加するコレクションを選択します。 詳細については、「 Microsoft Purview でのデータ ソースの管理 (プレビュー)」を参照してください。 続行する準備ができたら、[ 登録 ] を選択します。

注:

特定のサーバー名に対して既に存在する名前を持つデータ ソースを登録することはできません。 データ ソースには別の名前を使用する必要があります。

RDS データ ソースが [ソース] マップまたは一覧に表示されます。 以下に例を示します。

![[ソース] ページの Amazon RDS データ ソースのスクリーンショット。](media/register-scan-amazon-rds/amazon-rds-in-sources.png)

RDS スキャンの Microsoft Purview 資格情報を作成する

Amazon RDS データ ソースでサポートされている資格情報には、ユーザー名/パスワード認証のみが含まれます。パスワードは Azure KeyVault シークレットに格納されています。

Microsoft Purview で使用する RDS 資格情報のシークレットを作成する

パスワードをシークレットとして Azure KeyVault に追加します。 詳細については、「Azure portalを使用してKey Vaultからシークレットを設定して取得する」を参照してください。

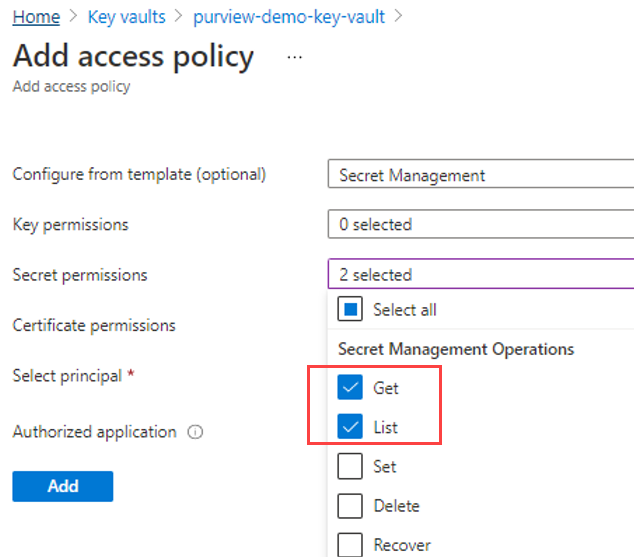

取得および一覧表示のアクセス許可を使用して、KeyVault にアクセス ポリシーを追加します。 以下に例を示します。

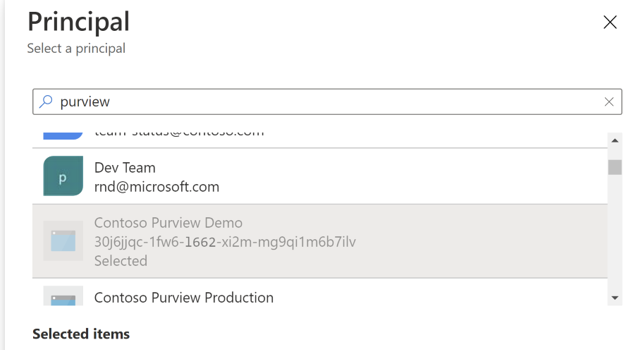

ポリシーのプリンシパルを定義するときは、Microsoft Purview アカウントを選択します。 以下に例を示します。

[ 保存] を 選択して、アクセス ポリシーの更新プログラムを保存します。 詳細については、「Azure Key Vault アクセス ポリシーを割り当てる」を参照してください。

Microsoft Purview で KeyVault 接続を追加して、KeyVault と RDS シークレットを Microsoft Purview に接続します。 詳細については、「 Microsoft Purview でのソース認証の資格情報」を参照してください。

RDS 用の Microsoft Purview 資格情報オブジェクトを作成する

Microsoft Purview で、Amazon RDS アカウントをスキャンするときに使用する資格情報オブジェクトを作成します。

[Microsoft Purview 管理] 領域で、[セキュリティとアクセス>Credentials>New] を選択します。

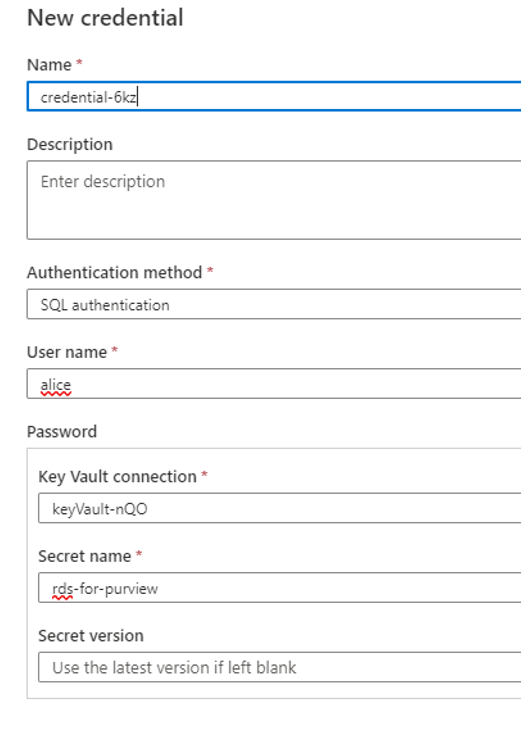

認証方法として [SQL 認証 ] を選択します。 次に、RDS 資格情報が格納されているKey Vaultの詳細 (Key Vaultとシークレットの名前など) を入力します。

以下に例を示します。

詳細については、「 Microsoft Purview でのソース認証の資格情報」を参照してください。

Amazon RDS データベースをスキャンする

RDS データベースの Microsoft Purview スキャンを構成するには:

[Microsoft Purview ソース] ページで、スキャンする Amazon RDS データ ソースを選択します。

[

新しいスキャン ] を選択して、スキャンの定義を開始します。 右側に表示されるウィンドウで、次の詳細を入力し、[続行] を選択 します。

新しいスキャン ] を選択して、スキャンの定義を開始します。 右側に表示されるウィンドウで、次の詳細を入力し、[続行] を選択 します。- [名前]: スキャンのわかりやすい名前を入力します。

-

統合ランタイムとの接続: データベースの種類に基づいて 統合ランタイム を選択します。

- Amazon AutoResolveIntegrationRuntime: パブリック データベースを選択します。

- Self-Hosted Integration Runtime: 新しい Kubernetes ベースの SHIR を作成し、プライベート データベースに使用します。

- [データベース名]: スキャンするデータベースの名前を入力します。 Microsoft Purview の外部から使用できる名前を見つけ、登録済みの RDS サーバー内のデータベースごとに個別のスキャンを作成する必要があります。

- 資格情報: RDS データベースにアクセスするために、Microsoft Purview 用のマルチクラウド スキャン コネクタ用に前に作成した資格情報を選択します。

[ スキャン ルール セットの選択 ] ウィンドウで、使用するスキャン ルール セットを選択するか、新しいルール セットを作成します。 詳細については、「 スキャン ルール セットの作成」を参照してください。

[ スキャン トリガーの設定 ] ウィンドウで、スキャンを 1 回実行するか、定期的に実行するかを選択し、[ 続行] を選択します。

[ スキャンの確認 ] ウィンドウで詳細を確認し、[ 保存して実行] を選択するか、[ 保存] を選択して後で実行します。

スキャンの実行中に、[ 更新 ] を選択してスキャンの進行状況を監視します。

注:

Amazon RDS PostgreSQL データベースを使用する場合、フル スキャンのみがサポートされます。 PostgreSQL には 最終変更時刻 の値がないため、増分スキャンはサポートされていません。

スキャン結果を調べる

Amazon RDS データベースで Microsoft Purview スキャンが完了したら、Microsoft Purview Data Map 領域でドリルダウンしてスキャン履歴を表示します。 データ ソースを選択して詳細を表示し、[ スキャン ] タブを選択して、現在実行中または完了しているスキャンを表示します。

Microsoft Purview の他の領域を使用して、Amazon RDS データベースなど、データ資産内のコンテンツの詳細を確認します。

カタログ内の RDS データを調べる。 Microsoft Purview カタログには、すべてのソースの種類の統合ビューが表示され、RDS スキャンの結果は、Azure SQLと同様の方法で表示されます。 フィルターを使用してカタログを参照したり、資産を参照したり、階層内を移動したりできます。 詳細については、以下を参照してください:

分析情報レポートを表示 して、分類、秘密度ラベル、ファイルの種類、およびコンテンツに関する詳細の統計情報を表示します。

すべての Microsoft Purview Insight レポートには、Amazon RDS のスキャン結果と、Azure データ ソースからの残りの結果が含まれます。 関連する場合、 Amazon RDS アセットタイプがレポートフィルタリングオプションに追加されます。

詳細については、「 Microsoft Purview の Data Estate Insights について」を参照してください。

スキャン領域や用語集領域など、他の Microsoft Purview 機能で RDS データを表示します。 詳細については、以下を参照してください:

RDS エラー

Microsoft Purview には、次のエラーが表示される場合があります。

Unknown database. この場合、定義されたデータベースは存在しません。 構成されているデータベース名が正しいことを確認しますFailed to login to the Sql data source. The given auth credential does not have permission on the target database.この場合、ユーザー名とパスワードが正しくありません。 資格情報を確認し、必要に応じて更新します。

従来の AWS RDS スキャン構成

注:

以下で説明するメソッドは間もなく非推奨となり、参照にのみ使用する必要があります。 新しい AWS RDS スキャンの構成方法を使用することを強くお勧めします。

以前は、RDS VPC に接続するように Microsoft Purview を構成するには、VPN またはその他のネットワーク構成方法を使用して直接接続を設定する必要があります。 この方法では、ネットワーク ピアリング、セキュリティ グループ、およびルーティング構成を設定するために、次の手順が必要です。

- VPN または直接接続を設定する: AWS VPC と Microsoft Purview スキャン インフラストラクチャの間にセキュリティで保護された接続を確立します。

- ネットワーク ピアリングの構成: VPC と Microsoft Purview によって使用される VPC の間に VPC ピアリング接続を作成します。

- セキュリティ グループの調整: セキュリティ グループを変更して、Microsoft Purview IP 範囲から RDS インスタンスへのトラフィックを許可します。

- ルート テーブル Updates: ルート テーブルを更新して、VPC 間のトラフィックが適切にルーティングされるようにします。

新しい AWS Kubernetes ベースのIntegration Runtime構成に移行することで、より安全で信頼性が高く、よりシンプルな接続設定を実現でき、Microsoft Purview との統合が向上します。

次の手順

Microsoft Purview Insight レポートの詳細については、以下をご覧ください。

![Amazon RDS (PostgreSQL) を選択する [ソースの登録] ページのスクリーンショット。](media/register-scan-amazon-rds/register-amazon-rds.png)