Microsoft Purview DevOps ポリシーで何を達成できますか?

注:

Microsoft Purview データ カタログ (クラシック) と Data Health Insights (クラシック) は新しい顧客を引き受けなくなり、これらのサービス (以前は Azure Purview) はカスタマー サポート モードになりました。

この記事では、Microsoft Purview ガバナンス ポータルを使用して、データ資産内のデータ ソースへのアクセスを管理する方法について説明します。 DevOps ポリシーの基本的な概念に焦点を当てます。 つまり、他の記事に従って構成手順を取得する前に知っておくべき DevOps ポリシーに関する背景情報が提供されます。

注:

この機能は、 Microsoft Purview ガバナンス ポータルの内部アクセス制御とは異なります。

システム メタデータへのアクセスは、重要なデータベース システムが正常であり、期待に応えて実行され、安全であることを確認するために、IT 担当者と DevOps 担当者にとって重要です。 Microsoft Purview DevOps ポリシーを使用して、そのアクセスを効率的かつ大規模に許可および取り消すことができます。

Microsoft Purview のルート コレクション レベルでポリシー作成者ロールを保持するすべてのユーザーは、DevOps ポリシーを作成、更新、削除できます。 DevOps ポリシーが保存されると、自動的に発行されます。

アクセス ポリシーと DevOps ポリシー

Microsoft Purview アクセス ポリシーを使用すると、お客様は、クラウド内の中央の場所から、データ資産全体のデータ システムへのアクセスを管理できます。 これらのポリシーは、Microsoft Purview Studio を使用して作成できるアクセス許可と考え、コードの必要性を回避できます。 ユーザーやグループなどのMicrosoft Entra プリンシパルの一覧を、データ ソースまたはその中の資産への特定の種類のアクセスを許可または拒否するかどうかを指定します。 Microsoft Purview は、これらのポリシーをネイティブに適用されているデータ ソースに伝えます。

DevOps ポリシーは、Microsoft Purview アクセス ポリシーの特殊な種類です。 ユーザー データではなく、データベース システム メタデータへのアクセス権を付与します。 IT 運用とセキュリティ監査担当者のアクセス プロビジョニングを簡略化します。 DevOps ポリシーは、アクセスのみを許可します。 アクセスを拒否しません。

DevOps ポリシーの要素

3 つの要素によって DevOps ポリシーが定義されます。

件名

これは、アクセス権が付与Microsoft Entraユーザー、グループ、またはサービス プリンシパルの一覧です。

データ リソース

これは、ポリシーが適用されるスコープです。 データ リソース パスは、サブスクリプション > リソース グループ > データ ソースの構成です。

Microsoft Purview DevOps ポリシーでは現在、SQL 型のデータ ソースがサポートされています。 個々のデータ ソースと、リソース グループとサブスクリプション全体で構成できます。 DevOps ポリシーは、データ ポリシーの 適用 オプションがオンになっている状態で Microsoft Purview にデータ リソースを登録した後にのみ作成できます。

役割

ロールは、データ リソースに対してポリシーで許可される一連のアクションにマップされます。 DevOps ポリシーでは、SQL パフォーマンス モニター ロールと SQL Security Auditor ロールがサポートされます。 どちらのロールも、SQL システム メタデータへのアクセスを提供し、より具体的には動的管理ビュー (DMV) と動的管理機能 (DMF) にアクセスできます。 ただし、これらのロールが付与する DMV と DMF のセットは異なります。 この記事の後半で、いくつかの一般的な例を示します。

Microsoft Purview DevOps ポリシーの作成、一覧表示、更新、削除に関する記事では、各データ ソースの種類のロール定義の詳細を説明しています。 つまり、Microsoft Purview のロールと、その種類のデータ ソースで許可されているアクションのマッピングが提供されます。 たとえば、SQL パフォーマンス モニター と SQL Security Auditor のロール定義には、データ ソース側のサーバーレベルとデータベース レベルでの Connect アクションが含まれます。

本質的に、DevOps ポリシーはロールの関連するアクセス許可をサブジェクトに割り当て、データ リソースのパスのスコープに適用されます。

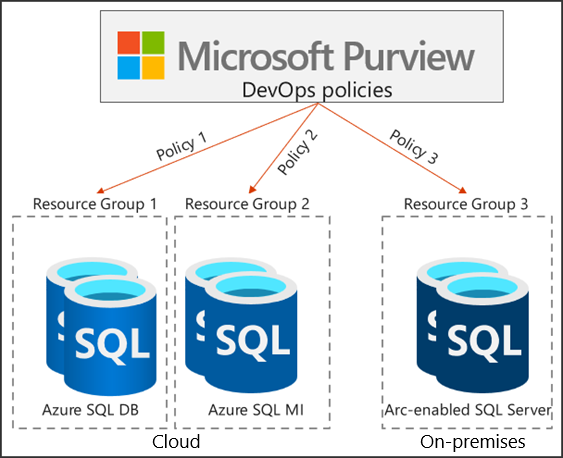

ポリシーの階層的適用

データ リソースに対する DevOps ポリシーは、データ リソース自体と、そのリソースに含まれるすべての子リソースに適用されます。 たとえば、Azure サブスクリプションの DevOps ポリシーは、すべてのリソース グループ、各リソース グループ内のすべてのポリシーが有効なデータ ソース、および各データ ソース内のすべてのデータベースに適用されます。

概念と利点を示すシナリオの例

Bob と Alice は、会社の DevOps プロセスに関与しています。 重要な DevOps プロセスが中断されないように、パフォーマンスを監視するには、オンプレミスとAzure SQL論理サーバーの数十のSQL Server インスタンスにログインする必要があります。 マネージャーの Mateo は、これらすべての SQL データ ソースをリソース グループ 1 に配置します。 その後、Microsoft Entra グループを作成し、Alice と Bob を含みます。 次に、Microsoft Purview DevOps ポリシー (次の図のポリシー 1) を使用して、論理サーバーをホストするリソース グループ 1 へのアクセスをこのMicrosoft Entra グループに付与します。

。

。

次の利点があります。

- Mateo は、各サーバーにローカル ログインを作成する必要はありません。

- Microsoft Purview のポリシーでは、ローカル特権アクセスを制限することでセキュリティが向上します。 これらは最小特権の原則をサポートします。 このシナリオでは、Mateo は、Bob と Alice がシステムの正常性とパフォーマンスを監視するタスクを実行するために必要な最小限のアクセスのみを許可します。

- 新しいサーバーがリソース グループに追加された場合、新しいサーバーに適用されるように、Mateo は Microsoft Purview のポリシーを更新する必要はありません。

- Alice または Bob がorganizationを離れ、ジョブがバックフィルされた場合、Mateo はMicrosoft Entra グループを更新するだけです。 サーバーや Microsoft Purview で作成したポリシーに変更を加える必要はありません。

- いつでも、Mateo または会社の監査担当者は、Microsoft Purview Studio で直接付与されたすべてのアクセス許可を確認できます。

| 原理 | メリット |

|---|---|

| 簡素 化 | ロール定義 SQL パフォーマンス モニターと SQL Security Auditor は、一般的な IT 担当者と DevOps ペルソナがジョブを実行するために必要なアクセス許可をキャプチャします。 |

| 各データ ソースの種類に関するアクセス許可の専門知識の必要性が少なくなります。 | |

| 労力を削減する | グラフィカル インターフェイスを使用すると、データ オブジェクト階層をすばやく移動できます。 |

| Microsoft Purview では、Azure リソース グループとサブスクリプション全体に対するポリシーがサポートされています。 | |

| セキュリティを強化する | アクセスは一元的に付与され、簡単に確認および取り消すことができます。 |

| 特権アカウントがデータ ソースで直接アクセスを構成する必要は少なくなります。 | |

| DevOps ポリシーは、データ リソース スコープとロール定義を介した最小特権の原則をサポートします。 | |

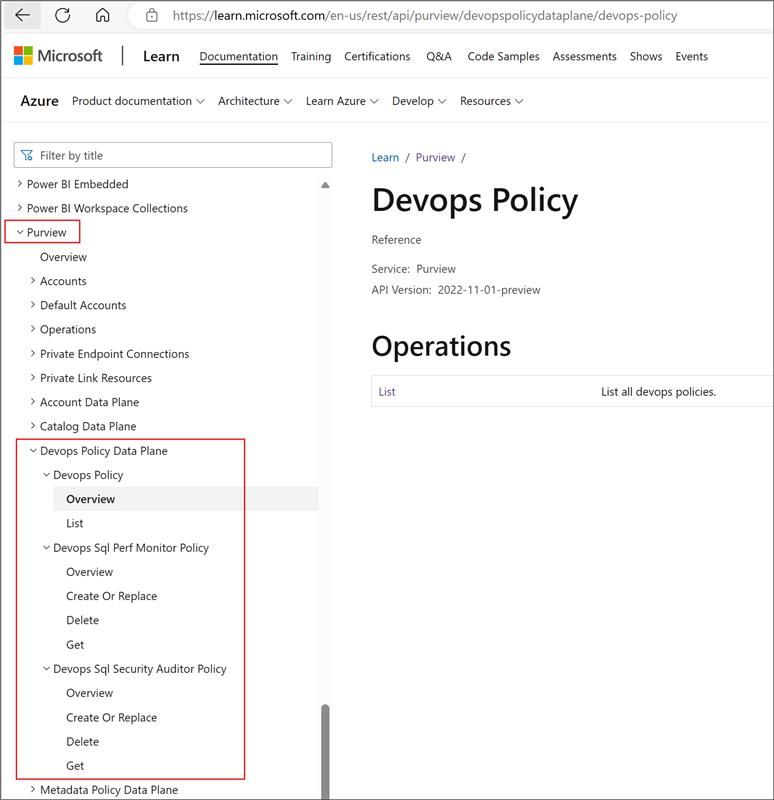

DevOps ポリシー API

多くの高度な顧客は、UI ではなくスクリプトを使用して Microsoft Purview と対話することを好みます。 Microsoft Purview DevOps ポリシーでは、完全な作成、読み取り、更新、削除 (CRUD) 機能を提供する REST API がサポートされるようになりました。 この機能には、一覧、SQL パフォーマンス モニターのポリシー、および SQL セキュリティ監査担当者のポリシーが含まれます。 詳細については、 API の仕様に関するページを参照してください。

。

。

一般的な DMV と DMF のマッピング

SQL 動的メタデータには、700 を超える DMV と DMF の一覧が含まれています。 次の表は、最も人気のあるものを示しています。 このテーブルは、DMV と DMF を Microsoft Purview DevOps ポリシーのロール定義にマップします。 また、参照コンテンツへのリンクも提供します。

| DevOps ロール | カテゴリ | DMV または DMF の例 |

|---|---|---|

| SQL パフォーマンス モニター | システム パラメーターを照会してシステムを理解する | sys.configurations |

| sys.dm_os_sys_info | ||

| パフォーマンスのボトルネックを特定する | sys.dm_os_wait_stats | |

| 現在実行中のクエリを分析する | sys.dm_exec_query_stats | |

| ブロックの問題を分析する | sys.dm_tran_locks | |

| sys.dm_exec_requests | ||

| sys.dm_os_waiting_tasks | ||

| メモリ使用量を分析する | sys.dm_os_memory_clerks | |

| ファイルの使用状況とパフォーマンスを分析する | sys.master_files | |

| sys.dm_io_virtual_file_stats | ||

| インデックスの使用状況と断片化を分析する | sys.indexes | |

| sys.dm_db_index_usage_stats | ||

| sys.dm_db_index_physical_stats | ||

| アクティブなユーザー接続と内部タスクを管理する | sys.dm_exec_sessions | |

| プロシージャの実行統計を取得する | sys.dm_exec_procedure_stats | |

| クエリ ストアを使用する | sys.query_store_plan | |

| sys.query_store_query | ||

| sys.query_store_query_text | ||

| エラー ログの取得 (まだサポートされていません) | sys.sp_readerrorlog | |

| SQL セキュリティ監査人 | 監査の詳細を取得する | sys.dm_server_audit_status |

| SQL パフォーマンス モニター と SQL Security Auditor の両方 | sys.dm_audit_actions | |

| sys.dm_audit_class_type_map | ||

Microsoft Purview ロールを使用してアクセス権を付与するときに IT サポート担当者が実行できる操作の詳細については、次のリソースを参照してください。

- SQL パフォーマンス モニター: Microsoft Purview を使用して、Azure SQLとSQL Serverのパフォーマンス データへの大規模なアクセスを提供する

- SQL セキュリティ監査者: セキュリティ関連の動的管理ビューと関数

次の手順

DevOps ポリシーの使用を開始するには、次のリソースを参照してください。

- Azure SQL Database: クイック スタート ガイドの DevOps ポリシーをお試しください。

- その他のビデオ、ブログ、記事を参照してください。