秘密度ラベルの使用を開始する

秘密度ラベルの概要とそれらが組織のデータを保護する方法の詳細については、「秘密度ラベルの詳細」を参照してください。

秘密度ラベルを使用して組織のデータを保護する準備ができたら、次の手順に従います。

ラベルを作成する。 コンテンツのさまざまなレベルに対する組織の分類方法に従って、秘密度ラベルを作成して名前を付けます。 ユーザーにとって意味のある、一般的な名前または用語を使用します。 分類方法がまだ確率していない場合は、「個人用」、「パブリック」、「一般」、「社外秘」、および「極秘」などのラベル名を使って使用開始することを検討してください。 サブラベルを使用すると、類似したラベルをカテゴリ別にグループ化できます。

各ラベルに対して、ユーザーが適切なラベルを選択し、具体的な例を含めることを検討するのに役立つヒントを指定します。 ただし、ユーザーがツールヒントを読み取らないほど長くしないでください。また、一部のアプリでは長いヒントが切り捨てられる可能性があることに注意してください。

注:

推奨される例については、 既定の秘密度ラベルのラベル名と説明を参照してください。 分類分類の定義の詳細については、「 データ分類 & 秘密度ラベル分類」を参照してください。

秘密度ラベルの名前とヒントは、適用する必要があるユーザーに対して常にテストして調整します。

各ラベルの機能を定義する。 各ラベルに関連付ける必要がある保護設定を構成します。 たとえば、"一般" ラベルなどの秘密度の低いコンテンツには単にヘッダーやフッターを適用し、"社外秘" ラベルなどの秘密度のより高いコンテンツには透かしや暗号化を適用する、といったことができます。

ラベルを発行する。 秘密度ラベルの構成が完了したら、ラベル ポリシーを使用してラベルを公開します。 ラベルを使用する必要があるユーザーとグループおよび使用するポリシー設定を決定します。 1 つのラベルは再利用できます。 一度定義したラベルは、異なるユーザーに割り当てる複数のラベル ポリシーに含めることができます。 たとえば、ラベル ポリシーをごく少数のユーザーに対して適用して、秘密度ラベルを試験運用することができます。 組織全体に対してラベルを展開する準備ができたら、ラベルの新しいラベル ポリシーを作成し、今回はすべてのユーザーを指定することができます。

ヒント

既定のラベルの自動作成と、手順 1 - 3 の管理を行う既定のラベル ポリシーの対象となる場合があります。 詳細については、「Microsoft Purview Information Protection の既定のラベルとポリシー」を参照してください。

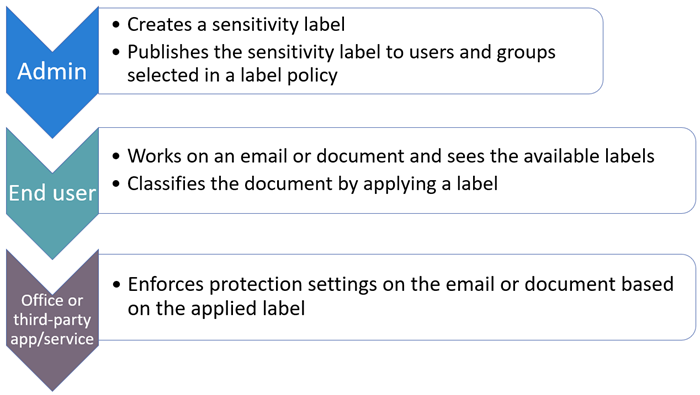

秘密度ラベルを展開して適用するための基本的な流れ:

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

秘密度ラベルのサブスクリプションとライセンスの要件

秘密度ラベルはさまざまな異なるサブスクリプションに対応しており、ユーザーのライセンス要件は使用する機能によって異なります。 管理者には、秘密度ラベルを管理するためのライセンスも必要です。

Microsoft Purview 機能のメリットを得られるようにユーザーにライセンスを付与するためのオプションを確認するには、「セキュリティとコンプライアンスのための Microsoft 365 ライセンス ガイダンス」を参照してください。 秘密度ラベルについては、「Microsoft Purview Information Protection: 秘密度ラベル付け」のセクションおよび機能レベルのライセンス要件に関する PDF ダウンロード ファイルを参照してください。

機密ラベルの作成と管理に必要なアクセス許可

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 グローバル管理者ロールを持つユーザーの数を最小限に抑えることで、organizationのセキュリティを向上させることができます。 Microsoft Purview のロールとアクセス許可の詳細については、こちらをご覧ください。

秘密度ラベルを作成するコンプライアンス チームのメンバーには、Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルに対するアクセス許可が必要です。

管理ポータルにアクセスして秘密度ラベルを作成および管理するには、次の役割グループを使用します。

- 情報保護

- Information Protection 管理者

- Information Protection アナリスト

- Information Protection 調査担当者

- Information Protection 閲覧者

それぞれの説明と含まれるロールについては、Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルで役割グループを選択し、ポップアップ ウィンドウで説明を確認します。 または、「Microsoft Defender for Office 365および Microsoft Purview コンプライアンスの役割グループ」を参照してください。

既定の役割グループを使用する代わりに、新しい役割グループを作成し、 秘密度ラベル管理者 ロールをこのグループに追加することもできます。 読み取り専用の役割の場合は、秘密度ラベルリーダーを使用します。

もう 1 つのオプションは、コンプライアンス データ管理者、コンプライアンス管理者、またはセキュリティ管理者ロール グループにユーザーを追加することです。

構成手順については、使用しているポータルに応じて、次のガイダンスを参照してください。

これらのアクセス許可は、機密ラベルとそのラベル ポリシーの作成と構成を行う場合にのみ必要です。 アプリまたはサービスでラベルを適用するためには必要はありません。 秘密度ラベルに関連する特定の構成に追加のアクセス許可が必要な場合、それらのアクセス許可はそれぞれのドキュメントの説明に記載されています。

管理単位のサポート

秘密度ラベルは、Microsoft Entra IDで構成されている管理単位をサポートします。

Microsoft Purview Information Protectionで使用される役割グループのメンバーに管理単位を割り当てることができます。 これらの役割グループを編集し、個々のメンバーを選択し、[管理単位の割り当て] オプションを選択して、Microsoft Entra IDから管理単位を選択します。 これらの管理者は、これらの管理単位のユーザーのみを管理するように制限されるようになりました。

これらのポリシーを作成または編集するときに、秘密度ラベル ポリシーと自動ラベル付けポリシーの初期スコープを定義できます。 管理単位を選択すると、それらの管理単位のユーザーのみがポリシーの対象となります。

保護ポリシーでは、 管理単位はサポートされていません。

重要

SharePoint のドキュメントに適用する自動ラベル付けポリシーの管理単位は選択しないでください。 管理単位ではユーザーとグループのみがサポートされるため、管理単位を使用するように自動ラベル付けポリシーを構成した場合、SharePoint の場所を選択することはできません。

管理単位の構成とそのメンバーシップの精度は、Microsoft Entra ID依存関係です。 管理単位のメイン目的は、最小限の特権のセキュリティベスト プラクティスを確保することですが、ラベル付けポリシーに管理単位を使用すると、構成とメンテナンスを簡略化できます。

たとえば、organizationで特定の国の管理単位が構成されており、フランスのユーザーだけに新しい秘密度ラベルを発行し、これらのユーザーに特定のポリシー設定を割り当てる必要があります。

Microsoft Purview コンプライアンス ポータルにサインインします。 アカウントはInformation Protection管理者ロール グループのメンバーであり、その役割グループのアカウントにはフランス、ドイツ、スペインの管理単位が割り当てられます。

秘密度ラベル ポリシーを作成すると、3 つの管理単位だけが表示され、フランス用の管理単位が選択され、すべてのユーザーとグループの既定値が維持されます。

この構成では、フランスのすべてのユーザーに対してポリシーのスコープが自動的に設定されます。 ユーザーを選択または手動で選択するグループについて心配する必要はありません。 また、この変更はMicrosoft Entraの管理単位によって処理されるため、フランスに新しいユーザーがいる場合にポリシーを変更する必要はありません。

Microsoft Purview が管理単位をサポートする方法の詳細については、「 管理単位」を参照してください。

秘密度ラベルの展開戦略

組織の秘密度ラベルの展開戦略を成功させるには、ビジネス要件と技術要件、概念実証テスト、内部チェックポイントと承認、運用環境の最終的な展開を特定し管理する作業仮想チームを作成します。

次のセクションの表を使用して、最も影響力のあるビジネス要件にマッピングされる上位 1 つまたは 2 つのシナリオを特定することをお勧めします。 これらのシナリオが展開されたら、リストに戻り、次に展開する優先順位の 1 つまたは 2 つを特定します。

ヒント

デプロイを高速化するには、Microsoft Purview ポータルのInformation Protectionの [概要] ページを使用して、organizationに固有のラベル付けの推奨事項とレポートなどを確認します。

秘密度ラベルの一般的なシナリオ

すべてのシナリオで、秘密度ラベルとそのポリシーを作成して構成する必要があります。

| 必要な作業... | ドキュメント |

|---|---|

| Office アプリの秘密度ラベルを管理して、コンテンツの作成時にラベルを付けられるようにする (すべてのプラットフォームでの手動によるラベル付けのサポートを含む) | Office アプリの秘密度ラベルを管理する |

| Windows エクスプローラー と PowerShell にラベル付けを拡張する | Windows で秘密度ラベル付けを拡張する |

| 秘密度ラベルを使用してドキュメントやメールを暗号化し、そのコンテンツにアクセスできるユーザーとその使用方法を制限する | 秘密度ラベルを使用して暗号化を適用してコンテンツへのアクセスを制限する |

| ファイルのダウンロード時に SharePoint サイトのドキュメントが現在のアクセス許可を保持していることを確認し、移動とコピーから保護する | ダウンロードしたドキュメントへのアクセス許可を拡張するように秘密度ラベルを使用して SharePoint を構成する |

| 会議の招待や返信から、会議自体と関連するチャットの保護まで、Teams 会議を保護する | 秘密度ラベルを使用して予定表アイテム、Teams 会議、チャットを保護する |

| Teams ボイスメール メッセージを保護する | organizationで保護されたボイスメールを有効にする |

| ドキュメントが暗号化されている場合でも、共同編集、電子情報開示、データ損失防止、検索をサポートして、Office for the webの秘密度ラベルを有効にする | SharePoint および OneDrive でファイルの秘密度ラベルを有効にする |

| Microsoft Loopで秘密度ラベルを使用してLoopコンテンツを保護する | Microsoft Loopで秘密度ラベルを使用する |

| 既定の秘密度ラベルで自動的にラベル付けする SharePoint 内のファイル | SharePoint ドキュメント ライブラリの既定の秘密度ラベルを構成する |

| ドキュメントが暗号化されている場合に、Office デスクトップ アプリで共同編集と自動保存を使用する | 機密度ラベルを使用して暗号化されたファイルの共同編集を有効にする |

| 秘密度ラベルをドキュメントとメールに自動的に適用する | Microsoft 365 データに秘密度ラベルを自動的に適用する |

| 秘密度ラベルを使用して Teams と SharePoint のコンテンツを保護する | Microsoft Teams、Microsoft 365 グループ、SharePoint サイトで秘密度ラベルを使用する |

| 秘密度ラベルを使用して、SharePoint と OneDrive のサイトと個々のドキュメントの既定の共有リンクの種類を構成する | 秘密度ラベルを使用して、SharePoint と OneDrive のサイトとドキュメントの既定の共有リンクを設定する |

| ドキュメント理解モデルに機密ラベルを適用すると、SharePoint ライブラリ内の識別されたドキュメントが自動的に分類および保護されます | Microsoft Syntexのモデルに秘密度ラベルを適用する |

| 特定の感度ラベルを持つファイルまたはメールをユーザーが共有しないように、または警告します。 | DLP ポリシーで秘密度ラベルを条件として使用する |

| 個人データを含むコンテンツが共有されつつあるか、保護が必要であるというアラートを受け取ったときに、機密ラベルをファイルに適用する | プライバシー リスク管理のアラートを調査して修復します |

| 保持ラベルを適用して、特定の秘密度ラベルを持つファイルまたはメールを保持または削除する | 保持ラベルを自動的に適用してコンテンツを保持または削除する |

| オンプレミスのデータ ストアに保存されているファイルを検出、ラベル付け、保護する | ファイルを自動的に分類および保護するための情報保護スキャナーの展開 |

| クラウドのデータ ストアに保存されているファイルを検出、ラベル付け、保護する | クラウドに保存されている規制対象および機密データを検出、分類、ラベル付け、保護する |

| ファイルや電子メールに使用しているものと同じ秘密度ラベルを使用して SQL データベース列にラベルを付けて、エクスポート時に、この構造化データを保護し続けることができる統合ラベル付けソリューションを組織が持つようにします。 |

Azure SQL Database、Azure SQL Managed Instance、Azure Synapse Analytics のデータの検出と分類 SQL Server オンプレミスの SQL データの検出と分類 |

| Power BI でラベルの適用と表示をし、サービスの外部に保存されたデータを保護する | Power BI の秘密度ラベル |

| アクセスを制限し、読み取り専用またはフル コントロールのアクセス許可をユーザーに付与するには、Microsoft Fabric の項目にラベルを付けます | Fabric の保護ポリシーを作成および管理する |

| 組織で秘密度ラベルがどのように使用されているかを監視し、理解する |

Microsoft データ分類ダッシュボードを使用する方法 さらに、Microsoft Purview ポータルから情報保護レポートを表示します |

| organizationの秘密度ラベル付けを監査する | 監査ログ アクティビティ - 秘密度ラベル アクティビティ |

| 機密や機密性の高いなどの適用された秘密度ラベルに基づいて、電子情報開示ケースのコンテンツを特定する | 条件ビルダーを使用して電子情報開示で検索クエリを作成する |

| 秘密度ラベルの適用をサード パーティ製アプリやサービスに拡大する | Microsoft Information Protection SDK |

| Azure Blob Storage、Azure Files、Azure Data Lake Storage、マルチクラウド データ ソースなど、Microsoft Purview データ マップ アセットのコンテンツ全体に秘密度ラベルを拡張する | Microsoft Purview データ マップでのラベル付け |

機密度ラベルのエンド ユーザー向けのドキュメント

最も効果的なエンド ユーザー向けのドキュメントは、選択したラベル名と構成に関するカスタマイズされたガイダンスと手順です。 ラベル ポリシー設定 [カスタム ヘルプ ページへのリンクをユーザーに提供する] を使用して、このドキュメントへの内部リンクを指定することができます。

Office アプリでは、[ 秘密度 ] ボタンの [ 詳細情報 ] メニュー オプションからカスタマイズしたヘルプに簡単にアクセスできます。 ポリシー設定でリンクを指定しない場合、ユーザーにはアプリにこのメニュー オプションが表示されません。

Windows エクスプローラーの Microsoft Purview Information Protection ファイル ラボラーから、ユーザーは、ファイル ラベラー ダイアログ ボックスの [ヘルプとフィードバック>[詳細] から同じカスタマイズされたヘルプにアクセスできます。

カスタマイズしたドキュメントの提供に役立てるために、次のページを表示して、ユーザーのトレーニングに使用できるアイテムをダウンロードします。秘密度ラベルのエンド ユーザー トレーニング。

基本的な手順については、次のリソースを使用することもできます:

秘密度ラベルを PDF ドキュメントの暗号化に適用する場合は、Windows または Mac で Microsoft Edge を使用して、これらのドキュメントを開くことができます。 詳細については、「Windows または Mac で Microsoft Edge を使用して保護された PDF を表示する」を参照してください。