概要

Microsoft 365 カスタマー キーは、FIPS 140-2 レベル 3 準拠ソリューションである Managed HSM (Hardware Secure モジュール) に格納されている RSA キーをサポートしています。 Azure Key Vault Managed HSM は、FIPS 140-2 レベル 3 で検証された HSM を使用して、クラウド アプリケーションの暗号化キーを保護できるようにする、フル マネージドの高可用性シングルテナント標準準拠クラウド サービスです。 Managed HSM の詳細については、「 概要」を参照してください。

マネージド HSM を使用してカスタマー キーを設定する

マネージド HSM でカスタマー キーを設定するには、次のタスクを一覧表示された順序で実行します。 この記事の残りの部分では、各タスクの詳細な手順を説明します。または、プロセス内の各ステップの詳細にリンクします。

重要

マネージド HSM では、従来の Azure Key Vaultとは異なる一連のコマンドレットが使用されます。

リソース グループ プロビジョニングを作成し、マネージド HSM をアクティブ化する

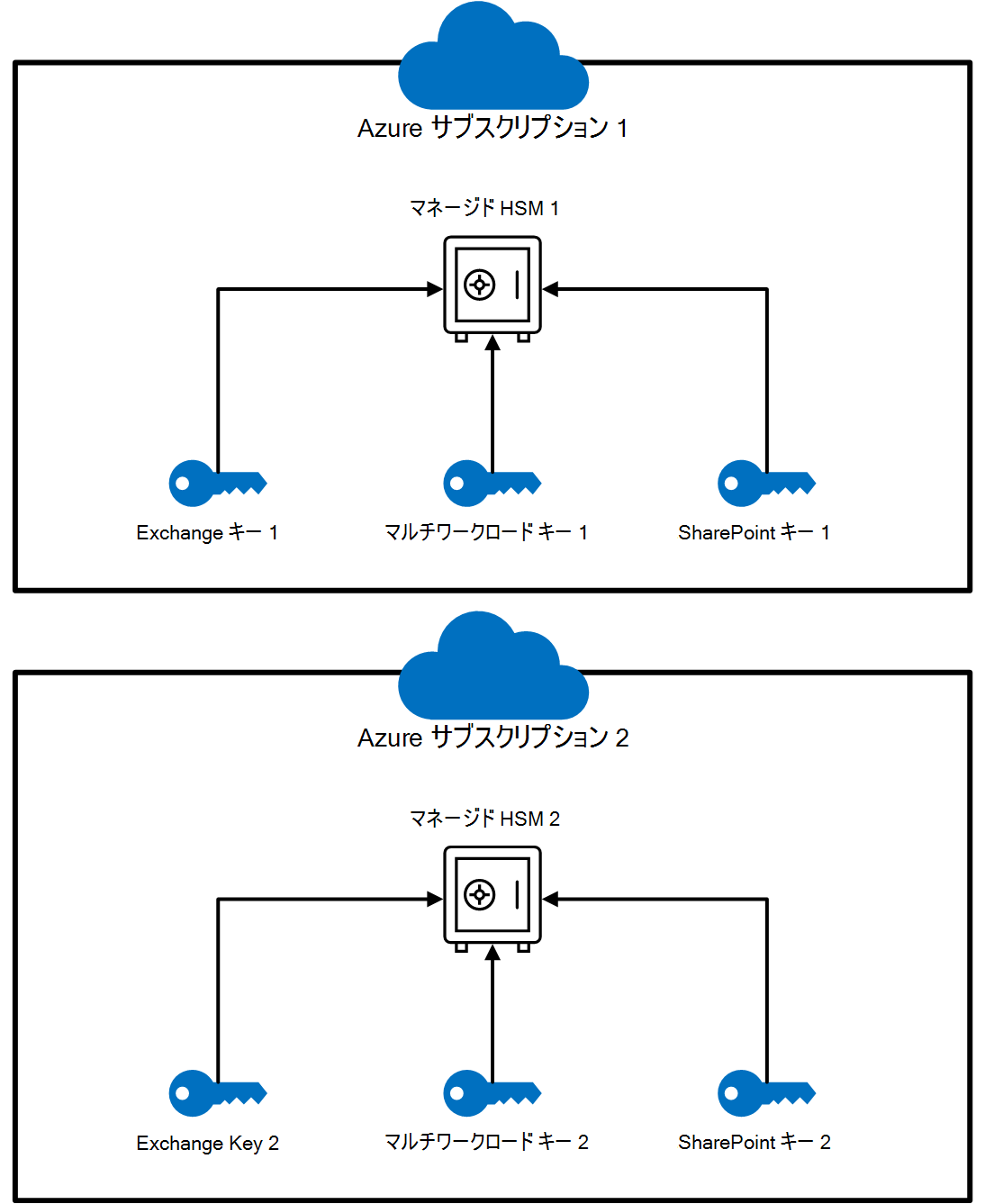

Azure Key Vaultを使用する場合、カスタマー キーでは通常、3 組の Key Vault (合計 6 つ) をプロビジョニングする必要があります。これはワークロードごとに 1 つのペアです。 一方、Managed HSM を使用する場合は、使用する 3 つのワークロードの数に関係なく、2 つのインスタンス (サブスクリプションごとに 1 つ) のみをプロビジョニングする必要があります。

マネージド HSM クイックスタートに記載されている手順に従って 、マネージド HSM をプロビジョニングしてアクティブ化します。

各マネージド HSM にアクセス許可を割り当てる

マネージド HSM では、アクセス制御にローカル RBAC (ロールベースのAccess Control) が使用されます。 マネージド HSM に wrapKey、 unwrapkey、および get のアクセス許可を割り当てるには、 マネージド HSM Crypto Service Encryption User ロールを対応する Microsoft 365 アプリに割り当てる必要があります。 詳細については、「 マネージド HSM ロール管理」を参照してください。

Azure Key Vaultにロールを追加するときに、Microsoft 365 アプリごとに次の名前を検索します。

交換:

Office 365 Exchange OnlineSharePoint と OneDrive:

Office 365 SharePoint Onlineマルチワークロード ポリシー (Exchange、Teams、Microsoft Purview Information Protection):

M365DataAtRestEncryption

対応する Microsoft 365 アプリが表示されない場合は、 テナントにアプリを登録したことを確認します。

ロールとアクセス許可の割り当ての詳細については、「 ロールベースのアクセス制御を使用して Azure サブスクリプション リソースへのアクセスを管理する」を参照してください。

マネージド HSM にユーザー ロールを割り当てる

マネージド HSM 管理者は、organizationのキー コンテナーを日常的に管理します。 これらのタスクには 、バックアップ、作成、取得、インポート、一覧表示、 復元が含 まれます。 詳細については、「 ユーザー ロールの割り当て 」を参照してください。

各マネージド HSM にキーを追加する

マネージド HSM では、HSM で保護されたキーのみがサポートされます。 マネージド HSM のキーを作成する場合は、別の種類ではなく RSA-HSM キーを作成する必要があります。 各コンテナーまたはマネージド HSM にキーを追加する手順については、「 Add-AzKeyVaultKey」を参照してください。

オンプレミスでキーを作成して HSM にインポートする詳細な手順については、「Azure Key Vaultの HSM で保護されたキーを生成して転送する方法」を参照してください。 Azure の手順を使用して、各マネージド HSM にキーを作成します。

マネージド HSM キーの有効期限データを確認する

キーに有効期限が設定されていないことを確認するには、 Get-AzKeyVaultKey コマンドレットを実行します。

Get-AzKeyVaultKey -HsmName <HSM name>

Customer Key では、期限切れのキーを使用できません。 キーの有効期限が切れた操作が失敗し、サービスが停止する可能性があります。

注意

カスタマー キーで使用されるキーには有効期限がないことを強くお勧めします。

設定した有効期限は削除できませんが、別の日付に変更できます。 有効期限のあるキーを使用する必要がある場合は、有効期限の値を 12/31/9999 に変更し、レガシ オンボード プロセスを使用します。 有効期限が 12/31/9999 以外の日付に設定されているキーは、Microsoft 365 の検証に失敗します。 カスタマー キー オンボード サービスは、有効期限のないキーのみを受け入れます。

12/31/9999 以外の値に設定されている有効期限を変更するには、 Update-AzKeyVaultKey コマンドレットを実行します。

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

マネージド HSM キーをバックアップする

マネージド HSM キーをバックアップするには、「 Backup-AzKeyVaultKey」を参照してください。

各マネージド HSM キーの URI を取得する

マネージド HSM を設定し、キーを追加したら、次のコマンドを実行して、各 Managed HSM のキーの URI を取得します。 これらの URI は、後で各 DEP を作成して割り当てるときに使用するため、この情報を安全な場所に保存します。 マネージド HSM ごとにこのコマンドを 1 回実行します。

Azure PowerShell:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

レガシ メソッドを使用して Customer Key にオンボードする

サブスクリプションを設定するためのすべての手順が完了したら、マネージド HSM とキーが完了したら、「 レガシ メソッドを使用してカスタマー キーにオンボードする」を参照してください。

次の手順

この記事の手順を完了すると、DEP を作成して割り当てる準備が整います。 手順については、「 カスタマー キーの管理」を参照してください。