Azure 上で Linux のクラシック仮想マシンにエンドポイントをセットアップする方法

重要

クラシック VM は 2023 年 3 月 1 日に廃止される予定です。

ASM の IaaS リソースを使用する場合は、すぐに移行の計画を開始し、2023 年 3 月 1 日までに完了してください。ASM の IaaS リソースを使用する場合は、すぐに移行の計画を開始し、2023 年 3 月 1 日までに完了してください。 Azure Resource Manager の多数の機能強化を活用するために、早急に切り替えを行うことをお勧めします。

詳細については、「2023 年 3 月 1 日までに IaaS リソースを Azure Resource Manager に移行する」を参照してください。

クラシック デプロイ モデルを使用して Azure で作成したすべての Linux 仮想マシンが、プライベート ネットワーク チャネルを介して、同じクラウド サービスまたは仮想ネットワーク内の他の仮想マシンと自動的に通信できます。 ただし、インターネットまたは他の仮想ネットワークにあるコンピューターと通信するには、仮想マシンへの着信ネットワーク トラフィックを転送するエンドポイントが必要になります。 この記事は、 Windows 仮想マシンにも利用できます。

注意

Azure には、リソースの作成と操作に関して、2 種類のデプロイ モデルがあります。Resource Manager とクラシックです。 この記事では、クラシック デプロイ モデルの使用方法について説明します。 最新のデプロイメントでは、リソース マネージャー モデルを使用することをお勧めします。

2017 年 11 月 15 日から、仮想マシンは Azure portal でのみ使用できます。

Resource Manager デプロイメント モデルでは、エンドポイントは ネットワーク セキュリティ グループ (NSG) を使用して構成します。 詳細については、「ポートおよびエンドポイントの開放」を参照してください。

Azure Portal で Linux 仮想マシンを作成すると、通常は Secure Shell (SSH) 用のエンドポイントが自動的に作成されます。 必要に応じて、仮想マシンの作成中や作成後に、追加のエンドポイントを構成できます。

各エンドポイントには、 パブリック ポート と プライベート ポートがあります。

- パブリック ポートは、インターネットから仮想マシンに発信される着信トラフィックをリッスンするときに、Azure Load Balancer によって使用されます。

- プライベート ポートは、一般的に仮想マシンで実行されているアプリケーションまたはサービスを宛先とする着信トラフィックをリッスンする仮想マシンによって使用されます。

Azure ポータルでエンドポイントを作成するときに、周知のネットワーク プロトコルの IP プロトコルと、TCP ポートまたは UDP ポートの既定値が提示されます。 カスタム エンドポイントの場合、正しい IP プロトコル (TCP または UDP) と、パブリック ポートとプライベート ポートを指定します。 着信トラフィックを複数の仮想マシンにランダムに分散するには、複数のエンドポイントで構成される負荷分散セットを作成します。

エンドポイントを作成した後、アクセス制御リスト (ACL) を使用して、発信元 IP アドレスに基づいて、エンドポイントのパブリック ポートを宛先とする着信トラフィックの許可または拒否に役立つルールを定義できます。 ただし、仮想マシンが Azure Virtual Network 内にある場合、ネットワーク セキュリティ グループを代わりに使用します。 詳細については、「 ネットワーク セキュリティ グループについて」をご覧ください。

Note

Azure が自動で設定するリモート接続エンドポイントに関連付けられているポートに対して、Azure 仮想マシンのファイアウォール構成が自動的に行われます。 他のすべてのエンドポイントに対して指定されているポートについては、仮想マシンのファイアウォールは自動的には構成されません。 仮想マシンにエンドポイントを作成するとき、仮想マシンのファイアウォールで、エンドポイントの構成に対応するプロトコルとプライベート ポートでトラフィックが許可されていることを確認します。 ファイアウォールを構成するには、仮想マシンで実行しているオペレーティング システムの文書またはオンライン ヘルプを参照してください。

エンドポイントの作成

Azure portal にサインインします。

[仮想マシン] をクリックし、構成する仮想マシンを選択します。

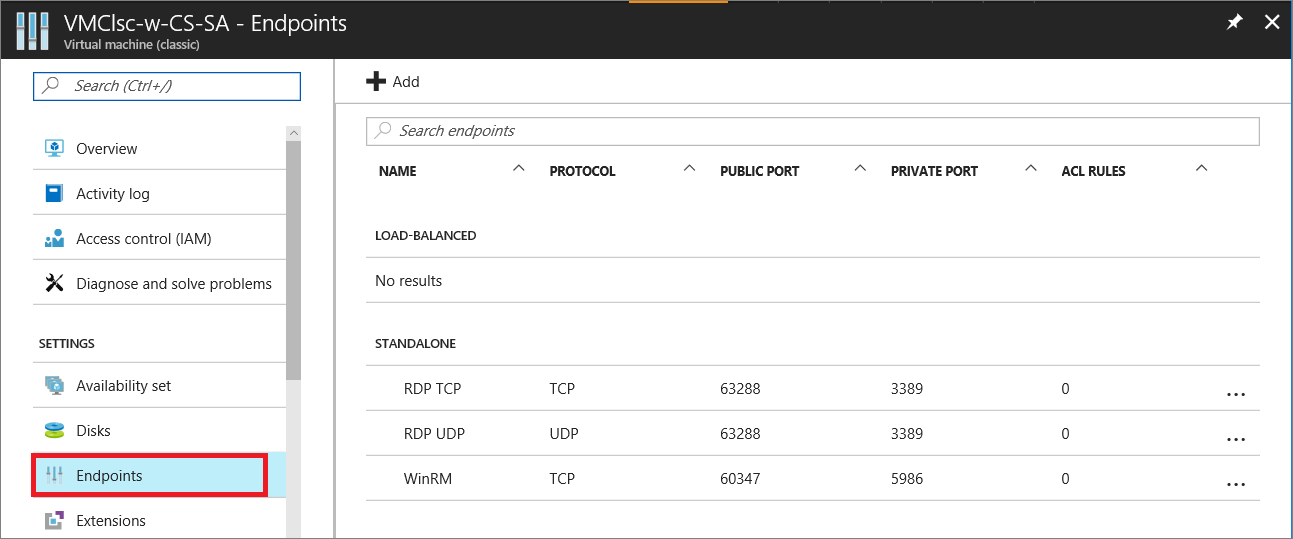

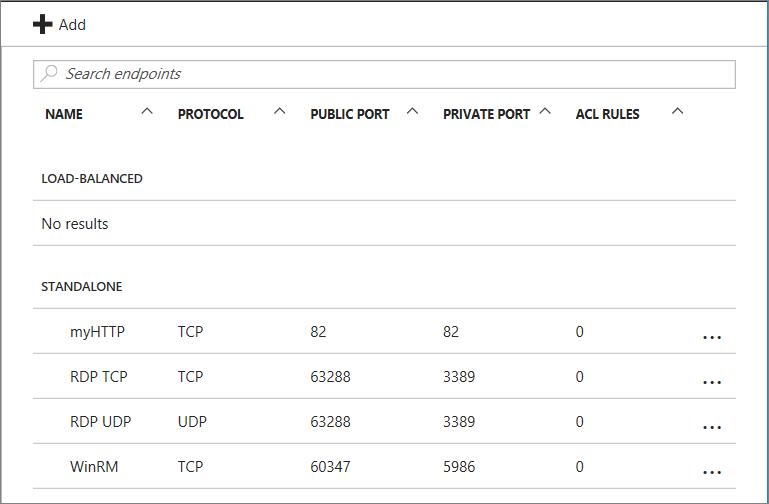

[設定] グループで [エンドポイント] を選択します。 仮想マシンの現在のすべてのエンドポイントが表示されている [エンドポイント] ページが表示されます。 (この例は Windows VM 用です。Linux VM では、既定で SSH のエンドポイントが表示されます)。

エンドポイントのエントリの上部にあるコマンド バーで、[追加] を選択します。 [エンドポイントの追加] ページが表示されます。

[名前] に、エンドポイントの名前を入力します。

[プロトコル] に、[TCP] または [UDP] のどちらかを選択します。

[パブリック ポート] に、インターネットからのトラフィックが着信するポート番号を入力します。

[プライベート ポート]に、仮想マシンがリッスンするポート番号を入力します。 パブリック ポートとプライベート ポートには異なる番号を指定できます。 プロトコルとプライベート ポートに対応するトラフィックを許可するように、仮想マシン上のファイアウォールが構成されていることを確認します。

[OK] を選択します。

新しいエンドポイントが [エンドポイント] ページの一覧に表示されます。

エンドポイントの ACL の管理

トラフィックを送信できるコンピューターを定義するために、エンドポイント上の ACL によって、発信元 IP アドレスに基づいてトラフィックを制限できます。 エンドポイントの ACL を追加、変更、削除するには、次のステップに従います。

注意

エンドポイントが負荷分散セットの一部である場合、エンドポイントの ACL に対して行った変更はそのセット内のすべてのエンドポイントに適用されます。

仮想マシンが Azure Virtual Network 内にある場合、ACL の代わりにネットワーク セキュリティ グループを使用します。 詳細については、「 ネットワーク セキュリティ グループについて」をご覧ください。

Azure portal にサインインします。

[仮想マシン] を選択し、構成する仮想マシンの名前を選択します。

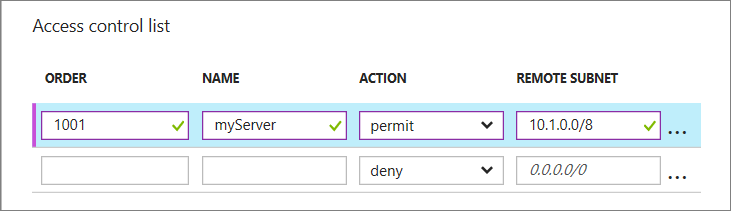

[エンドポイント] を選択します。 エンドポイントの一覧から適切なエンドポイントを選択します。 ページの下部に ACL リストがあります。

![[HTTPS エンドポイントの ACL の詳細の指定]](../../../includes/media/virtual-machines-common-classic-setup-endpoints/aclpreentry.png)

一覧内の行を使用して、ACL のルールの追加、削除、編集を行い、順序を変更します。 [リモート サブネット] の値は、インターネットからのトラフィックを着信する IP アドレスの範囲です。Azure Load Balancer では、この値を使用して、発信元 IP アドレスに基づいてトラフィックを許可または拒否します。 IP アドレスの範囲は、クラスレス ドメイン間ルーティング (CIDR) 形式 (アドレス プレフィックス形式とも呼ばれる) で指定してください。 たとえば、「

10.1.0.0/8」のように入力します。

ルールを使用して、インターネット上のご使用のコンピューターに該当する特定のコンピューターから発信されるトラフィックのみを許可したり、特定の範囲の既知のアドレスから発信されるトラフィックを拒否したりすることができます。

ルールの評価は、一覧の最初に示されているルールから開始され、最後に示されているルールで終了します。 そのため、一覧には、制限の最も少ないルールから制限の最も多いルールの順に整列されている必要があります。 詳細については、ネットワーク アクセス制御リストの概要に関するページを参照してください。

次のステップ

- VM エンドポイントは、 Azure コマンド ライン インターフェイスを使用して作成することもできます。 azure vm endpoint create コマンドを実行します。

- Resource Manager デプロイ モデルで仮想マシンを作成した場合は、Resource Manager モードで Azure CLI を使用して、VM へのトラフィックを制御するネットワーク セキュリティ グループを作成できます。