Azure Lab Services を使用して、倫理的ハッキングのクラスを教えるためのラボを設定します。

[アーティクル]

03/04/2024

2 人の共同作成者

この記事の内容

重要

Azure Lab Services は 2027 年 6 月 28 日に廃止されます。 詳細については、提供終了ガイド を参照してください。

この記事では、Azure Lab Services を使用して、倫理的ハッキングのフォレンジクス面に焦点を当てたクラスを設定する方法について説明します。 エシカル ハッキング クラスの学生は、脆弱性に対する防御のための最新の手法を学習できます。 侵入テストは、悪意のある攻撃者が利用する可能性のある脆弱性を実証するためにシステムまたはネットワークへの侵入を試みる訓練で、倫理的ハッキング コミュニティで使用します。

各学生は、2 つの入れ子になった仮想マシンを持つ Windows ホスト仮想マシン (VM) を用意し、一方の VM は Metasploitable3 イメージ、もう一方の VM は Kali Linux イメージを使用します。 Metasploitable VM を使用して、悪用タスクを試してください。 Kali VM は、フォレンジック タスクを実行するために必要なツールへのアクセスを提供します。

前提条件

このラボを設定するには、Azure サブスクリプションにアクセスする必要があります。 組織の管理者に相談して、既存の Azure サブスクリプションにアクセスできるかどうかを確認してください。 Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

Azure サブスクリプションを取得したら、Azure Lab Services でラボ プランを作成できます。 新しいラボ プランの作成の詳細については、「クイックスタート: ラボを作成するためのリソースの設定 」を参照してください。 既存のラボ計画を使用することもできます。

ラボを作成する方法については、チュートリアル: ラボの設定 に関するページを参照してください。 ラボの作成時には、次の設定を使用します。

ラボの設定

値

仮想マシン (VM) サイズ

中 (入れ子になった仮想化)

VM イメージ

Windows 11

Note

この記事では、ラボ アカウントに代わり導入されたラボ プラン で使用できる機能について説明します。

ラボを作成すると、選択した仮想マシンのサイズとイメージに基づいてテンプレート VM が作成されます。 このクラスの学生に提供するすべてのものを使って、テンプレート VM を構成します。 詳細については、「Azure Lab Services におけるテンプレートの作成と管理 」を参照してください。

テンプレート VM を構成するには、次のタスクを実行します。

入れ子になった仮想化用のマシンを設定します。 Hyper-V など、適切な Windows 機能をすべて有効にします。

Kali Linux イメージを設定します。 Kali は、侵入テストとセキュリティ監査用のツールが含まれる Linux ディストリビューションです。Metasploitable イメージを設定します。 この例では、Metasploitable3 イメージを使用します。 このイメージは、故意にセキュリティの脆弱性があるように作成されています。

重要

Azure Lab Services は 2027 年 6 月 28 日に廃止されます。 詳細については、提供終了ガイド を参照してください。

入れ子になった仮想化用のテンプレート マシンを準備する

Note

このスクリプトでは、コンピューターの再起動が必要になる場合があります。 スクリプトの指示に従い、[Script completed]\(スクリプト完了\) が出力に表示されるまでスクリプトを再実行してください。

入れ子になった仮想マシン イメージの設定

Kali は、侵入テストとセキュリティ監査用のツールが含まれる Linux ディストリビューションです。

Rapid7 Metasploitable イメージは、故意にセキュリティの脆弱性があるように構成されているイメージです。 このイメージを使用して、問題をテストして検出します。 次の手順では、Metasploitable イメージを設定する方法について説明します。 新しいバージョンの Metasploitable が必要な場合は、https://github.com/rapid7/metasploitable3 を参照してください。

テンプレート VM に Kali Linux と Metasploitable をインストールするには、次のコマンドを実行します。

Invoke-WebRequest ' https://aka.ms/azlabs/scripts/EthicalHacking-powershell' -Outfile Setup-EthicalHacking.ps1

.\Setup-EthicalHacking.ps1 -SwitchName 'Default Switch'

重要

Azure Lab Services は 2027 年 6 月 28 日に廃止されます。 詳細については、提供終了ガイド を参照してください。

入れ子になった仮想化用のテンプレート マシンを準備する

入れ子になった仮想化を有効にする 手順に従って、入れ子になった仮想化用のテンプレート VM を準備します。

Kali Linux イメージを使用して入れ子になった仮想マシンを設定する

Kali は、侵入テストとセキュリティ監査用のツールが含まれる Linux ディストリビューションです。 Kali の入れ子になった VM をテンプレート VM にインストールするには、次の操作を行います。

リモート デスクトップを使用してテンプレート VM に接続します。

不快感を与えるセキュリティ Kali Linux VM イメージ からイメージをダウンロードします。 既定のユーザー名とパスワードはダウンロード ページに記載されています。

Hyper-V 用の Kali Linux Hyper-V 64-ビット (7z) をダウンロードします。

.7z ファイルを抽出します。 7-Zip をまだお持ちでない場合は、https://www.7-zip.org/download.html からダウンロードします。

事前に作成した Kali イメージ を Hyper-V にインポートする手順に従ってください。

これで、Kali イメージを使用できるようになりました。 Hyper-V マネージャー から、[アクション] >[開始] を選択し、[アクション] >[接続] を選択して仮想マシンに接続します。 既定のユーザー名は kali、パスワードはkali です。

Rapid7 Metasploitable イメージは、故意にセキュリティの脆弱性があるように構成されているイメージです。 このイメージを使用して、問題をテストして検出します。 次の手順では、Metasploitable イメージを設定する方法について説明します。 新しいバージョンの Metasploitable が必要な場合は、https://github.com/rapid7/metasploitable3 を参照してください。

Metasploitable の入れ子になった VM をテンプレート VM にインストールするには、次の操作を行います。

リモート デスクトップを使用してテンプレート VM に接続します。

Metasploitable イメージをダウンロードします。

https://information.rapid7.com/download-metasploitable-2017.html に移動します。 フォームに入力してイメージをダウンロードし、[Submit]\(送信\) ボタンを選択します。

[Download Metasploitable Now]\(Metasploitable を今すぐダウンロード\) を選択します。

ダウンロードが終了したら、ZIP ファイルを抽出し、Metasploitable.vmdk の場所を記録しておきます。

StarWind V2V Converter を使用して、展開した .vmdk ファイルを Hyper-V .vhdx ファイルに変換します。

StarWind V2V Converter をダウンロードしてインストールします。StarWind V2V Converter を開始します。[Select location of image to convert]\(変換するイメージの場所の選択\) ページで、[Local file]\(ローカル ファイル\) を選択します。 [次へ ] を選択します。[Source image]\(ソース イメージ\) ページの [File name]\(ファイル名\) の設定では、前のステップで抽出した Metasploitable.vmdk を探して選択します。 [次へ ] を選択します。[Select location of destination image]\(ターゲット イメージの場所の選択\) で、[Local file]\(ローカル ファイル\) を選択します。 [次へ ] を選択します。[Select destination image format]\(ターゲット イメージの形式の選択\) ページで、[VHD/VHDX] を選択します。 [次へ ] を選択します。[Select option for VHD/VHDX image format]\(VHD/VHDX イメージ形式のオプションの選択\) ページで、[VHDX growable image]\(VHDX 拡張可能イメージ\) を選択します。 [次へ ] を選択します。[Select destination file name]\(ターゲット ファイル名の選択\) ページで、既定のファイル名をそのまま使用します。 変換 を選択します。[Converting]\(変換\) ページで、イメージが変換されるまで待ちます。 変換には数分かかる場合があります。 変換が完了したら、[Finish]\(完了\) を選択します。

新しい Hyper-V 仮想マシンを作成します。

Hyper-V マネージャー を開きます。

[アクション] >[新規] >[仮想マシン] を選択します。

仮想マシンの新規作成ウィザード の [開始する前に] ページで、[次へ] を選択します。

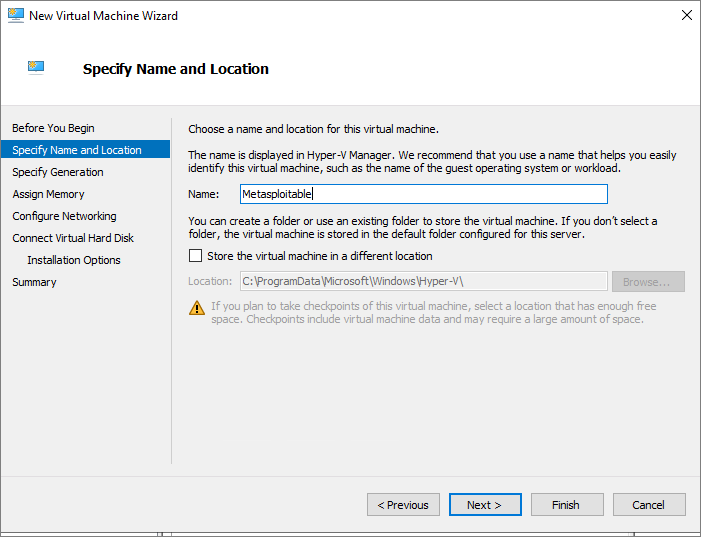

[名前と場所の指定] ページで、[名前] に Metasploitable を入力し、[次へ] を選択します。

[世代の指定] ページで、既定値をそのまま使用し、[次へ] を選択します。

[メモリの割り当て] ページで、[起動メモリ] に 512 MB を入力し、[次へ] を選択します。

[ネットワークの構成] ページで、接続を [未接続] のままにします。 ネットワーク アダプターは、後で設定します。

[仮想ハード ディスクの接続] ページで、[既存の仮想ハード ディスクを使用する] を選択します。 前の手順の Metasploitable.vhdx ファイルの場所を参照し、[次へ] を選択します。

[仮想マシンの新規作成ウィザードの完了] ページで、[完了] を選択します。

仮想マシンが作成されたら、Hyper-V マネージャーで選択します。 VM はまだ起動しないでください。

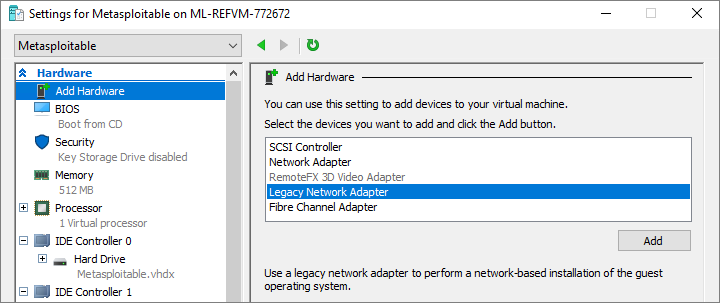

[アクション] >[設定] を選択します。

[Metasploitable の設定] ページで、[ハードウェアの追加] を選択します。

[レガシ ネットワーク アダプター] を選択し、[追加] を選択します。

[レガシ ネットワーク アダプター] ページで、[仮想スイッチ] 設定の [既定のスイッチ] を選択し、[OK] を選択します。

これで、Metasploitable イメージを使用できるようになりました。 Hyper-V マネージャー から、[アクション] >[開始] を選択し、[アクション] >[接続] を選択して仮想マシンに接続します。 既定のユーザー名は msfadmin、パスワードはmsfadmin です。

テンプレートが更新され、倫理的ハッキング侵入テスト クラスに必要な入れ子になった VM イメージ、侵入テストを実行するツールがあるイメージ、検出対象のセキュリティの脆弱性がある別のイメージが含まれるようになりました。 クラスにテンプレート VM を発行 できるようになりました。

関連するコンテンツ

この記事では、倫理的ハッキング クラスのラボを作成する手順について説明しました。 ラボ VM には、侵入テストを練習するための 2 つの入れ子になった仮想マシンが含まれます。

テンプレート イメージをラボに発行できるようになります。 詳細については、「テンプレート VM の発行 」を参照してください。

ラボを設定するときは、次の記事を参照してください。

![Hyper V の仮想マシンの新規作成ウィザードの [メモリの割り当て] ページのスクリーンショット。](media/class-type-ethical-hacking/assign-memory-page.png)

![Hyper V の仮想マシンの新規作成ウィザードの [仮想ハードディスクの接続] ページのスクリーンショット。](media/class-type-ethical-hacking/connect-virtual-network-disk.png)

![Hyper V VM の [レガシ ネットワーク アダプター] 設定ページのスクリーンショット。](media/class-type-ethical-hacking/legacy-network-adapter-page.png)