AKS 上の Azure HDInsight でのエンタープライズ セキュリティの概要

大事な

AKS 上の Azure HDInsight は、2025 年 1 月 31 日に廃止されました。 というお知らせを通じて、について詳しく学びましょう。

ワークロードの突然の終了を回避するには、ワークロードを Microsoft Fabric または同等の Azure 製品 に移行する必要があります。

大事な

この機能は現在プレビュー段階です。 Microsoft Azure プレビューの 追加使用条件 には、ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される、より多くの法的条件が含まれています。 この特定のプレビューの詳細については、AKS プレビュー情報 Azure HDInsightを参照してください。 ご質問や機能の提案については、AskHDInsight に詳細を記載したリクエストを送信し、Azure HDInsight Communityをフォローして最新情報をご確認ください。

AKS 上の Azure HDInsight では、既定でセキュリティが提供され、エンタープライズ セキュリティのニーズに対処するいくつかの方法があります。

この記事では、全体的なセキュリティ アーキテクチャとセキュリティ ソリューションについて説明します。これを境界セキュリティ、認証、承認、暗号化という 4 つの従来のセキュリティの柱に分割します。

セキュリティ アーキテクチャ

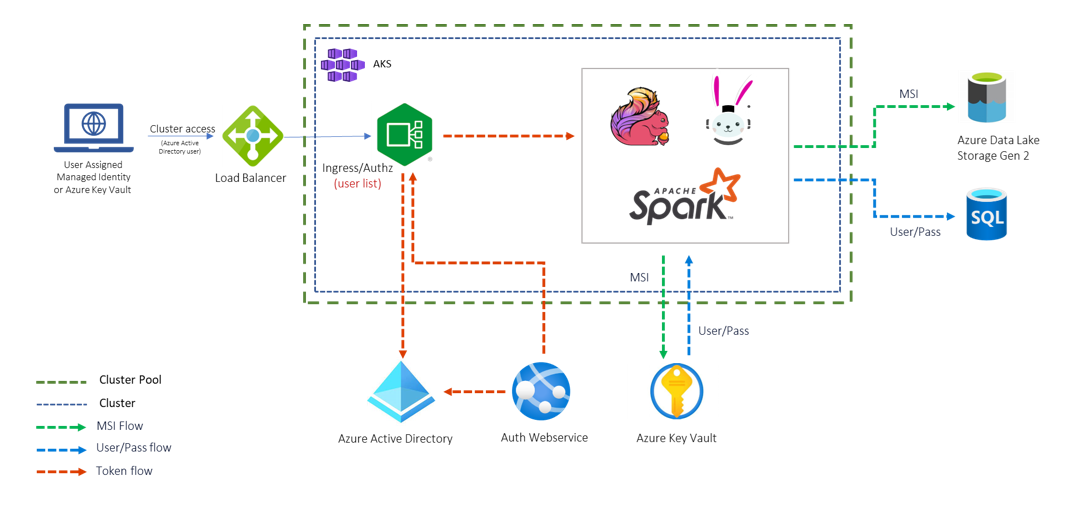

あらゆるソフトウェアに対するエンタープライズ対応には、発生する可能性のある脅威を防ぎ、対処するための厳格なセキュリティ チェックが必要です。 AKS 上の HDInsight には、複数のレイヤーで保護するための多層セキュリティ モデルが用意されています。 セキュリティ アーキテクチャでは、MSI を使用した最新の承認方法が使用されます。 すべてのストレージ アクセスは MSI を使用し、データベース アクセスはユーザー名/パスワードを使用します。 パスワードは、顧客によって定義された Azure Key Vaultに格納されます。 この機能により、セットアップは既定で堅牢で安全になります。

次の図は、AKS 上の HDInsight のセキュリティの高度な技術的アーキテクチャを示しています。

エンタープライズ セキュリティの柱

エンタープライズ セキュリティを見る 1 つの方法は、セキュリティ ソリューションを、制御の種類に基づいて 4 つの主要なグループに分割することです。 これらのグループはセキュリティの柱とも呼ばれ、境界セキュリティ、認証、承認、暗号化の種類です。

境界セキュリティ

AKS 上の HDInsight の境界セキュリティは、仮想ネットワークを通じて実現されます。 エンタープライズ管理者は、仮想ネットワーク (VNET) 内にクラスターを作成し、ネットワーク セキュリティ グループ (NSG) を使用して仮想ネットワークへのアクセスを制限できます。

認証

AKS 上の HDInsight は、クラスター ログイン用の Microsoft Entra ID ベースの認証を提供し、マネージド ID (MSI) を使用して Azure Data Lake Storage Gen2 内のファイルへのクラスター アクセスをセキュリティで保護します。 マネージド ID は、自動的に管理される資格情報のセットを Azure サービスに提供する Microsoft Entra ID の機能です。 このセットアップにより、エンタープライズ従業員はドメイン資格情報を使用してクラスター ノードにサインインできます。 Microsoft Entra ID のマネージド ID を使用すると、アプリは Azure Key Vault、ストレージ、SQL Server、データベースなど、Microsoft Entra で保護されている他のリソースに簡単にアクセスできます。 Azure プラットフォームによって管理される ID。シークレットをプロビジョニングまたはローテーションする必要はありません。 このソリューションは、AKS クラスターやその他の依存リソース上の HDInsight へのアクセスをセキュリティで保護するためのキーです。 マネージド ID は、接続文字列内の資格情報など、アプリからシークレットを排除することで、アプリの安全性を高めます。

依存リソースへのアクセスを管理するクラスター作成プロセスの一環として、スタンドアロンの Azure リソースであるユーザー割り当てマネージド ID を作成します。

認可

ほとんどの企業が従うベスト プラクティスは、すべての従業員がすべてのエンタープライズ リソースにフル アクセスできるわけではないことを確認することです。 同様に、管理者はクラスター リソースのロールベースのアクセス制御ポリシーを定義できます。

リソース所有者は、ロールベースのアクセス制御 (RBAC) を構成できます。 RBAC ポリシーを構成すると、組織内のロールにアクセス許可を関連付けることができます。 この抽象化レイヤーを使用すると、作業の責任を実行するために必要なアクセス許可のみをユーザーが持つことが容易になります。 ARM ロールによって管理される承認は、クラスター管理(コントロールプレーン)とクラスターデータアクセス(データプレーン)を が管理し、クラスターアクセス管理がこれを補完します。

クラスター管理ロール (コントロール プレーン/ARM ロール)

| アクション | AKS クラスター プール管理者の HDInsight | HDInsight の AKS クラスター管理者 |

|---|---|---|

| クラスター プールの作成/削除 | ✅ | |

| クラスター プールにアクセス許可とロールを割り当てる | ✅ | |

| クラスターの作成/削除 | ✅ | ✅ |

| クラスター の管理 | ✅ | |

| 構成管理 | ✅ | |

| スクリプト アクション | ✅ | |

| ライブラリ管理 | ✅ | |

| モニタリング | ✅ | |

| 拡張の実施 | ✅ |

上記のロールは、ARM 操作の観点から見た役割です。 詳細については、「Azure portal を使用して Azure リソースへのアクセス権をユーザーに付与する - Azure RBAC」を参照してください。

クラスター アクセス (データ プレーン)

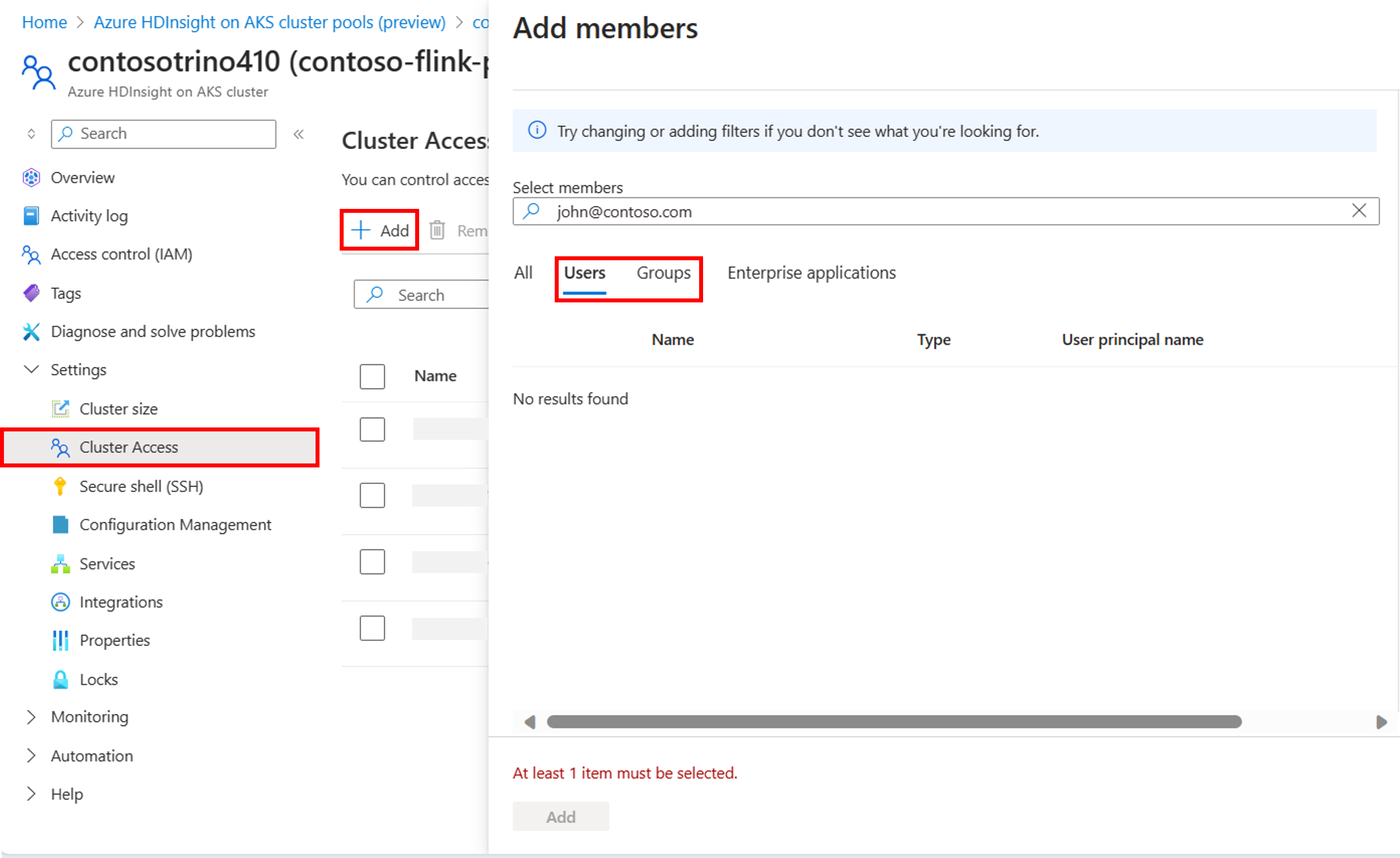

ポータルまたは ARM を使用して、ユーザー、サービス プリンシパル、マネージド ID にクラスターへのアクセスを許可できます。

このアクセスにより、

- クラスターを表示し、ジョブを管理します。

- すべての監視操作と管理操作を実行します。

- 自動スケール操作を実行し、ノード数を更新します。

に対して指定されていないアクセス権

- クラスターの削除

大事な

新しく追加されたユーザーには、サービスの健全性を表示するために、「Azure Kubernetes Service RBAC 閲覧者」の追加ロールが必要になります。

監査

リソースの未承認または意図しないアクセスを追跡するには、クラスター リソース アクセスの監査が必要です。 これは、承認されていないアクセスからクラスター リソースを保護するのと同じくらい重要です。

リソース グループ管理者は、アクティビティ ログを使用して、AKS クラスターリソースとデータ上の HDInsight へのすべてのアクセスを表示および報告できます。 管理者は、アクセス制御ポリシーの変更を表示および報告できます。

暗号化

組織のセキュリティとコンプライアンスの要件を満たすには、データの保護が重要です。 承認されていない従業員からのデータへのアクセスを制限するとともに、暗号化する必要があります。 クラスター ノードとコンテナーで使用されるストレージとディスク (OS ディスクと永続データ ディスク) は暗号化されます。 Azure Storage 内のデータは、使用可能な最も強力なブロック暗号の 1 つである 256 ビット AES 暗号化を使用して透過的に暗号化および暗号化解除され、FIPS 140-2 に準拠しています。 Azure Storage 暗号化はすべてのストレージ アカウントに対して有効になっています。これにより、データは既定でセキュリティで保護されるため、Azure Storage 暗号化を利用するためにコードやアプリケーションを変更する必要はありません。 転送中のデータの暗号化は、TLS 1.2 で処理されます。

コンプライアンス

Azure コンプライアンス オファリングは、正式な認定を含むさまざまな種類の保証に基づいています。 また、証明書、検証、および承認。 独立したサードパーティ監査会社によって生成された評価。 Microsoft によって作成された契約上の修正、自己評価、および顧客ガイダンス ドキュメント。 AKS コンプライアンス情報の HDInsight については、Microsoft セキュリティ センターの と、Microsoft Azure コンプライアンス のの概要を参照してください。

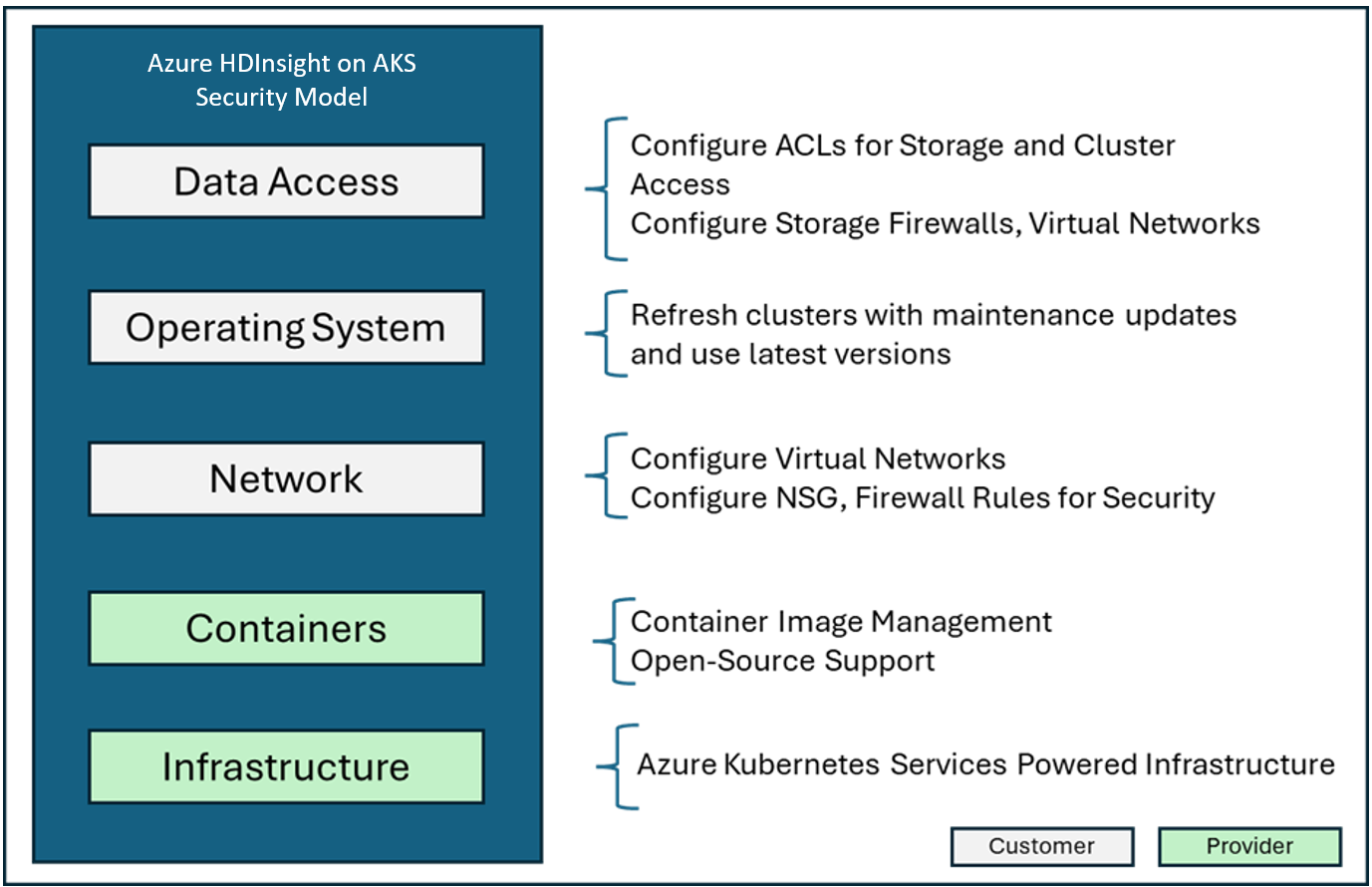

共同責任モデル

次の図は、主要なシステム セキュリティ領域と、使用できるセキュリティ ソリューションをまとめたものです。 また、顧客としての責任であるセキュリティ領域と、サービス プロバイダーとしての AKS 上の HDInsight の責任である領域についても説明します。

次の表に、セキュリティ ソリューションの種類ごとのリソースへのリンクを示します。

| セキュリティ領域 | 利用可能なソリューション | 責任を負う当事者 |

|---|---|---|

| データ アクセスのセキュリティ | Azure Data Lake Storage Gen2 に アクセス制御リストの ACL を構成する | 顧客 |

| ストレージで「Secure transfer required」プロパティを有効にする | 顧客 | |

| Azure Storage ファイアウォール と仮想ネットワーク 構成する | 顧客 | |

| オペレーティング システムのセキュリティ | AKS バージョンで最新の HDInsight を使用してクラスターを作成する | 顧客 |

| ネットワーク セキュリティ | 仮想ネットワーク を構成する | |

| ファイアウォール規則 を使用して トラフィックを構成する | 顧客 | |

| の送信トラフィックを構成する必要があります | 顧客 |