Azure バースト デプロイ用に Azure 管理証明書を構成するためのオプション

Windows HPC クラスターに Azure ノードをデプロイする前に、管理証明書を Azure サブスクリプションにアップロードする必要があります。 対応する証明書は、ヘッド ノード コンピューター (ヘッド ノードが高可用性用に構成されている場合は、各ヘッド ノード コンピューター) で構成する必要があります。 一部のバージョンの HPC Pack を使用する特定のシナリオでは、クラスターの管理に使用され、Azure への接続が必要なクライアント コンピューターでも証明書を構成する必要があります。

概要

次の表は、Azure ノードデプロイの管理証明書に必要な構成をまとめたものです。 必要な正確な構成手順は、管理証明書のソース、クラスターで実行されている HPC Pack のバージョン、クラスターの構成によって異なります。 例については、このトピックの残りの部分のシナリオを参照してください。

| 場所 | 証明書ストア | 種類 |

|---|---|---|

| Azure サブスクリプション | サブスクリプションの設定 | 証明書のみ (.cer) |

| ヘッド ノード | ローカル コンピューター\個人用 | 秘密キーを持つ証明書 (.pfx) |

| ローカル コンピューター\信頼されたルート証明機関 | 証明書のみ (.cer) | |

| 現在のユーザー\個人用 (HPC Pack 2012 SP1 以降は必要ありません) | 秘密キーを持つ証明書 (.pfx) | |

| クライアント コンピューター | 現在のユーザー\個人用 (HPC Pack 2012 SP1 以降は必要ありません) | 秘密キーを持つ証明書 (.pfx) |

| 現在のユーザー\信頼されたルート証明機関 (HPC Pack 2012 SP1 以降では必要ありません) | 証明書のみ (.cer) |

手記

複数の Azure サブスクリプションを使用して Azure ノードのデプロイを計画する場合は、必要なすべての管理証明書を構成してください。

Azure サブスクリプションと、HPC Pack を使用した Azure ノードのデプロイ用の管理証明書を取得するオプションの詳細については、「要件」 (Microsoft HPC Packを使用して Azure ノードを追加するための要件) を参照してください。

コンピューター上の証明書ストアに証明書をインポートまたはエクスポートするには、適切な権限とアクセス許可を持つアカウントを使用する必要があります。 証明書スナップインを使用して証明書のエクスポートとインポートを実行する方法の一般的な情報については、Windows Server のバージョンのドキュメントを参照してください。

シナリオ 1: 既定の Microsoft HPC Azure Management 証明書を構成する

大事な

このシナリオは、Microsoft HPC Pack 2016 以降のバージョンではサポートされていません。

HPC Pack 2016 より前のバージョンの HPC Pack では、HPC Pack のインストール時に、既定の Microsoft HPC Azure Management 証明書がヘッド ノード (またはヘッド ノード) に自動的に生成されます。 この証明書は自己署名され、HPC Pack のインストールに固有です。 この証明書は、テスト目的と概念実証のデプロイ用に提供されます。 これにより、Azure ノードデプロイのすべての証明書構成タスクが簡略化されますが、排除されるわけではありません。

インストール時に、既定の Microsoft HPC Azure Management 証明書がローカル コンピューターに必要な証明書ストアに自動的にインポートされ、%CCP_HOME%\bin\hpccert.cer ファイルが生成されます。 その後、Azure portal またはその他の Azure 用ツール

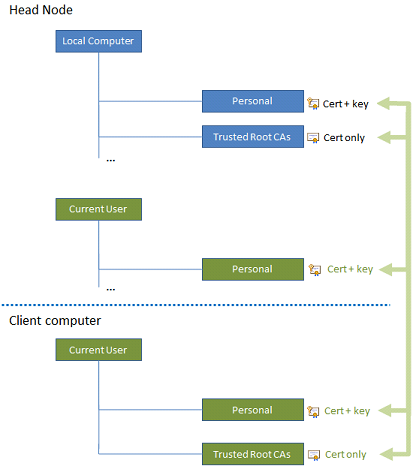

次の図は、ヘッド ノード (またはヘッド ノード) 上の 2 つの証明書ストアを示しています。この場合、HPC Pack (SP3 で HPC Pack 2008 R2 以降) をインストールすると、既定の Microsoft HPC Azure Management 証明書が自動的にインポートされます。

既定の管理証明書 の

図の右側にある緑色の矢印は、HPC 管理者が HPC Pack 2008 R2 SP3、HPC Pack 2008 R2 SP4、または HPC Pack 2012 RTM の証明書を手動でインポートする必要がある次の追加の証明書ストアを示しています。

各ヘッド ノードで、証明書 (秘密キー付き) を現在のユーザー\個人用ストアにインポートします。

クラスターの管理に使用され、Azure への接続が必要なクライアント コンピューターで、証明書 (秘密キーを使用) を現在のユーザー\個人用ストアにインポートし、CER 形式 (キーなし) で証明書を現在のユーザー\信頼されたルート証明機関ストアにインポートします。 クライアント コンピューターを使用してクラスターを管理しない場合、これらの手順は必要ありません。

これらのタスクが必要な場合は、次の手順を実行します。

手記

- 少なくとも HPC Pack 2012 SP1 を実行している場合、既定の Microsoft HPC Azure Management は、ヘッド ノード上の必要な証明書ストアに自動的にインポートされます。 ヘッド ノードでのそれ以上の構成は必要なく、クライアント コンピューターでの構成は必要ありません。 証明書は、Azure サブスクリプションにのみアップロードする必要があります。

- HPC Pack 2008 R2 SP1 または HPC Pack 2008 R2 SP2 を実行している場合、既定の Microsoft HPC Azure Managementとその秘密キーは、ヘッド ノード上のローカル コンピューター\信頼されたルート証明機関ストアにのみ自動的にインポートされます。 (秘密キーを使用して) 証明書をヘッド ノード上の追加ストアにインポートする必要はありません。 ただし、セキュリティのベスト プラクティスとして、HPC Pack 2008 R2 SP3 以降で想定される秘密キー証明書の構成を更新することをお勧めします。

大事な

- 証明書スナップインを使用して証明書のインポートとエクスポートを行うだけです。 エクスプローラーでファイルを開いて証明書をインストールしないでください。

- 1 台のコンピューター上の証明書ストアから証明書をコピーし、別のコンピューターのストアに貼り付けることはできません。

既定の Microsoft HPC Azure Management 証明書を Azure サブスクリプションにアップロードするには

Azure portalにサインインします。

[サブスクリプションの

your_subscription_name ] をクリックします。 [のアップロード]

[ 管理証明書] をクリックします。 \bin\hpccert.cer %CCP_HOME%ファイルを参照します。

証明書スナップインを使用して既定の HPC Azure 管理証明書を PFX 形式でエクスポートするには

ヘッド ノードで、Microsoft 管理コンソールを起動します。 たとえば、コマンド プロンプトで「

mmc」と入力します。[

ファイル ] メニューの [スナップイン追加/削除] をクリックします。 [スナップインの追加と削除 ] ダイアログ ボックスが表示されます。 [使用可能なスナップイン

で、[証明書 ] をクリックし、[の追加] クリックします。 [コンピューター アカウント ] を選択し、[次 ] をクリックします。

大事な

この手順では、コンピューター アカウント

選択する必要があります。 このページで別のオプションを選択しないでください。 [ローカル コンピューター

] を選択し、[完了] クリックします。 [OK] クリックします。 コンソール ツリーで、[証明書

展開し、個人用 展開し、[証明書 ] をクリックします。 詳細ウィンドウで、[既定の Microsoft HPC Azure Management

] をクリックします。 証明書を PFX 形式でエクスポートするには、次の操作を行います。

[

アクション ] メニューの [すべてのタスク] をポイントし、[エクスポート] クリックします。 証明書のエクスポート ウィザードが表示されます。 [次 ] をクリックします。 [秘密キーのエクスポート

] ページで、[はい] クリックし、秘密キーを エクスポートします。 [次 ] をクリックします。[ファイル形式のエクスポート] ページで、[Personal Information Exchange – PKCS #12 (.PFX)します。 [次 ] をクリックします。

[パスワード] ページで、秘密キーの暗号化に使用するパスワードを入力して確認します。 [次 ] をクリックします。

ウィザードのページに従って、PFX 形式で証明書をエクスポートします。

大事な

エクスポートされる PFX 形式のファイルは、パスワードで保護されます。 ただし、セキュリティで保護された場所に常に格納する必要があります。

既定の Windows Microsoft HPC Azure Management 証明書をヘッド ノードの現在のユーザー\個人用ストアにインポートするには

ヘッド ノードで、Microsoft 管理コンソールを起動します。 たとえば、コマンド プロンプトで「

mmc」と入力します。[

ファイル ] メニューの [スナップイン追加/削除] をクリックします。 [スナップインの追加と削除 ] ダイアログ ボックスが表示されます。 [使用可能なスナップイン

で、[証明書 ] をクリックし、[の追加] クリックします。 [マイ ユーザー アカウント

] を選択し、[完了 ] をクリックします。 コンソール ツリーで、[

証明書 - 現在のユーザー ] を展開し、[ 個人用展開します。 PFX 形式の証明書をインポートするには、[証明書

を右クリックし、[すべてのタスク] をポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、.pfx ファイルを個人用ストアにインポートします。

大事な

必要に応じて、キーをエクスポート可能としてマークするオプションを選択します。 これにより、他の HPC 管理者は、後日秘密キーを使用して証明書をエクスポートできます。 キーをエクスポート可能としてマークしない場合は、管理証明書の .pfx ファイルを安全な場所に保存し、必要に応じて他の HPC 管理者が使用できるようにします。

証明書をインポートすると、証明書スナップインの詳細ウィンドウに証明書が表示されます。 証明書をダブルクリックすると、その状態を確認したり、拇印などの詳細を表示したりできます。

クラスターの管理に使用するクライアント コンピューター上の証明書ストアに既定の Windows Microsoft HPC Azure Management 証明書をインポートするには

適切なクラスター管理者アカウントを使用してクライアント コンピューターにログオンします。

証明書スナップインを起動して、ユーザー証明書を管理します。 たとえば、コマンド プロンプトで「

certmgr.msc」と入力します。PFX 形式の証明書を現在のユーザー\個人用ストアにインポートするには、次の操作を行います。

コンソール ツリーで、[証明書

展開し、個人用 展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、.pfx ファイルを個人用ストアにインポートします。

注意

セキュリティのベスト プラクティスとして、特定の理由がない限り、現在のユーザー\個人用ストアにインポートするときに、キーをエクスポート可能としてマークするオプションを選択しないでください。

CER 形式の証明書を現在のユーザー\信頼されたルート証明機関ストアにインポートするには、次の操作を行います。

コンソール ツリーで、証明書

展開し、信頼されたルート証明機関の 展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、信頼されたルート証明機関ストアにhpccert.cer ファイルをインポートします。

その他の考慮事項

- HPC Pack をアンインストールした場合、ヘッド ノードの既定の Microsoft HPC Azure Management 証明書

は削除されません。 ヘッド ノード上の証明書ストア内の hpccert.cer ファイルと 既定の Microsoft HPC Azure Management 証明書は、アンインストール後も残ります。 後で HPC Pack を再インストールした場合、既定の Microsoft HPC Azure Management は再生成されません。

シナリオ 2: 自己署名証明書または不明な証明機関からの証明書を構成する

独自の自己署名証明書、またはまだ信頼されていない証明機関 (CA) によって発行された証明書を使用するには、HPC Pack 2008 R2 SP3、HPC Pack 2008 R2 SP4、または HPC Pack 2012 RTM を使用して作成されたクラスターの HPC 管理者は、各ヘッド ノードの次の図に示す手動構成手順をすべて実行する必要があります。また、必要に応じて、各ヘッド ノード上の任意のクライアント コンピューターで、緑色の矢印で示されているすべての手動構成手順を実行する必要があります。クラスターの管理に使用されます。

手記

HPC Pack 2012 SP1 以降では、自己署名証明書はローカル コンピューター\個人用コンピューターとローカル コンピューター\信頼されたルート CA ストアにのみインポートする必要があります。

の証明書ストア

の証明書ストア

たとえば、自己署名 X.509 v3 証明書は、特定のバージョンの Microsoft Visual Studio と Windows SDK と共に自動的にインストールされる makecert.exe ツールを使用して作成できます。 結果の証明書は、ヘッド ノードとクライアント コンピューター上の必要な証明書ストアにインポートできます。 これらのタスクが必要な場合は、次の手順を実行します。

大事な

- 証明書スナップインを使用して証明書のインポートとエクスポートを行うだけです。 エクスプローラーでファイルを開いて証明書をインストールしないでください。

- 1 台のコンピューター上の証明書ストアから証明書をコピーし、別のコンピューターのストアに貼り付けることはできません。

- より新しいバージョンの Windows では、New-SelfSignedCertificate Windows PowerShell コマンドレットを使用して自己署名証明書を作成することをお勧めします。

makecert を使用して自己署名証明書を作成するには

Visual Studio コマンド プロンプトまたは Windows SDK コマンド プロンプトを開きます。

キーの長さが 2048 の自己署名 X.509 証明書を作成するには、WinAzureHPCCert

名前の Current User\Personal 証明書ストアにインストールし、対応する CER ファイル HPCcert.cer を作成し、次のようなコマンドを入力します。makecert -r -pe -a sha1 -n "CN=WinAzureHPCCert" -ss My -len 2048 -sp "Microsoft Enhanced RSA and AES Cryptographic Provider" -sy 24 HPCcert.cer

自己署名証明書を Azure サブスクリプションにアップロードするには

クラシック ポータルにサインインします。

[

設定] ] をクリックし、[管理証明書] をクリックし、[アップロード] クリック HPCcert.cer ファイル (makecert.exeを使用して作成した証明書ファイル) を参照します。

証明書スナップインを使用して自己署名証明書を PFX 形式でエクスポートするには

自己署名証明書を生成したコンピューターで、Microsoft 管理コンソールを起動します。 たとえば、コマンド プロンプトで「

mmc」と入力します。[

ファイル ] メニューの [スナップイン追加/削除] をクリックします。 [スナップインの追加と削除 ] ダイアログ ボックスが表示されます。 [使用可能なスナップイン

で、[証明書 ] をクリックし、[の追加] クリックします。 [マイ ユーザー アカウント

] を選択し、[完了 ] をクリックします。 [OK] クリックします。 コンソール ツリーで、[証明書

展開し、個人用 展開し、[証明書 ] をクリックします。 詳細ウィンドウで、WinAzureHPCCert

(makecert.exeを使用して作成した自己署名証明書の名前) をクリックします。 証明書を PFX 形式でエクスポートするには、次の操作を行います。

[

アクション ] メニューの [すべてのタスク] をポイントし、[エクスポート] クリックします。 証明書のエクスポート ウィザードが表示されます。 [次 ] をクリックします。 [秘密キーのエクスポート

] ページで、[はい] クリックし、秘密キーを エクスポートします。 [次 ] をクリックします。[ファイル形式のエクスポート] ページで、[Personal Information Exchange – PKCS #12 (.PFX)します。 [次 ] をクリックします。

[パスワード] ページで、秘密キーの暗号化に使用するパスワードを入力して確認します。 [次 ] をクリックします。

ウィザードのページに従って、PFX 形式で証明書をエクスポートします。

大事な

エクスポートされる PFX 形式のファイルは、パスワードで保護されます。 ただし、セキュリティで保護された場所に常に格納する必要があります。

自己署名証明書をヘッド ノード上の証明書ストアにインポートするには

ヘッド ノードで、Microsoft 管理コンソールを起動します。 たとえば、コマンド プロンプトで「

mmc」と入力します。[

ファイル ] メニューの [スナップイン追加/削除] をクリックします。 [スナップインの追加と削除 ] ダイアログ ボックスが表示されます。 [使用可能なスナップイン

で、[証明書 ] をクリックし、[の追加] クリックします。 [コンピューター アカウント ] を選択し、[次 ] をクリックします。

[ローカル コンピューター

] を選択し、[完了] クリックします。 [使用可能なスナップイン

で、[証明書 ] をクリックし、[の追加] クリックします。 [マイ ユーザー アカウント

] を選択し、[完了 ] をクリックします。 [OK] クリックします。 PFX 形式の証明書をローカル コンピューター\個人用ストアにインポートするには、次の操作を行います。

コンソール ツリーで、

証明書 (ローカル コンピューター) を展開し、個人用展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、.pfx ファイルを個人用ストアにインポートします。

大事な

必要に応じて、キーをエクスポート可能としてマークするオプションを選択します。 これにより、他の HPC 管理者は、後日秘密キーを使用して証明書をエクスポートできます。 キーをエクスポート可能としてマークしない場合は、管理証明書の .pfx ファイルを安全な場所に保存し、必要に応じて他の HPC 管理者が使用できるようにします。

証明書をインポートすると、証明書スナップインの詳細ウィンドウに証明書が表示されます。 証明書をダブルクリックすると、その状態を確認したり、拇印などの詳細を表示したりできます。

CER 形式の証明書をローカル コンピューター\信頼されたルート証明機関ストアにインポートするには、次の操作を行います。

コンソール ツリーで、

証明書 (ローカル コンピューター ) を展開し、信頼されたルート証明機関展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、(秘密キーを使用せずに) .cer ファイルを信頼されたルート証明機関ストアにインポートします。

PFX 形式の証明書を現在のユーザー\個人用ストアにインポートするには、次の操作を行います。

コンソール ツリーで、[

証明書 - 現在のユーザー ] を展開し、[ 個人用展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、.pfx ファイル (秘密キー付き) を個人用ストアにインポートします。

自己署名証明書をクライアント コンピューター上の証明書ストアにインポートするには

適切な HPC 管理者アカウントを使用してクライアント コンピューターにログオンします。

証明書マネージャーを起動します。 たとえば、コマンド プロンプトで「certmgr.msc

入力します。 コンソール ツリーで、[証明書

展開し、個人用 展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、.pfx ファイル (秘密キー付き) を個人用ストアにインポートします。

コンソール ツリーで、証明書

展開し、信頼されたルート証明機関の 展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、(秘密キーを使用せずに) .cer ファイルを信頼されたルート証明機関ストアにインポートします。

シナリオ 3: 信頼された CA からの証明書を構成する

既に信頼されているパブリック CA またはエンタープライズ CA によって発行された証明書を使用するには、HPC Pack 2008 R2 SP3、HPC Pack 2008 R2 SP4、または HPC Pack 2012 RTM を使用して作成されたクラスターの HPC 管理者は、各ヘッド ノード上の次の図の緑色の矢印で示されている手動構成手順を実行し、必要に応じて、クラスターの管理に使用される任意のクライアント コンピューターで実行します。

手記

- 証明書は信頼された CA によって発行されるため、信頼されたルート証明書はコンピューターで既に構成されている必要があり、信頼されたルート証明機関ストアに証明書をインポートする必要はありません。

- HPC Pack 2012 SP1 以降では、信頼された証明書はローカル コンピューター\個人用ストアにのみインポートする必要があります。

信頼された管理証明書 の証明書ストアの

これらのタスクを完了するには、次の手順に従います。

大事な

- 証明書スナップインを使用して証明書のインポートとエクスポートを行うだけです。 エクスプローラーでファイルを開いて証明書をインストールしないでください。

- 1 台のコンピューター上の証明書ストアから証明書をコピーし、別のコンピューターのストアに貼り付けることはできません。

証明書スナップインを使用して信頼された証明書を PFX 形式および CER 形式でエクスポートするには

ヘッド ノード コンピューターで、Microsoft 管理コンソールを起動します。 たとえば、コマンド プロンプトで「

mmc」と入力します。[

ファイル ] メニューの [スナップイン追加/削除] をクリックします。 [スナップインの追加と削除 ] ダイアログ ボックスが表示されます。 [使用可能なスナップイン

で、[証明書 ] をクリックし、[の追加] クリックします。 [コンピューター アカウント ] を選択し、[次 ] をクリックします。 [OK]

クリックします。 [ローカル コンピューター

] を選択し、[完了] クリックします。 [OK] クリックします。 コンソール ツリーで、[証明書

展開し、信頼されたルート証明機関 展開して、証明書 クリックします。 詳細ウィンドウで、信頼できる証明書をクリックします。

証明書を PFX 形式でエクスポートするには、次の操作を行います。

[

アクション ] メニューの [すべてのタスク] をポイントし、[エクスポート] クリックします。 証明書のエクスポート ウィザードが表示されます。 [次 ] をクリックします。 [秘密キーのエクスポート

] ページで、[はい] クリックし、秘密キーを エクスポートします。 [次 ] をクリックします。[ファイル形式のエクスポート] ページで、[Personal Information Exchange – PKCS #12 (.PFX)します。 [次 ] をクリックします。

[パスワード] ページで、秘密キーの暗号化に使用するパスワードを入力して確認します。 [次 ] をクリックします。

ウィザードのページに従って、PFX 形式で証明書をエクスポートします。

大事な

エクスポートされる PFX 形式のファイルは、パスワードで保護されます。 ただし、セキュリティで保護された場所に常に格納する必要があります。

証明書を CER 形式でエクスポートするには、次の操作を行います。

[

アクション ] メニューの [すべてのタスク] をポイントし、[エクスポート] クリックします。 証明書のエクスポート ウィザードが表示されます。 [次 ] をクリックします。 [秘密キーのエクスポート

] ページで、[いいえ] クリックします。秘密キー エクスポートしないでください。 [次 ] をクリックします。[ファイル形式のエクスポート] ページ DER でエンコードされたバイナリ X.509 (.CER)。 [次 ] をクリックします。

ウィザードのページに従って、証明書を CER 形式でエクスポートします。

証明書を Azure サブスクリプションにアップロードするには

クラシック ポータルにサインインします。

[

設定] ] をクリックし、[管理証明書] をクリックし、[アップロード] クリック 信頼されたルート証明機関ストアから以前にエクスポートした.cer ファイルを参照します。

ヘッド ノード上の証明書ストアに証明書をインポートするには

ヘッド ノードで、Microsoft 管理コンソールを起動します。 たとえば、コマンド プロンプトで「

mmc」と入力します。[

ファイル ] メニューの [スナップイン追加/削除] をクリックします。 [スナップインの追加と削除 ] ダイアログ ボックスが表示されます。 [使用可能なスナップイン

で、[証明書 ] をクリックし、[の追加] クリックします。 [コンピューター アカウント ] を選択し、[次 ] をクリックします。

[ローカル コンピューター

] を選択し、[完了] クリックします。 [使用可能なスナップイン

で、[証明書 ] をクリックし、[の追加] クリックします。 [マイ ユーザー アカウント

] を選択し、[完了 ] をクリックします。 [OK] クリックします。 PFX 形式の証明書をローカル コンピューター\個人用ストアにインポートするには、次の操作を行います。

コンソール ツリーで、

証明書 (ローカル コンピューター) を展開し、個人用展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、.pfx ファイルを個人用ストアにインポートします。

大事な

必要に応じて、キーをエクスポート可能としてマークするオプションを選択します。 これにより、他の HPC 管理者は、後日秘密キーを使用して証明書をエクスポートできます。 キーをエクスポート可能としてマークしない場合は、管理証明書の .pfx ファイルを安全な場所に保存し、必要に応じて他の HPC 管理者が使用できるようにします。

証明書をインポートすると、証明書スナップインの詳細ウィンドウに証明書が表示されます。 証明書をダブルクリックすると、その状態を確認したり、拇印などの詳細を表示したりできます。

PFX 形式の証明書を現在のユーザー\個人用ストアにインポートするには、次の操作を行います。

コンソール ツリーで、[

証明書 - 現在のユーザー ] を展開し、[ 個人用展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、.pfx ファイル (秘密キー付き) を個人用ストアにインポートします。

クライアント コンピューター上の証明書ストアに証明書をインポートするには

適切な HPC 管理者アカウントを使用してクライアント コンピューターにログオンします。

証明書マネージャーを起動します。 たとえば、コマンド プロンプトで「certmgr.msc

入力します。 コンソール ツリーで、[証明書

展開し、個人用 展開します。 証明書 を右クリックし、[すべてのタスク]ポイントして、[のインポート] クリックします。 証明書のインポート ウィザードが表示されます。 ウィザードのページに従って、.pfx ファイル (秘密キー付き) を個人用ストアにインポートします。

証明書の問題のトラブルシューティング

次の表に、Azure ノード テンプレートで管理証明書を構成する場合、または Azure ノードをデプロイするときの一般的な問題と、考えられる原因と解決手順を示します。

| 問題 | 考えられる原因 | 解決 |

|---|---|---|

管理証明書の参照時の No certificate available |

- 秘密キー証明書が必要な証明書ストアにインポートされない - ルート証明書の証明機関が信頼されていない |

このトピックで前述したように、必要なすべての証明書ストアに証明書をインポートします。 注: HPC Pack 2008 R2 SP1 または HPC Pack 2008 R2 SP2 で必要な証明書ストアは、以降のバージョンの HPC Pack とは異なります。 より新しいバージョンの HPC Pack では、より安全な構成が提供されます。 |

証明書 There was a problem with the certificate with thumbprint: <thumbprint> 拇印を入力するか、証明書を選択した後にエラーが発生する |

- 証明書の拇印が正しく書式設定されていないか、必要な証明書ストアの証明書に対応していません - 証明書チェーンが壊れている - 証明書が証明書ストアに正しくインポートされない - 証明書の有効期限が切れています |

- 証明書の拇印に必要な文字数が含まれており、スペースが含まれていないことを確認し、適切な認証証明書に対応していることを確認します。 - 証明書を発行した証明機関が信頼されていることを確認します。 必要に応じて、信頼関係を確立します。 ヘッド ノードでこれを行うには、秘密キー (CER 形式の証明書) なしで証明書をローカル コンピューター\信頼されたルート証明機関ストアにインポートします。 - 証明書スナップインで、証明書をダブルクリックし、証明書に The CA Root certificate is not trusted や The certificate has expired or is not yet valid. などの構成エラーが表示されていないことを確認します |

有効な証明書の拇印を入力した後、または証明書を参照して選択した後にエラー メッセージを The remote server returned an error: (403) Forbidden する |

証明書が Azure サブスクリプションに追加されない | クラシック ポータルを使用して、証明書を Azure サブスクリプションにアップロードします。 |

| HPC Pack によって生成されたhpccert.cer ファイルが、ヘッド ノード上の証明書ストアにインポートされた証明書ファイルと一致しません |

既定の Microsoft HPC Azure Management 証明書を次のように再生成します。 - ヘッド ノード (またはヘッド ノード) 上のhpccert.cer ファイルを削除します。 - HPC Management サービスを再起動します。 - 証明書がヘッド ノードの証明書ストアにインポートされていることを確認します。 - Azure クラシック ポータルを使用して、証明書を Azure サブスクリプションにアップロードします。 |

関連項目

Microsoft HPC Pack を使用した Azure Worker インスタンスへのバーストの