Microsoft Entra での条件付きアクセスを設定する

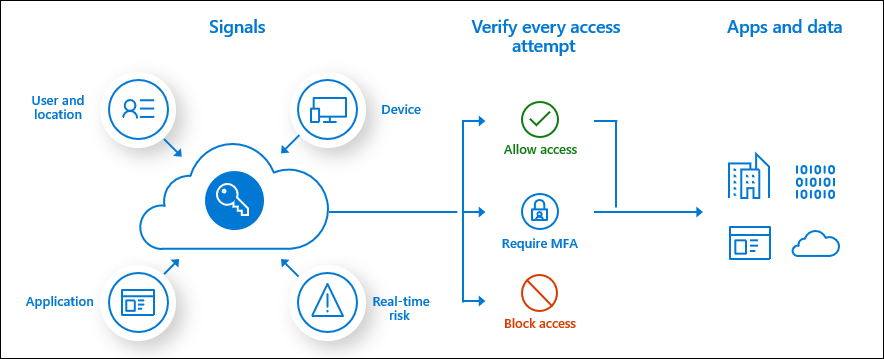

IDの条件付きアクセス ポリシーは、最も単純な場合、if-thenステートメントです。つまり、ユーザーがリソースにアクセスする場合、アクションを完了する必要があります。 Microsoft Entra

例: 給与管理者は、 Power Apps で構築された給与アプリにアクセスしたいのですが、アクセスするには多要素認証を実行する必要があります。

管理者は、次の 2 つの主要な目標に直面しています。

- ユーザーがどこでも、いつでも生産性を高められるようにする。

- 組織の資産を保護する。

条件付きアクセス ポリシーを使用することで、組織のセキュリティを確保するために必要に応じて適切なアクセス制御を適用して、必要のないときにはユーザーの邪魔にならないようにすることができます。 条件付きアクセス ポリシーは、第 1 要素認証が完了した後に適用されます。

条件付きアクセス ポリシーを構成できるのは、グローバル管理者のみです。 Microsoft Power Platform または Dynamics 365 管理者は利用できません。

条件付きアクセス ポリシーの設定方法については、条件付きアクセスの展開を計画する を参照してください。

Note

条件付きアクセス ポリシーを使用して Power Platform とその機能へのアクセスを制限している場合、次のアプリはクラウド アプリ ポリシー アプリケーションが含まれている必要があります:

- Dataverse

- Power Platform API

- PowerApps サービス

- Microsoft Flow サービス

- Microsoft Azure Management

現在、Microsoft Flow のみへの条件付きアクセスを持つだけでは不十分です。 条件付きアクセスポリシーを設定する方法については、条件付きアクセスの展開を計画する と 条件付きアクセス ポリシーを使って Power Apps と Power Automate へのアクセスを制御する を参照してください。

Power Apps を除くすべてのクラウド アプリをブロックする条件付きアクセス ポリシーは、予期された動作をしません。 たとえば、ユーザーは Power Apps にアクセスできなくなります。 Power Apps の除外は、Power Apps を使用することが義務付けられているクラウドアプリを包含するものではありません。 Power Apps によって使用されるすべてのクラウド アプリが条件付きアクセス クラウド アプリ リストで使用できるわけではありません。

他のリソース

IDにおける条件付きアクセスのベストプラクティス Microsoft Entra

条件付きアクセスを有効にするためのライセンス要件