セキュリティを管理する (プレビュー)

[この記事はプレリリース ドキュメントであり、変更されることがあります。]

管理センター の セキュリティ Power Platform ページは、ベスト プラクティスと包括的なセキュリティ機能セットを使用して、可能な限り安全な方法で組織内のセキュリティを管理するのに役立ちます。 このページでは次のことができます。

- セキュリティ ステータスを評価する: ニーズに合わせて組織のセキュリティ ポリシーを理解し、改善します。

- 推奨事項に従って行動する: 評価を改善するために、最も影響力のある推奨事項を特定して行動します。

- プロアクティブなポリシーを設定する: 豊富なツールとセキュリティ機能を使用して、詳細な可視性を獲得し、脅威を検出し、プロアクティブにポリシーを設定して、組織を脆弱性やリスクから保護します。

重要

- これはプレビュー機能です。

- プレビュー機能は運用環境での使用を想定しておらず、機能が制限されている可能性があります。 これらの機能は、お客様が一足先にアクセスして追加使用条件 の対象で、公式リリースの前に使用できるようになっています。

前提条件

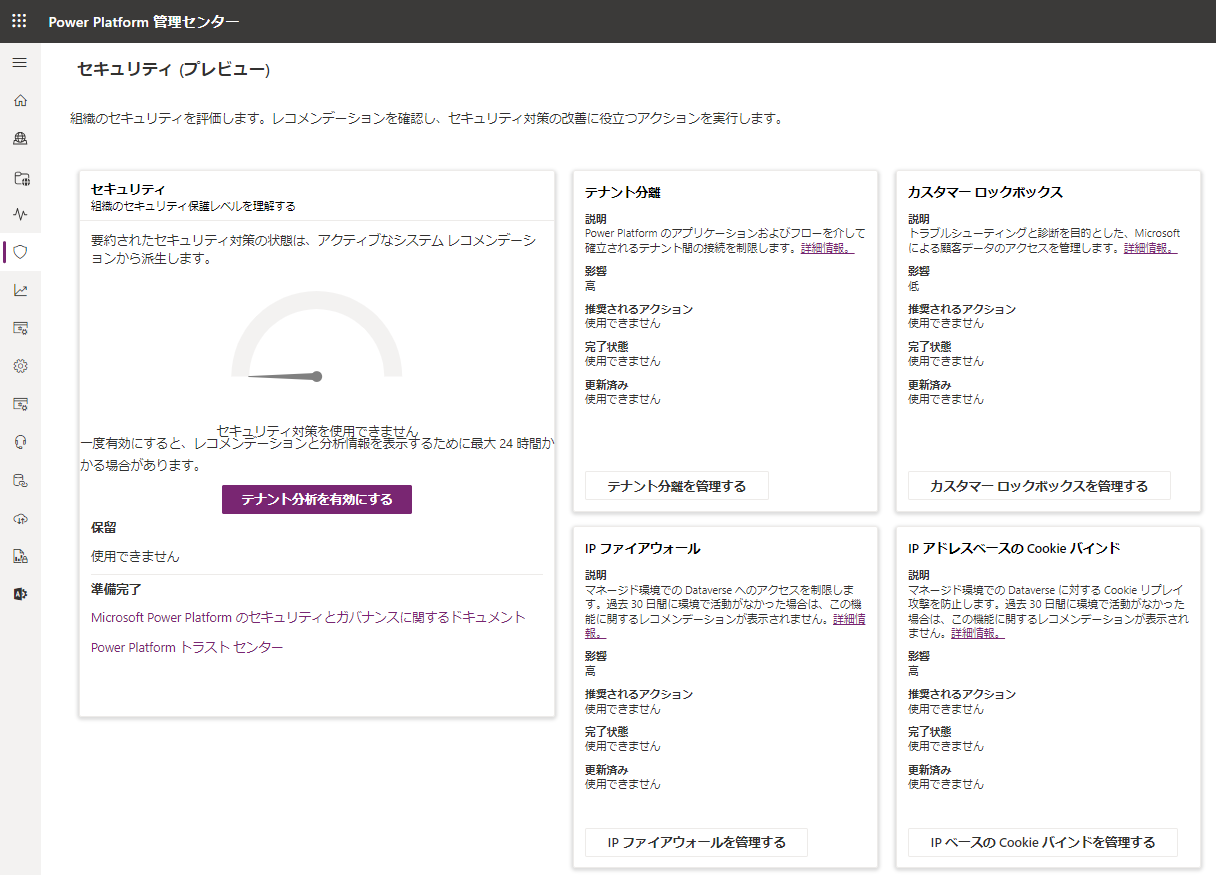

テナントのセキュリティ評価と推奨事項に関する分析情報を取得するには、テナント レベルの分析をオンにします。 手順については、「 テナント レベルの分析を有効にする方法」を参照してください。

注意

テナント レベルの分析を有効にした後、セキュリティ ページにデータが表示されるまでに最大48時間かかる場合があります。 それまでは、ページのほとんどのセクションに「利用不可」と表示されます。

セキュリティ ページにアクセスするには:

Power Platform 管理センター に移動します。

左側のメニューからセキュリティを選択します。

テナント レベルの分析をオンにしないと、ページにデータは表示されません。

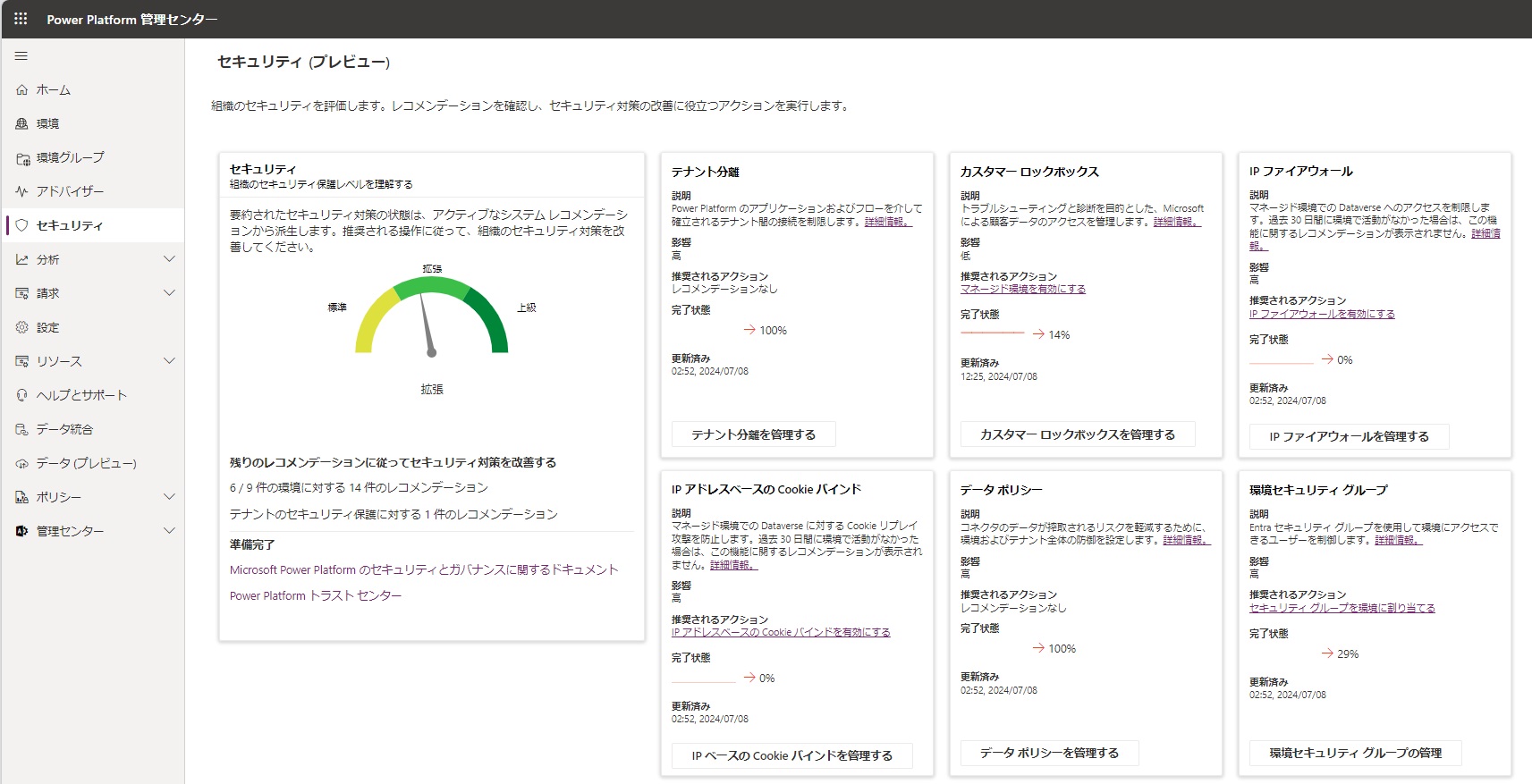

テナントのセキュリティ評価

セキュリティ評価は、標準、拡張、または 詳細というラベルが付いた定性的なスケールで示されます。 評価は、システムの推奨事項、ユーザーと作成者のアクティビティ、および適用したセキュリティ構成に基づいて計算されます。 これは、Power Platform ワークロードに対する組織のセキュリティ ポジションを測定するものです。 強化された 評価ラベルと 高度な 評価ラベルは、より多くの推奨アクションが実行され、テナントのセキュリティ ポジションが改善されたことを示します。

セキュリティ評価は、達成された影響と起こり得る影響の合計として計算されます。

計算式: 達成された影響の合計/起こり得る影響の合計

各機能には、機能の範囲 (テナントまたは環境) と、機能をオンまたはオフにすることで影響を受けるリソースの数に基づいて影響ステータスが割り当てられます。

| 特徴 | 影響 |

|---|---|

| IP ファイアウォール | 1 x 各環境内 |

| IP クッキー バインディング | 1 x 各環境内 |

| 環境セキュリティ グループ | 1 x 各環境内 |

| テナント データ ポリシー | 環境の総数 |

| テナント分離 | 環境の総数 |

| カスタマー ロックボックス | オンの場合の、管理環境の総数。 オンになっていない場合はゼロ。 オンになっていない場合、管理対象環境がない場合はゼロになります。 |

例: 10 個の環境 (管理対象環境 5 個と非管理対象環境 5 個) を持つテナント

| 特徴 | 影響 | 最大の影響 |

|---|---|---|

| IP ファイアウォール | 1 x 各環境内 | 10 環境 ×1 または 10 |

| IP クッキー バインディング | 1 x 各環境内 | 10 環境 ×1 または 10 |

| 環境セキュリティ グループ | 1 x 各環境内 | 10 環境 ×1 または 10 |

| テナント データ ポリシー | 環境の総数 | 10 の環境 |

| テナント分離 | 環境の総数 | 10 の環境 |

| カスタマー ロックボックス | オンの場合の、管理環境の総数。 オンになっていない場合は 0。 オンになっていない場合、管理対象環境がない場合は 0 になります。 |

5つの環境 |

最大影響は 55 です。

ある環境について次のような情報があるとします:

- テナント分離が使用されている (10)

- テナントに少なくとも 1 つのデータポリシーが設定されている(10)

- 10 環境中 5 環境にセキュリティ グループが存在する

- 10 環境中 2 環境に IP ファイアウォールがある

- 10 環境のうち 3 環境に IP クッキーバインディングがある

- カスタマー ロックボックスがオフである

概説した例に基づくと、達成されたステータスは10 + 10 + 5 + 2 + 3または30になります。 計算式から考えると: 達成されたインパクトの合計/可能なインパクトの合計の式からすると、評価は30/55となり、拡張のラベルが付きます。

注意

環境には複数の推奨事項が存在する可能性があるため、アドバイザーはテナント内の環境の数よりも多くの推奨事項を持つことができます。 一対多のリレーションシップも可能です。 たとえば、環境では IP ファイアウォールと IP Cookie バインディングを有効にすることが推奨される場合があります。

レコメンデーションによる反応的なガバナンス

システムは、テナントのセキュリティ評価を改善する一般的なベスト プラクティスに基づいてさまざまな推奨事項を生成します。 推奨事項とは、管理者 が全体的なセキュリティ状態を強化するために実行できるアクションまたは対策を指します。

- システムによって生成された推奨事項は、その機能の推奨アクションの下のリンクを選択することで実行できます。

- 推奨以外の機能を設定するには、管理 ボタンを選択します。

ガバナンスとセキュリティに関するプロアクティブなポリシーを管理する

テナントのセキュリティ保護に役立つセキュリティ機能がいくつかあります:

応答: この機能は、テナント レベルの管理対象環境と非管理対象環境に適用できます。 テナント分離 を使用すると、グローバル管理者と管理者は、テナント データと承認済みデータ ソース間の移動を管理できます。 Power Platform Microsoft Entra 詳細については、 テナント間のインバウンドおよびアウトバウンドの制限を参照してください。

顧客ロックボックス: この機能は マネージド環境 にのみ適用されます。 頻度は低いですが、カスタマー ロックボックスにより顧客データへのデータ アクセスが必要な場合に、顧客がデータ アクセス要求を確認および承認 (または拒否) するインターフェースを提供します。 これは、エンジニアが顧客データにアクセスする必要がある場合、顧客が開始したサポート チケットに対してアクセスする必要がある場合、または によって特定された問題に対してアクセスする必要がある場合に使用されます。 Microsoft Microsoft 詳細については、「 顧客ロックボックスを使用して顧客データに安全にアクセスする」および「 Power Platform Dynamics 365」を参照してください。

IPファイアウォール: この機能は、 Dataverse を備えた マネージド環境 にのみ適用されます。 IP ファイアウォールは、許可した IP の場所からのみ Dataverse へのユーザー アクセスを制限することで、組織データの保護に役立ちます。 IP ファイアウォールは、各リクエストの IP アドレスをリアルタイムで分析します。 詳細については、 IPファイアウォール Power Platform を参照してください。

IPアドレスベースのCookieバインディング: この機能は、 Dataverse を備えた マネージド環境 にのみ適用されます。 IP アドレス ベースの Cookie バインドで、Dataverse におけるセッション ハイジャックの悪用を防ぎます。 詳細については、「IPクッキーバインディングによるセッションの保護」を参照してください。 Dataverse

データ ポリシー: この機能は、テナント レベルと環境レベルの両方で、マネージド環境 と非管理環境の両方に適用できます。 環境レベルまたはテナント レベルでデータ ポリシーを設定することは、ユーザーが意図せずに組織のデータを公開するリスクを低減するためのガードレールとして機能します。 詳細については、 データポリシーをご覧ください。

注意

テナント レベルのポリシーが定義されていない場合、データ ポリシーの推奨がトリガーされます。 現時点では、テナントのセキュリティ評価を実行する際に、環境スコープのデータ ポリシーは考慮されません。

環境 セキュリティ グループ : この機能は、マネージド環境 環境と非管理環境の両方に適用できます。 セキュリティ グループを設定すると、ライセンスを受けたユーザーが環境にアクセスできるかを制御できます。 詳細については、 環境へのユーザーアクセスの制御: セキュリティグループとライセンスを参照してください。

Azure Virtual Network: この機能は マネージド環境 にのみ適用されます。 Azure Virtual Network を設定することで、パブリック インターネット上に公開することなく、Virtual Network 内のリソースと Power Platform を統合することができます。 詳細については、 仮想ネットワークのサポート Power Platform の概要を参照してください。

注意

Azure 仮想ネットワークの推奨事項は現在のバージョンでは利用できませんが、将来の更新で提供される予定です。

監査: この機能は、マネージド環境 および非管理環境にのみ適用されます。 Dataverse Dataverse データベースのある環境で顧客レコードに変更が加えられたログを監査します。 Dataverse 監査は、環境のアプリまたは SDK を介したユーザー アクセスも記録します。 詳細については、 監査の管理 Dataverse を参照してください。

注意

監査に関するレコメンデーションは現在のバージョンでは利用できませんが、将来のアップデートで利用できるようになる予定です。

よくあるご質問 (FAQ)

Government Community Cloud (GCC) のセキュリティ ページはいつ利用可能になりますか?

セキュリティ ページは、一般公開リリース後に GCC で利用可能になる予定です。

顧客はニーズに応じて推奨事項やパラメータを変更できますか?

いいえ 推奨事項はシステムによって生成され、 Microsoft のベスト プラクティスとガイダンスに基づいています。