Microsoft Entra SSO

Microsoft Entra シングル サインオン (SSO) を使用してデータ ゲートウェイに対する認証を行い、Microsoft Entra ID ベースの認証に依存するクラウド データ ソースにアクセスできます。 該当するデータ ソース用にオンプレミスのデータ ゲートウェイ上で Microsoft Entra SSO を構成すると、Power BI レポートを操作するユーザーの Microsoft Entra ID でクエリが実行されます。

Azure Virtual Networks (VNet) は、Microsoft クラウド上のリソースのネットワーク分離とセキュリティを提供します。 オンプレミスのデータ ゲートウェイは、これらのデータ ソースに安全に接続する方法を実現するのに役立ちます。 Microsoft Entra SSO を使用すると、ユーザーは自分がアクセスできるデータのみを表示できます。

Note

Power BI Premium Datasets のパブリック プレビューで提供されている VNet データ ゲートウェイを使用すると、VNet データ ソースに接続するためにオンプレミス データ ゲートウェイをインストールする必要はありません。 VNet ゲートウェイの詳細と現在の制限事項については、「仮想ネットワーク (VNet) データ ゲートウェイとは」を参照してください。

ここに記載されているデータ ソースは、Azure VNet の背後にあるオンプレミス データ ゲートウェイを使用した Microsoft Entra SSO ではサポートされていません。

- Analysis Services

- ADLS Gen1

- ADLS Gen2

- Azure BLOB

- CDPA

- Exchange

- OData

- SharePoint

- SQL Server

- Web

- AzureDevOpsServer

- CDSTOData

- Cognite

- CommonDataService

- Databricks

- EQuIS

- Kusto (新しい "DataExplorer" 関数の使用時)

- VSTS

- Workplace Analytics

SSO と Microsoft Entra SSO でサポートされているデータ ソースの一覧の詳細については、「Power BI のゲートウェイ用シングル サインオンの概要」を参照してください。

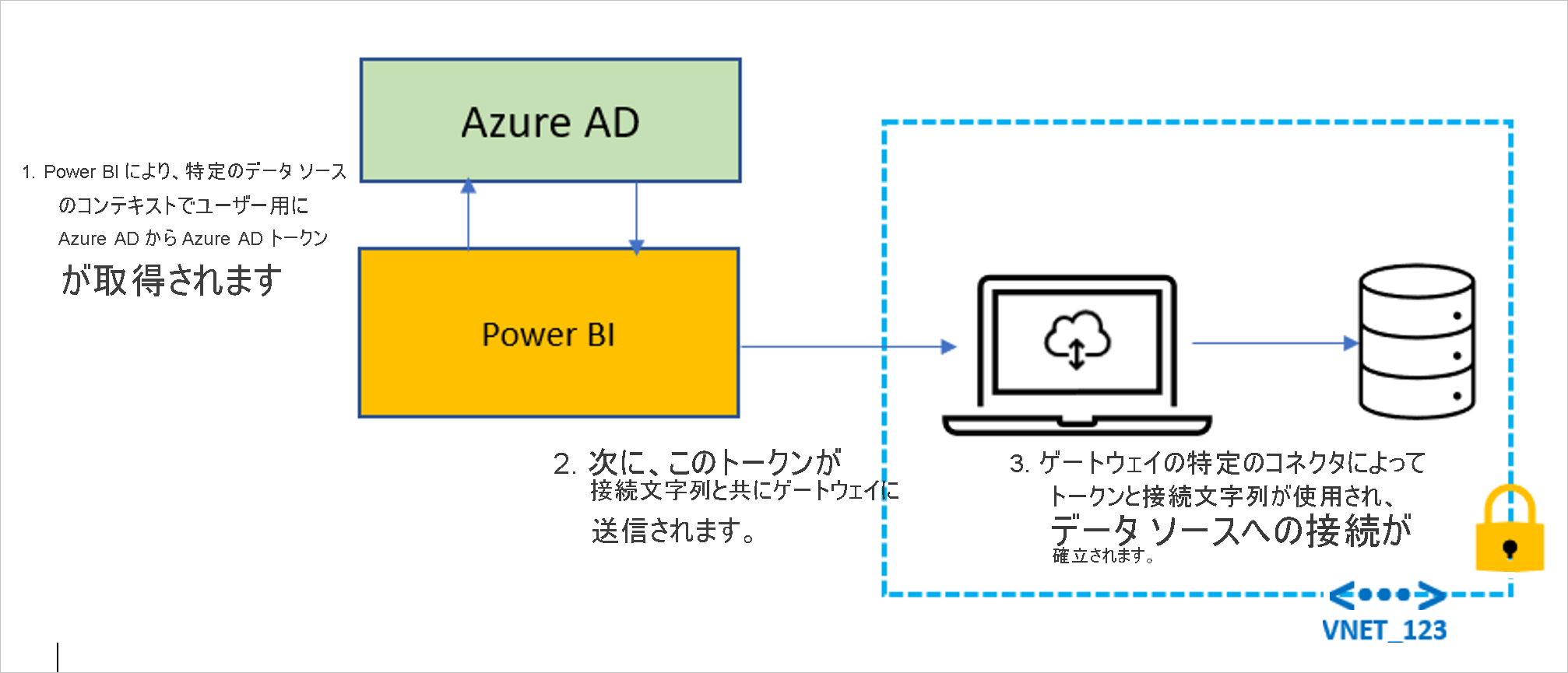

Microsoft Entra SSO を実行する場合のクエリ手順

ゲートウェイに対して Microsoft Entra SSO を有効にする

ユーザーの Microsoft Entra トークンはゲートウェイ経由で渡されるため、ゲートウェイ コンピューターの管理者がこれらのトークンへのアクセスを取得できます。 悪意のあるユーザーがこれらのトークンを傍受できないようにするために、次のようなセーフ ガード メカニズムが用意されています。

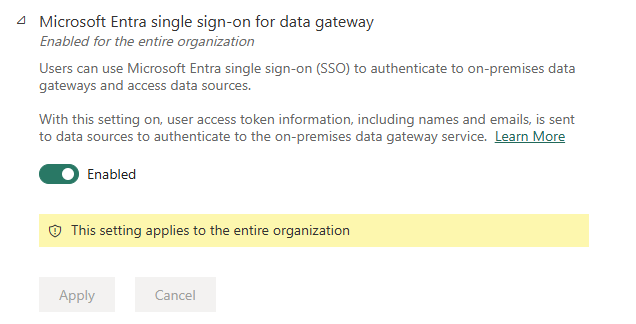

- Microsoft Fabric 管理ポータルで設定を有効にすることで、テナントに対して Microsoft Entra SSO を有効にできるのは Fabric 管理者だけです。 詳細については、「ゲートウェイ用の Microsoft Entra シングル サインオン」を参照してください。

- ファブリック管理者は、テナントにゲートウェイをインストールできるユーザーを制御することもできます。 詳細については、「ゲートウェイのインストール担当者の管理」を参照してください。

オンプレミスのデータ ゲートウェイの場合、Microsoft Entra SSO 機能は既定で無効です。 ファブリック管理者は、データ ソースがオンプレミス データ ゲートウェイで Microsoft Entra SSO を使用する前に、管理ポータルで Microsoft Entra Single Sign-On (SSO) for Gateway テナント設定を有効にする必要があります。