ポータルの認証の構成を開始する

注意

2022 年 10 月 12 日より、Power Apps ポータルは Power Pages となります。 詳細: Microsoft Power Pages の一般提供が開始されました (ブログ)

Power Apps ポータルのドキュメントは、近日中に Power Pages ドキュメントに移行、統合されます。

認証の設定は、どのポータルでもコア カスタマイズです。 Power Apps ポータルの ID プロバイダー構成を簡素化すると、ID プロバイダーの設定と抽象的な設定の複雑さに対してアプリ内ガイドが提供されます。 メーカーと管理者は、サポートされている ID プロバイダーのポータルを簡単に構成できます。

概要

Power Apps で簡略化されたポータル認証構成を使用して、ポータル ID プロバイダーを有効、無効、および構成できます。 ID プロバイダーを選択したら、プロンプトに従ってプロバイダー設定を簡単に入力できます。

注意

認証設定の変更がポータルに反映されるまで、数分かかる場合があります。 変更をすぐに反映したい場合は、ポータル アクションを使用してポータルを再起動してください。

ポータルの ID プロバイダーの構成を開始するには

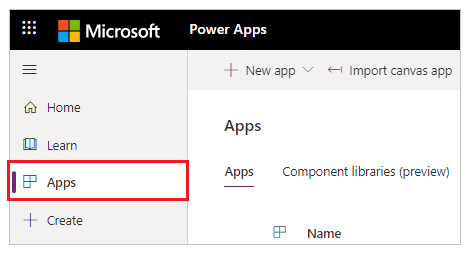

Power Apps に移動します。

左のペインで、アプリを選択します。

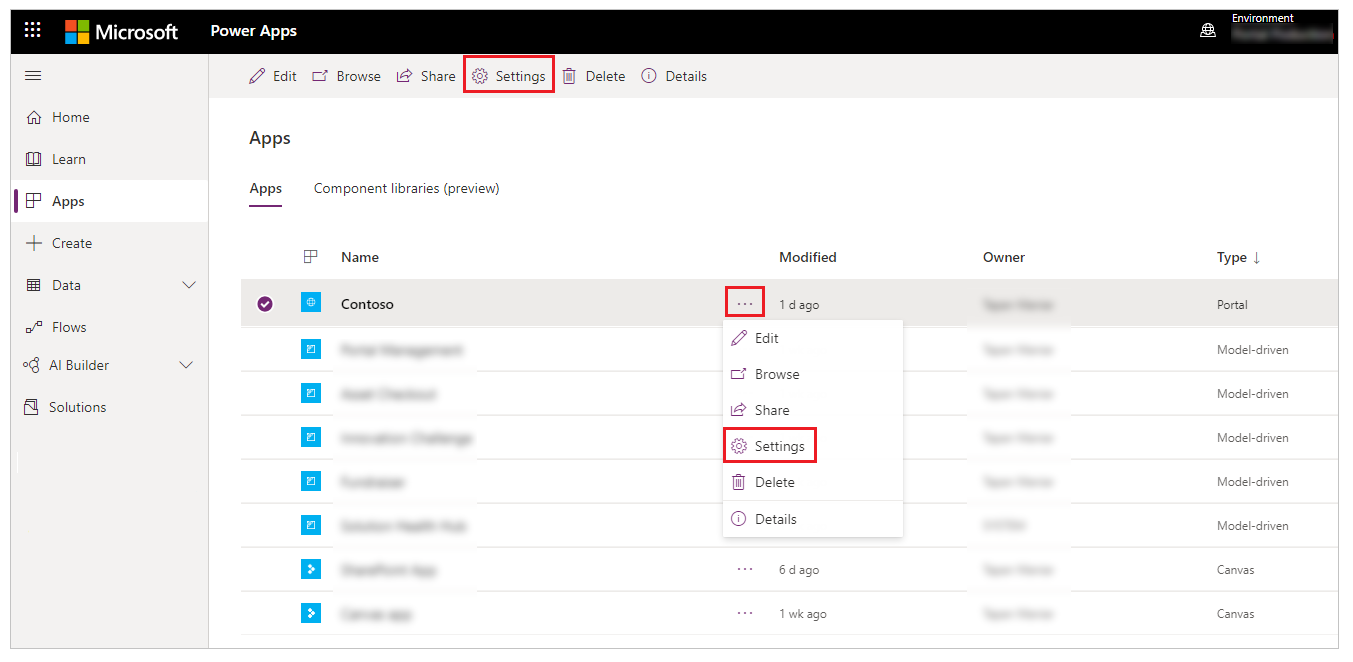

使用可能なアプリの一覧からポータルを選択します。

上部メニューから、設定を選択します。 その他のコマンド (...) を選択してから設定を選択することもできます。

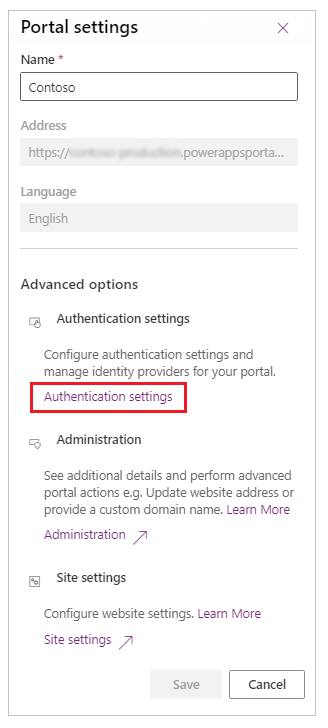

ワークスペースの右側の設定から、認証設定を選択します。

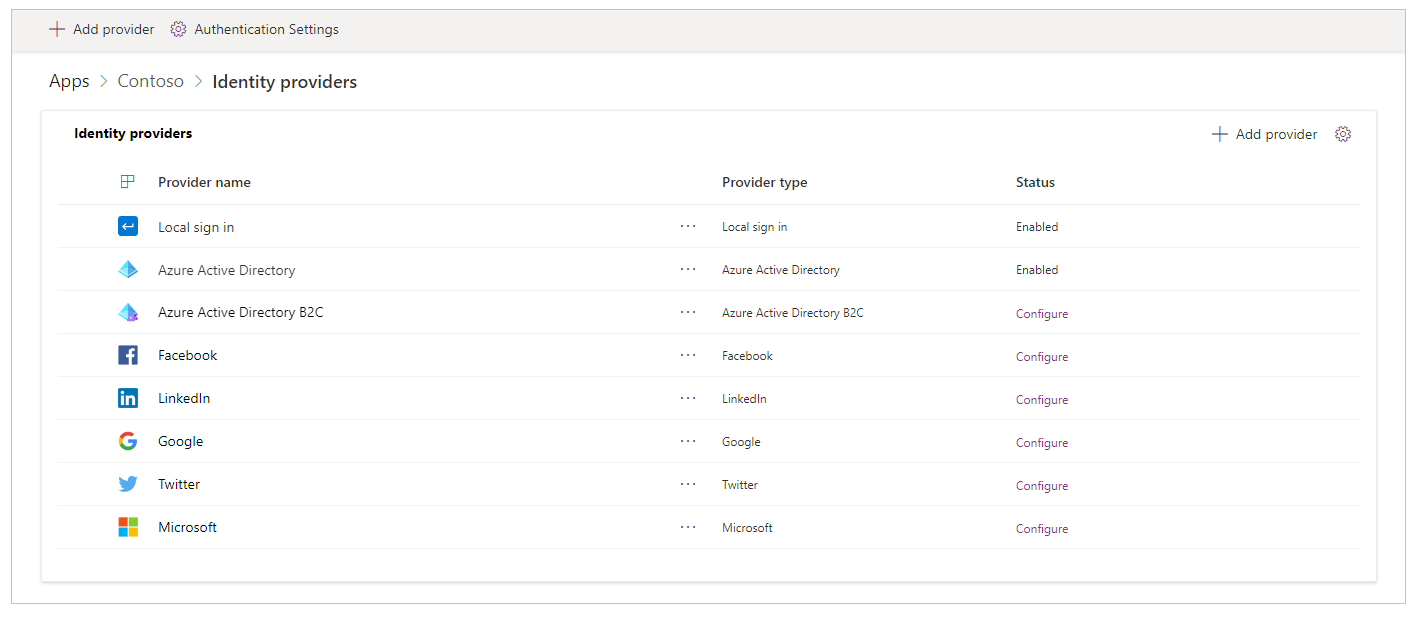

構成可能な ID プロバイダーの一覧が表示されます。

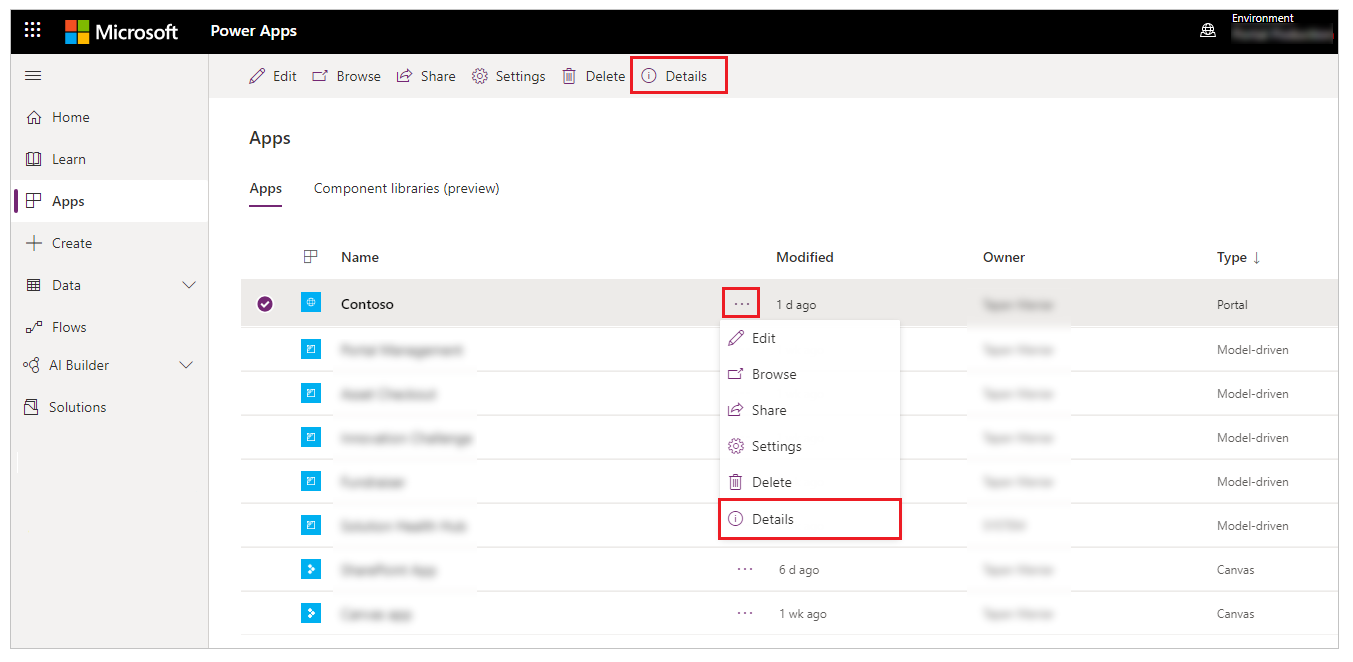

使用可能なアプリの一覧からポータルを選択します。

上部メニューから詳細を選択します。 その他のコマンド (...) を選択してから詳細を選択することもできます。

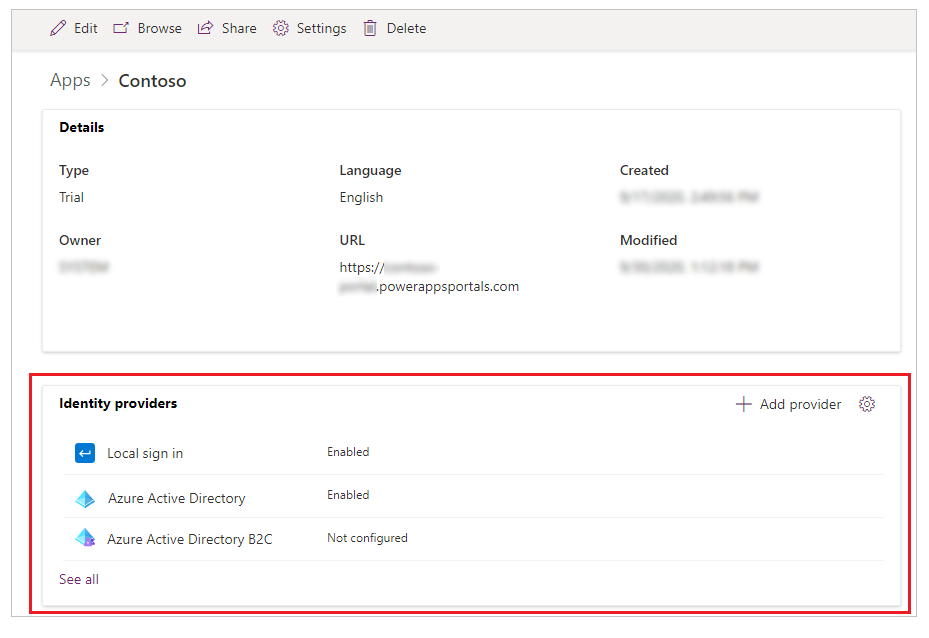

詳細ページに ID プロバイダー セクションが表示されます。

注意

ポータルの詳細ページからすべて表示を選択すると、ID プロバイダーの完全なリストに移動します。

一般的な認証設定を構成する

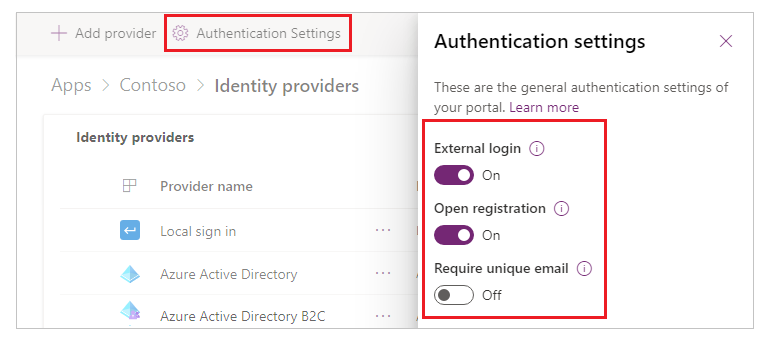

ID プロバイダー ページで認証設定を選択すると、次の全般的な認証設定を構成できます。

外部ログイン: 外部認証は、ASP.NET ID API によって提供されます。 アカウントの資格情報とパスワードの管理は、Facebook、LinkedIn、Google、Twitter などのサードパーティの ID プロバイダーと、Microsoft によって処理されます。

- オン に設定されると、ユーザーは、ポータルに登録するための外部 ID を選択して、ポータルへのアクセスにサイン アップします。 登録した後、外部 ID でローカル アカウントと同じ機能にアクセスできます。 関連するサイト設定については、外部アカウントを管理する を参照してください。

- オフ に設定した場合、外部アカウントの登録とサインインが無効になり、非表示になります。

登録を開く: 新しいローカル ユーザーを作成するためのサインアップ登録フォームを有効または無効にします。

- オン に設定すると、サインアップ フォームを使用することで、匿名ユーザーはポータルにアクセスして新しいユーザー アカウントを作成できます。

- オフ に設定した場合、新しいユーザー アカウントの登録が無効になり、非表示になります。

一意のメールが必要: サインアップ時に新しいユーザーを検証するために一意のメール アドレスが必要かどうかを指定します。

- オン に設定した場合、ユーザーが連絡先レコードにすでに存在するメール アドレスを提供すると、サインアップの試行が失敗する可能性があります。

- オフ に設定した場合、重複するメール アドレスを使用する連絡先を作成できます。

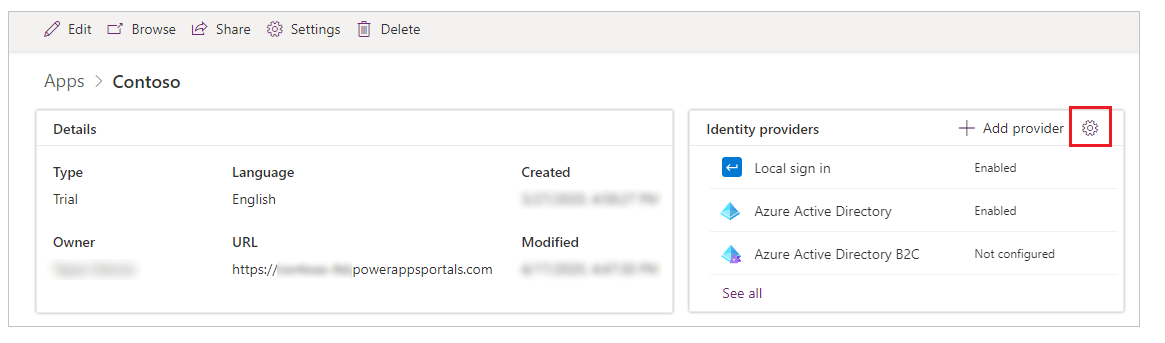

ID プロバイダー セクションの右上隅にある設定を選択して、ポータルの詳細ページから全般的な認証設定に移動することもできます。

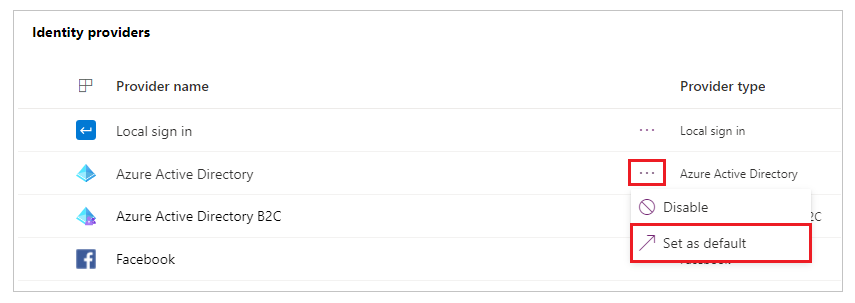

既定の ID プロバイダーの構成

任意の ID プロバイダーを既定として設定できます。 ID プロバイダーが既定として設定されている場合、ポータルにログインしているユーザーはポータルのサインイン ページにリダイレクトされません。 代わりに、サインイン エクスペリエンスは、常に既定で選択したプロバイダーを使用してログインします。

重要

ID プロバイダーを既定として設定すると、ユーザーは他の ID プロバイダーを選択することができなくなります。

ID プロバイダーを既定として設定した後、既定で削除 を選択して削除できます。 ID プロバイダーを既定から削除すると、ユーザーはポータル サインイン ページにリダイレクトされ、有効にした ID プロバイダーから選択できます。

注意

構成された ID プロバイダーのみを既定として設定できます。 既定として設定オプションは、ID プロバイダーを構成した後に使用可能になります。

ID プロバイダーを追加、構成、または削除する

構成可能ないくつかの ID プロバイダーが既定で追加されます。 Azure Active Directory (Azure AD) B2C プロバイダーを追加したり、LinkedIn や Microsoft などの利用可能な OAuth 2.0 プロバイダーを構成したりできます。

注意

- このインターフェイスを使用する場合、ローカル サインイン および Azure Active Directory プロバイダーの構成を変更することはできません。

- Facebook, LinkedIn, Google, Twitter, and Microsoft など、OAuth 2.0 の各 ID プロバイダーのインスタンスは 1 つだけ持つことができます。

- ID プロバイダー構成の更新がポータルに反映されるまでに数分かかる場合があります。 変更をすぐに適用するには、ポータルを再起動 します。

- カスタム ドメイン名を追加、またはポータルのベース URL を変更した場合は、正しい URL を使用してプロバイダー構成を再作成する必要があります。

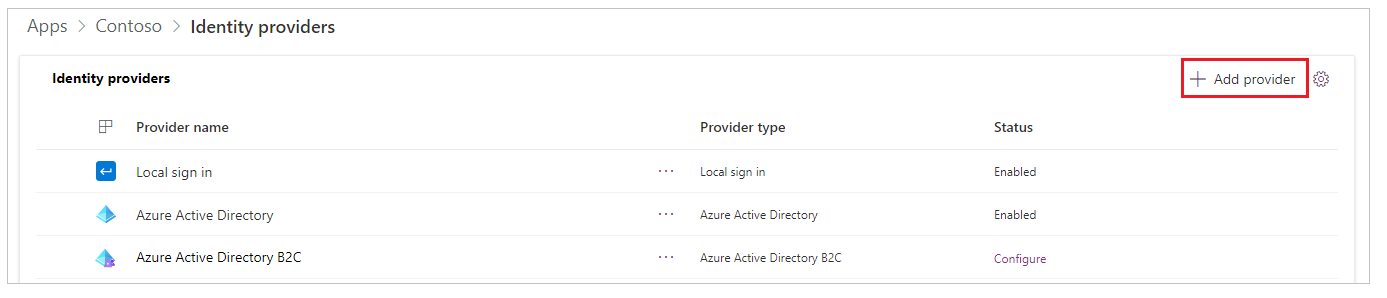

プロバイダーの追加または構成

ID プロバイダーを追加するには、認証設定からプロバイダーの追加を選択します。

ヒント

ポータルの詳細ページからプロバイダーの追加を選択することもできます。

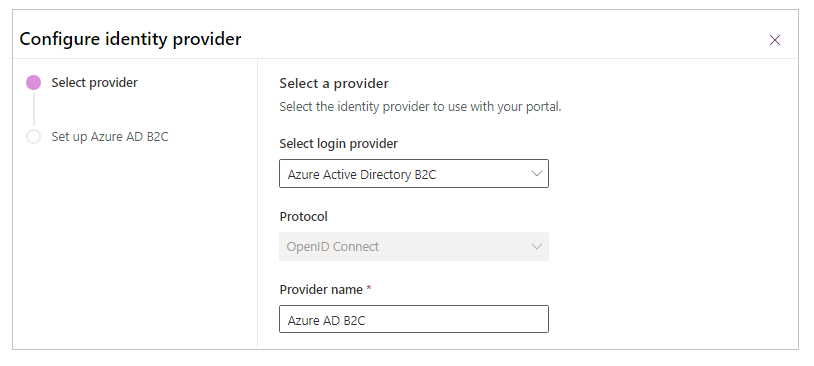

利用可能なプロバイダーのリストから選択し、名前を入力してから、次へ を選択してプロバイダー設定を構成します。

注意

ここで入力したプロバイダー名は、ユーザーがこのプロバイダーを選択するときに使用するボタンのテキストとして、ユーザーのサインイン ページに表示されます。

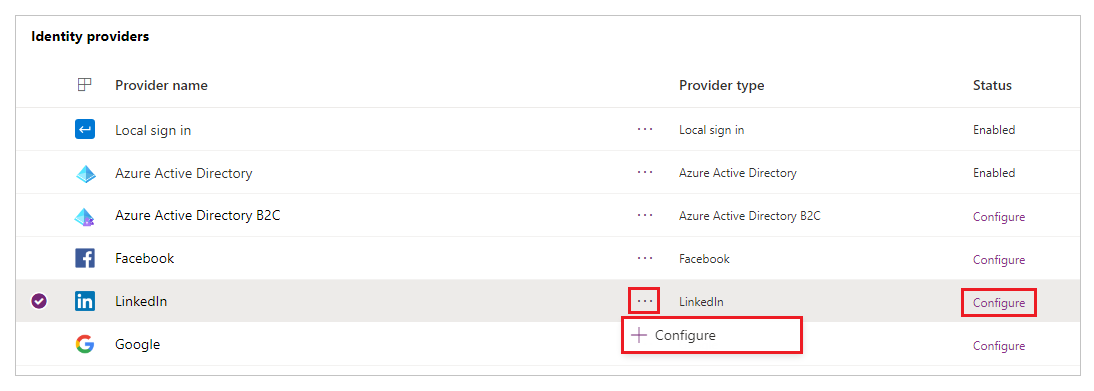

プロバイダーを構成するには、構成 (または その他のコマンド (...) を選択し、次に 構成 を選択します) を選択します。

注意

プロバイダーの追加または構成を使用して、プロバイダーを初めて追加または構成します。 プロバイダーを構成した後、編集できます。 プロバイダー名のハイパーリンクを選択して、構成オプションをすばやく開くこともできます。

次を選択した後の構成の手順は、選択する ID プロバイダーの種類によって異なります。 たとえば、Azure AD B2C のセットアップ方法は、LinkedIn の設定方法とは異なります。 次の表に、選択できるプロバイダーとプロトコルを示します。

| 利用可能なプロバイダー | 利用可能なプロトコル | 内容 |

|---|---|---|

| Azure AD B2C | OpenID Connect | OpenID Connect プロトコルを使用して、ポータルで認証用の Azure AD B2C を構成できるようにします。 詳細: Azure AD B2C プロバイダーの構成、Azure AD B2C プロバイダーの手動構成 |

| OAuth 2.0 | OAuth 2.0 プロトコルを使用して、ポータルで認証プロバイダーとして Facebook を構成できるようにします。 詳細: Facebook プロバイダーの構成 |

|

| OAuth 2.0 | OAuth 2.0 プロトコルを使用して、ポータルで認証プロバイダーとして LinkedIn を構成できるようにします。 詳細: LinkedIn プロバイダーの構成 |

|

| OAuth 2.0 | OAuth 2.0 プロトコルを使用して、ポータルで認証プロバイダーとして Google を構成できるようにします。 詳細: Google プロバイダーの構成 |

|

| OAuth 2.0 | OAuth 2.0 プロトコルを使用して、ポータルで認証プロバイダーとして Twitter を構成できるようにします。 詳細: Twitter プロバイダーの構成 |

|

| Microsoft | OAuth 2.0 | OAuth 2.0 プロトコルを使用して、ポータルで認証プロバイダーとして Microsoft を構成できるようにします。 詳細: Microsoft プロバイダーの構成 |

| その他 | OpenID Connect | OpenID Connect プロトコル仕様に準拠する任意のプロバイダーを構成できるようにします。 例: - Azure AD を OpenID Connect プロバイダーとして構成する - Azure AD B2C を OpenID Connect プロバイダーとして構成する |

| その他 | SAML 2.0 | SAML 2.0 プロトコル仕様に準拠する任意のプロバイダーを構成できるようにします。 例: - Azure AD を SAML 2.0 プロバイダーとして構成する - AD FS を SAML 2.0 プロバイダーとして構成する |

| その他 | WS-Federation | WS-Federation プロトコル仕様に準拠する任意のプロバイダーを構成できるようにします。 例: - Azure AD を WS-Federation プロバイダーとして構成する - AD FS を WS-Federation プロバイダーとして構成する |

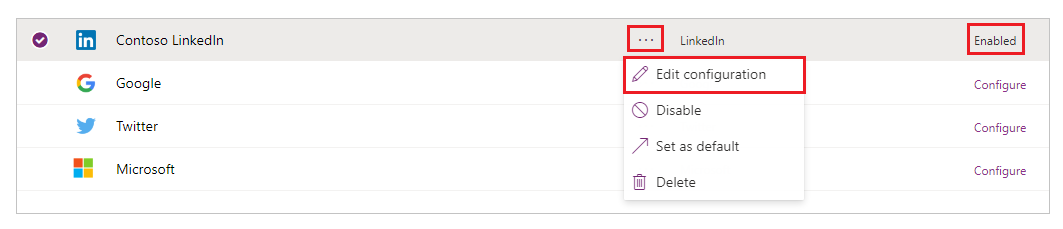

プロバイダーの編集

プロバイダーを追加して構成すると、ポータル設定または詳細ページで有効状態のプロバイダーを確認できます。

構成したプロバイダーを編集するには、プロバイダーを選択し、その他のコマンド (...) を選択してから、構成を編集を選択します。

選択したプロバイダー タイプの設定を編集するには、プロバイダー固有の記事を参照してください。

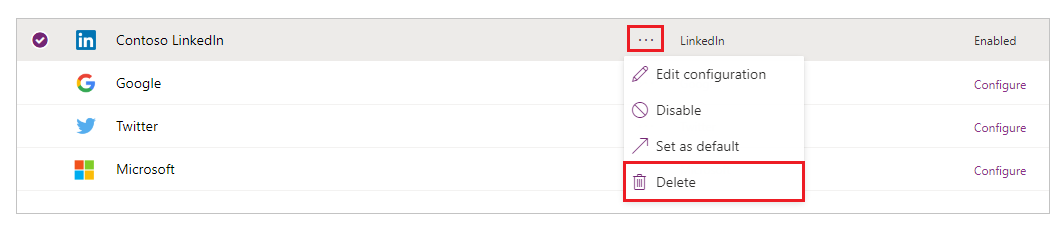

プロバイダーの削除

ID プロバイダーを削除するには、その他のコマンド (...) を選択してから、削除を選択します。

プロバイダーを削除すると、選択したプロバイダーの種類のプロバイダー構成が削除され、プロバイダーの構成が再び可能になります。

注意

プロバイダーを削除すると、プロバイダーのポータル構成のみが削除されます。 たとえば、LinkedIn プロバイダーを削除した場合、LinkedIn アプリとアプリ構成はそのまま残ります。 同様に、Azure AD B2C プロバイダーを削除した場合、ポータル構成のみが削除されます。このプロバイダーの Azure テナント構成は変更されません。

ポータルの削除と再作成によって発生したエラー

ポータルを削除して再作成すると、ログイン時に次のエラーが発生する場合があります。 この問題が発生した場合は、ポータルの ID プロバイダー構成を正しく更新してください。

Sorry, but we're having trouble signing you in.

AADSTS700016: Application with identifier 'https://contoso.powerappsportals.com/' was not found in the directory 'xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx'. This can happen if the application has not been installed by the administrator of the tenant or consented to by any user in the tenant. You may have sent your authentication request to the wrong tenant.

関連項目

ポータルの Azure AD B2C プロバイダーを構成する

ポータルの OAuth 2.0 プロバイダーを構成する

ポータルの OpenID Connect プロバイダーを構成する

ポータルの SAML 2.0 プロバイダーを構成する

ポータルの WS-Federation プロバイダーを構成する

Power Apps ポータルでの認証とユーザー管理

注意

ドキュメントの言語設定についてお聞かせください。 簡単な調査を行います。 (この調査は英語です)

この調査には約 7 分かかります。 個人データは収集されません (プライバシー ステートメント)。