GDAP (詳細な委任された管理者特権) でサポートされるワークロード

対象ロール: パートナー センターに関心があるすべてのユーザー

この記事では、詳細な委任された管理者特権 (GDAP) でサポートされるワークロードのタスクの一覧を示します。

次のワークロードがサポートされています。

- GDAP (詳細な委任された管理者特権) でサポートされるワークロード

- Microsoft Entra ID

- Exchange 管理センター

- Microsoft 365 管理センター

- Microsoft Purview

- Microsoft 365 Lighthouse

- Windows 365

- Teams 管理センター

- Microsoft Defender XDR

- Power BI

- SharePoint

- Dynamics 365 と Power Platform

- Dynamics 365 Business Central

- Dynamics Lifecycle Services

- Intune (エンドポイント マネージャー)

- Azure Portal

- 代替の Azure GDAP ガイダンス (Admin Agent を使用しない)

- Visual Studio

- GDAP サービス管理ページに DAP AOBO リンクが表示されないのはなぜですか?

- 関連コンテンツ

Microsoft Entra ID

次の機能を除き、すべての Microsoft Entra タスクがサポートされています。

| 面グラフ | 機能 | 問題点 |

|---|---|---|

| グループの管理 | Microsoft 365 グループの作成、動的メンバーシップ ルールの管理 | サポートされていません |

| デバイス | Enterprise State Roaming の設定管理 | |

| アプリケーション | サインインによるエンタープライズ アプリケーションのインラインへの同意、エンタープライズ アプリケーションの "ユーザー設定" の管理 | |

| 外部 ID | 外部 ID 機能の管理 | |

| 監視 | Microsoft Entra の概要ページのログ分析、診断設定、ブック、および [監視] タブ | |

| [概要] ページ | マイ フィード - サインインしているユーザーのロール | 正しくないロール情報が表示される場合があります。実際のアクセス許可には影響しません |

| ユーザー設定 | [ユーザー機能] 管理ページ | 特定のロールにアクセスできない |

既知の問題:

- GDAP 経由で Entra ロールのセキュリティ閲覧者またはグローバル閲覧者が付与されているパートナーは、PIM が有効になっている顧客テナントの Entra ロールと管理者にアクセスしようとすると、"アクセスなし" エラーが発生します。 グローバル管理者ロールで動作します。

Exchange 管理センター

Exchange 管理センターでは、GDAP で次のタスクがサポートされています。

| リソースの種類 | リソース サブタイプ | 現在のサポート対象 | 問題点 |

|---|---|---|---|

| 受信者の管理 | メールボックス | 共有メールボックスの作成、メールボックスの更新、共有/ユーザー メールボックスへの変換、共有メールボックスへの変換、共有メールボックスの削除、メール フロー設定の管理、メールボックス ポリシーの管理、メールボックス委任の管理、メール アドレスの管理、自動応答の管理、その他のアクションの管理、連絡先情報の編集、グループ管理 | 別のユーザーのメールボックスを開く |

| リソース | リソース [機器/会議室] の作成/追加、リソースの削除、GAL からの非表示設定の管理、予約の委任設定の管理、リソースの委任設定の管理 | ||

| 連絡先 | 連絡先 [メール ユーザー/メール連絡先] の作成/追加、連絡先の削除、組織設定の編集 | ||

| メールフロー | メッセージ追跡 | メッセージ トレースの開始、既定/カスタム/自動保存/ダウンロード可能なクエリの確認、ルール | アラート、アラート ポリシー |

| リモート ドメイン | リモート ドメインの追加、リモート ドメインの削除、メッセージ レポートの編集、応答の種類 | ||

| 承認済みドメイン | 承認済みドメインの管理 | ||

| コネクタ | コネクタの追加、制限の管理、送信済みメール ID、コネクタの削除 | ||

| ロール | 管理者ロール | 役割グループの追加、組み込みの役割グループではない役割グループの削除、組み込みの役割グループではない役割グループの編集、役割グループのコピー | |

| 移行 | 移行 | 移行バッチの追加、Google ワークスペースの移行の試行、移行バッチの承認、移行バッチの詳細の表示、移行バッチの削除 | |

| Microsoft 365 管理センターのリンク | Microsoft 365 管理センターに移動するためのリンク | ||

| その他 | フィードバックの提供ウィジェット、中央ウィジェットのサポート | ||

| ダッシュボード | Reports |

サポートされる RBAC ロールには、次のものが含まれます。

- Exchange 管理者

- グローバル管理者

- ヘルプデスク管理者

- グローバル閲覧者

- セキュリティ管理者

- Exchange 受信者管理者

Microsoft 365 管理センター

重要

Microsoft 365 管理センターのいくつかの主要な機能は、サービス インシデントや継続的な開発作業の影響を受ける可能性があります。 アクティブな Microsoft 365 管理センターの問題は Microsoft 管理ポータルで確認できます。

GDAP のMicrosoft 365 管理センターサポートのリリースをお知らせします。 このプレビュー リリースでは、エンタープライズ ユーザーがサポートするすべての Microsoft Entra ロールを使用して管理センターにサインインできます Directory Reader を除きます。

このリリースは機能が制限されており、Microsoft 365 の管理センターの次の領域を使用できます。

- ユーザー (ライセンスの割り当てを含む)

- Billing>Licenses

- 正常性>サービス正常性

- 中央サポート>サポート チケットの作成

Note

2024 年 9 月 23 日から、Microsoft 365 管理センター のページに対する Admin On Behalf Of (AOBO) アクセスごとに[課金>購入] メニューまたは [課金>請求書と支払い] にアクセスできなくなります。

既知の問題:

- サイト使用状況製品レポートをエクスポートできません。

- 左側のナビゲーションで統合アプリにアクセスできません。

Microsoft Purview

Microsoft Purview の場合、GDAP では次のタスクがサポートされています。

| 解決策 | 現在のサポート対象 | 問題点 |

|---|---|---|

| 監査 | Microsoft 365 監査ソリューション - 基本/高度な監査を設定する - 監査ログの検索 - PowerShell を使用して監査ログを検索する - 監査ログのエクスポート/構成/表示 - 監査のオンとオフを切り替える - 監査ログの保持ポリシーを管理する - 一般的な問題/侵害されたアカウントを調査する - 監査ログのエクスポート/構成/表示 |

|

| コンプライアンス マネージャー | コンプライアンス マネージャー - 評価の構築と管理 - 評価テンプレートの作成/拡張/変更 - 改善アクションの割り当てと完了 - ユーザーのアクセス許可の設定 |

|

| MIP | Microsoft Purview Information Protection データ分類に関する詳細情報 データ損失防止に関する詳細情報 データ分類: - 機密情報の種類を作成および管理する - 完全一致データの作成と管理 - アクティビティ エクスプローラーを使用してラベル付きコンテンツで何が行われているかを監視する Information Protection: - 秘密度ラベルとラベル ポリシーを作成して発行する - ファイルとメールに適用するラベルを定義する - サイトとグループに適用するラベルを定義する - スキーマ化されたデータ資産に適用するラベルを定義する - クライアント側の自動ラベル付けとサーバー側の自動ラベル付けとスキーマ化されたデータ資産を使用して、コンテンツにラベルを自動的に適用する - 暗号化を使用してラベル付きコンテンツへのアクセスを制限する - サイトとグループに適用されるラベルのプライバシーと外部ユーザー アクセスと外部共有と条件付きアクセスを構成する - 既定、必須、ダウングレードのコントロールを含むようにラベル ポリシーを設定し、ファイルと電子メール、グループ、サイト、Power BI コンテンツに適用する DLP: - DLP ポリシーの作成、テスト、チューニング - アラートとインシデント管理を実行する - アクティビティ エクスプローラーで DLP ルールの一致イベントを表示する - エンドポイント DLP 設定の構成 |

- コンテンツ エクスプローラーでラベル付きコンテンツを表示する - トレーニング可能な分類子を作成および管理する - グループとサイトのラベル サポート |

| Microsoft Purview データ ライフサイクル管理 | Microsoft 365 の Microsoft Purview データ ライフサイクル管理について学習する - 静的およびアダプティブ保持ポリシーを作成および管理する - 保持ラベルを作成する - 保持ラベル ポリシーを作成する - アダプティブ スコープの作成と管理 |

-アーカイブ - PST ファイルのインポート |

| Microsoft Purview レコード管理 | Microsoft Purview レコード管理 - コンテンツにレコードとしてラベルを付ける - 規制レコードとしてコンテンツにラベルを付ける - 静的およびアダプティブ保持ラベル ポリシーを作成および管理する - アダプティブ スコープの作成と管理 - ファイル プランを使用して保持ラベルを移行し、保持要件を管理する - 保持ラベルを使用して保持と削除の設定を構成する - イベントベースの保持期間でイベントが発生した場合のコンテンツの保持 |

- 廃棄管理 |

Microsoft 365 コンプライアンス ポータルでサポートされている Microsoft Entra ロールの詳細については、Microsoft Purview の Permissions を参照してください。

Microsoft 365 Lighthouse

Microsoft 365 Lighthouse は、管理対象サービス プロバイダー (MSP) が、中小企業のお客様向けにデバイス、データ、ユーザーを大規模にセキュリティで保護および管理するのに役立つ管理ポータルです。

GDAP ロールは、それらの GDAP ロールを使用して顧客の管理ポータルに個別にアクセスする場合と同じ顧客アクセス権を Lighthouse で付与します。 Lighthouse では、ユーザーの委任されたアクセス許可のレベルに基づいて、ユーザー、デバイス、およびデータのマルチテナント ビューが提供されます。 Lighthouse のマルチテナント管理機能の概要については、 Lighthouse のドキュメントを参照してください。

これで、MSP は Lighthouse を使用して、任意の顧客テナントの GDAP を設定できるようになりました。 Lighthouse では、MSP のさまざまな MSP ジョブ機能に基づいてロールの推奨事項が提供され、Lighthouse GDAP テンプレートを使用すると、パートナーは最小限の特権を持つ顧客アクセスを可能にする設定を簡単に保存して再適用できます。 詳細とデモを表示するには、 Lighthouse GDAP セットアップ ウィザードを参照してください。

Microsoft 365 Lighthouse の場合、GDAP では次のタスクがサポートされています。 Microsoft 365 Lighthouse にアクセスするために必要なアクセス許可の詳細については、「 Microsoft 365 Lighthouse でのアクセス許可の概要を参照してください。

| リソース | 現在のサポート対象 |

|---|---|

| ホーム | Included |

| テナント | Included |

| ユーザー | Included |

| デバイス | Included |

| 脅威管理 | Included |

| ベースライン | Included |

| Windows 365 | Included |

| サービス正常性 | Included |

| 監査ログ | Included |

| オンボード | お客様には、GDAP と間接リセラーの関係、またはオンボードする DAP リレーションシップが必要です。 |

サポートされる Azure ロールベースのアクセス制御 (Azure RBAC) ロールには、次のものが含まれます。

- 認証管理者

- コンプライアンス管理者

- 条件付きアクセス管理者

- クラウド デバイス管理者

- グローバル管理者

- グローバル閲覧者

- ヘルプデスク管理者

- Intune 管理者

- パスワード管理者

- 特権認証管理者

- セキュリティ管理者

- セキュリティ オペレーター

- セキュリティ閲覧者

- サービス サポート管理者

- ユーザー管理者

Windows 365

Windows 365 の場合、GDAP では次のタスクがサポートされています。

| リソース | 現在のサポート対象 |

|---|---|

| クラウド PC | クラウド PC 一覧、クラウド PC 取得、クラウド PC 再プロビジョニング、猶予期間終了、クラウド PC 再プロビジョニング リモート操作、クラウド PC 一括再プロビジョニング リモート操作、クラウド PC サイズ変更リモート操作、クラウド PC 取得リモート操作の結果 |

| クラウド PC のデバイス イメージ | デバイス イメージ一覧、デバイス イメージ取得、デバイス イメージ作成、デバイス イメージ削除、ソース イメージ取得、デバイス イメージ再アップロード |

| クラウド PC のオンプレミス ネットワーク接続 | オンプレミス接続一覧、オンプレミス接続取得、オンプレミス接続作成、オンプレミス接続更新、オンプレミス接続削除、正常性チェックの実行、AD ドメイン パスワード更新 |

| クラウド PC プロビジョニング ポリシー | プロビジョニング ポリシー一覧、プロビジョニング ポリシー取得、プロビジョニング ポリシー作成、プロビジョニング ポリシー更新、プロビジョニング ポリシー削除、プロビジョニング ポリシー割り当て |

| クラウド PC 監査イベント | 監査イベント一覧、監査イベント取得、監査アクティビティの種類の取得 |

| クラウド PC ユーザー設定 | ユーザー設定一覧、ユーザー設定取得、ユーザー設定作成、ユーザー設定更新、ユーザー設定削除、ユーザー設定割り当て |

| クラウド PC でサポートされているリージョン | サポートされているリージョン一覧 |

| クラウド PC サービス プラン | サービス プラン一覧 |

サポートされる Azure RBAC ロールには、次のものが含まれます。

- グローバル管理者

- Intune 管理者

- セキュリティ管理者

- セキュリティ オペレーター

- セキュリティ閲覧者

- グローバル閲覧者

- (検証中) Windows 365 管理者

プレビューでサポートされていないリソース:

- 該当なし

Teams 管理センター

Teams 管理センターでは、GDAP で次のタスクがサポートされています。

| リソース | 現在のサポート対象 |

|---|---|

| ユーザー | ポリシー割り当て、音声設定、発信通話、グループ通話ピックアップ設定、通話委任設定、電話番号、会議設定 |

| Teams | Teams ポリシー、ポリシーの更新 |

| デバイス | IP 電話、Teams Rooms、コラボレーション バー、Teams ディスプレイ、Teams パネル |

| 場所 | レポート ラベル、緊急対応アドレス、ネットワーク トポロジ、ネットワークと場所 |

| 会議 | 会議ブリッジ、会議ポリシー、会議設定、ライブ イベント ポリシー、ライブ イベント設定 |

| メッセージング ポリシー | メッセージング ポリシー |

| 音声 | 緊急ポリシー、ダイヤル プラン、音声ルーティング プラン、通話キュー、自動応答、コール パーク ポリシー、通話ポリシー、発信者 ID ポリシー、電話番号、直接ルーティング |

| 分析とレポート | 使用状況レポート |

| 組織全体の設定 | 外部アクセス、ゲスト アクセス、Teams 設定、Teams アップグレード、休日、リソース アカウント |

| 計画 | ネットワーク プランナー |

| Teams PowerShell モジュール | Teams PowerShell モジュールのすべての PowerShell コマンドレット (Teams PowerShell モジュール - 3.2.0 プレビュー バージョンから入手可能) |

サポートされる RBAC ロールには、次のものが含まれます。

- Teams 管理者

- グローバル管理者

- Teams 通信管理者

- Teams 通信サポート エンジニア

- Teams 通信サポート スペシャリスト

- Teams デバイス管理者

- グローバル閲覧者

GDAP アクセスでサポートされていないリソースには、次のものが含まれます。

- Teams の管理

- チーム テンプレート

- Teams アプリ

- ポリシー パッケージ

- Teams アドバイザー

- 通話品質ダッシュボード

Microsoft Defender XDR

Microsoft Defender XDR は、侵害前と侵害後の統合されたエンタープライズ防御スイートです。 エンドポイント、ID、電子メール、アプリケーション全体の検出、防止、調査、応答をネイティブに調整し、高度な攻撃に対する統合された保護を提供します。

Microsoft Defender ポータルは、Microsoft Defender for Endpoint や Microsoft Defender for Office 365 など、Microsoft 365 セキュリティ スタック内の他の製品のホームでもあります。

すべての機能とセキュリティ製品のドキュメントは、Microsoft Defender ポータルで入手できます。

Microsoft Defender for Endpoint:

- Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint P1 の機能

- Microsoft Defender for Business

Microsoft Defender for Office 365:

- Exchange Online Protection (EOP)

- Microsoft Defender for Office 365 プラン 1

- Microsoft Defender for Office 365 プラン 2

アプリ ガバナンス:

GDAP トークンを使用して Microsoft Defender ポータルにアクセスするテナントで使用できる機能を次に示します。

| リソースの種類 | 現在のサポート対象 |

|---|---|

| Microsoft Defender XDR の機能 | Microsoft Defender XDR のすべての機能 (上記のドキュメントに記載されているように): インシデント、高度なハンティング、アクション センター、脅威分析、Microsoft Defender XDR への次のセキュリティ ワークロードの接続: Microsoft Defender for Endpoint、Microsoft Defender for Identity、Microsoft Defender for Cloud Apps |

| Microsoft Defender for Endpoint の機能 | 上記のドキュメントに記載されているすべての Microsoft Defender for Endpoint の機能については、以下の表の P1 / SMB SKU ごとの詳細を参照してください。 |

| Microsoft Defender for Office 365 | 上記のドキュメントに記載されている Microsoft Defender for Office 365 のすべての機能。 次の表の各ライセンスごとの詳細を参照してください: Microsoft Defender for Office 365 と Exchange Online Protection を含む Office 365 Security |

| アプリ ガバナンス | 認証は GDAP トークン (アプリ + ユーザー トークン) に対して機能し、承認ポリシーは以前と同様ユーザー ロールに従って機能します |

Microsoft Defender ポータルでサポートされている Microsoft Entra ロール:

Microsoft Defender ポータルでサポートされているロールのドキュメント

Note

すべてのロールが、すべてのセキュリティ製品に適用されるわけではありません。 特定の製品でサポートされているロールの詳細については、製品のドキュメントを参照してください。

SKU ごとの Microsoft Defender ポータルでサポートされている MDE 機能

| SKU ごとのエンドポイント機能 | Microsoft Defender for Business | Microsoft Defender for Endpoint Plan 1 | Microsoft Defender for Endpoint Plan 2 |

|---|---|---|---|

| 一元化された管理 | x | X | x |

| クライアント構成の簡素化 | x | ||

| 脅威と脆弱性の管理 | x | x | |

| 攻撃面の減少 | x | X | x |

| 次世代型保護 | x | X | x |

| エンドポイントの検出と応答 | x | x | |

| 自動調査および対応 | x | x | |

| 脅威ハンティングと 6 か月間のデータ保持 | x | ||

| 脅威の分析 | x | x | |

| Windows、MacOS、iOS、Android に対応したクロスプラットフォーム サポート | x | X | x |

| Microsoft 脅威エキスパート | x | ||

| パートナー API | x | X | x |

| Microsoft 365 Lighthouse による顧客全体のセキュリティ インシデントの表示 | x |

Power BI

Power BI ワークロードの場合、GDAP では次のタスクがサポートされています。

| リソースの種類 | 現在のサポート対象 |

|---|---|

| 管理者タスク | - "Azure 接続" を除く "Admin portal" のすべてのメニュー項目 |

スコープでサポートされている Microsoft Entra ロール:

- Fabric 管理者

- グローバル管理者

対象範囲外の Power BI プロパティ:

- 管理者以外のタスクはすべて動作が保証されるとは限りません

- 管理者ポータルの "Azure 接続"

SharePoint

SharePoint の場合、GDAP では次のタスクがサポートされています。

| リソースの種類 | 現在のサポート対象 |

|---|---|

| Homepage | カードはレンダリングされますが、データはレンダリングされない可能性があります |

| サイト管理 - アクティブなサイト | サイトの作成: チーム サイト、コミュニケーション サイト、サイト所有者の割り当て/変更、サイトの作成時に秘密度ラベルをサイトに割り当てる (Microsoft Entra ID で構成されている場合)、サイトの秘密度ラベルを変更する、サイトにプライバシー設定を割り当てる (秘密度ラベルが事前に定義されていない場合)、サイトへのメンバーの追加と削除、サイト外部共有設定の編集、サイト名の編集、サイト URL の編集、 サイト アクティビティの表示、記憶域の制限の編集、サイトの削除、サイトの組み込みビューの変更、サイトリストを CSV ファイルにエクスポートする、サイトのカスタム ビューを保存する、サイトをハブに関連付ける、サイトをハブとして登録する |

| サイト管理 - アクティブなサイト | 他のサイトの作成: ドキュメント センター、Enterprise Wiki、発行ポータル、コンテンツ センター |

| サイト管理 - 削除されたサイト | サイトの復元、サイトの完全削除 (Microsoft 365 グループに接続されたチーム サイトを除く) |

| ポリシー - 共有 | SharePoint および OneDrive for Business の外部共有ポリシーの設定、"その他の外部共有設定" の変更、ファイルとフォルダーのリンクのポリシーの設定、共有用の [その他の設定] の変更 |

| アクセス制御 | 非管理対象デバイス ポリシーの設定/変更、アイドル セッションのタイムライン ポリシーの設定/変更、ネットワークの場所ポリシーの設定/変更 (Microsoft Entra IP ポリシーとは別、先進認証ポリシーの設定/変更、OneDrive アクセスの設定/変更 |

| 設定 | SharePoint - ホーム サイト、SharePoint - 通知、SharePoint - ページ、SharePoint - サイト作成、SharePoint - サイト ストレージの制限、OneDrive - 通知、OneDrive - 保持、OneDrive - ストレージの制限、OneDrive - 同期 |

| PowerShell | 顧客テナントを GDAP 管理者として接続するには、既定の共通エンドポイントではなく、AuthenticanUrl パラメーターで (顧客テナント ID と共に) テナント認可エンドポイントを使います。たとえば、 Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize のようにします。 |

対象範囲内のロールには、次のものが含まれます。

- SharePoint 管理者

- グローバル管理者

- グローバル閲覧者

対象範囲外の SharePoint 管理センターのプロパティには、次のものが含まれます。

- すべてのクラシック管理の特性/機能/テンプレートは範囲外であり、正しく動作することは保証されません

- 注: サポートされている任意の SharePoint 管理センターの GDAP ロールの場合、パートナーは、顧客の SharePoint サイト内のファイルとフォルダーに対するファイルとアクセス許可を編集できません。 これはお客様のセキュリティ リスクであり、対処されています。

Dynamics 365 アプリ と Power Platform

Power Platform および Dynamics 365 カスタマー エンゲージメント アプリケーション (Sales、Service) の場合、GDAP では次のタスクがサポートされます。

| リソースの種類 | 現在のサポート対象 |

|---|---|

| 管理者タスク | - Power Platform 管理センターのすべてのメニュー項目 |

スコープでサポートされている Microsoft Entra ロール 次のとおりです。

- Power Platform 管理者

- 全体管理者

- ヘルプデスク管理者 (ヘルプとサポート用)

- サービス サポート管理者 (ヘルプとサポート用)

対象範囲外のプロパティ:

- https://make.powerapps.com は GDAP をサポートしていません。

Dynamics 365 Business Central

Dynamics 365 Business Central の場合、GDAP では次のタスクがサポートされています。

| リソースの種類 | 現在のサポート対象 |

|---|---|

| 管理者タスク | すべてのタスク* |

* 一部のタスクでは、Dynamics 365 Business Central 環境内の管理者ユーザーに割り当てられたアクセス許可が必要です。 入手可能なドキュメントを参照してください。

スコープでサポートされている Microsoft Entra ロール 次のとおりです。

- Dynamics 365 管理者

- 全体管理者

- ヘルプ デスク管理者

対象範囲外のプロパティ:

- なし

Dynamics Lifecycle Services

Dynamics Lifecycle Services の場合、GDAP では次のタスクがサポートされています。

| リソースの種類 | 現在のサポート対象 |

|---|---|

| 管理者タスク | すべてのタスク |

スコープでサポートされている Microsoft Entra ロール 次のとおりです。

- Dynamics 365 管理者

- 全体管理者

対象範囲外のプロパティ:

- なし

Intune (エンドポイント マネージャー)

スコープでサポートされている Microsoft Entra ロール:

- Intune 管理者

- グローバル管理者

- グローバル閲覧者

- レポート閲覧者

- セキュリティ閲覧者

- コンプライアンス管理者

- セキュリティ管理者

上記のロールのアクセス レベルの詳細については、Intune RBAC ドキュメントを参照してください。

Intune のサポートには、Microsoft Tunnel のサーバーを登録するとき、または Intune 用のコネクタを構成またはインストールする場合の GDAP の使用は含まれません。 Intune コネクタの例としては、 Intune Connector for Active Directory、 Mobile 脅威防御コネクタ、 Microsoft Defender for Endpoint コネクタなどがあります。

既知の問題: Office アプリでポリシーにアクセスしているパートナーには、"'OfficeSettingsContainer' のデータを取得できませんでした" と表示されます。 guid を使用して、この問題を Microsoft に報告してください。

Azure portal

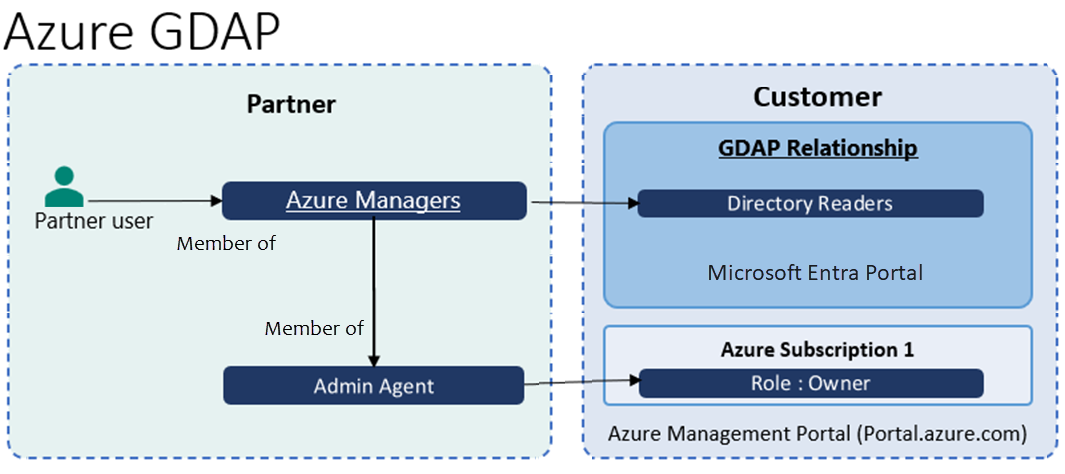

スコープ内の Microsoft Entra ロール:

- Azure サブスクリプションに所有者としてアクセスするための Directory Readers (最小特権ロール) などの Microsoft Entra ロール

GDAP ロールに関するガイダンス:

- パートナーと顧客は、リセラー リレーションシップを持っている必要があります。

- 推奨されるベスト プラクティスとして、パートナーは、Azure を管理するためのセキュリティ グループ ("Azure マネージャー" など) を作成し、顧客ごとのアクセス パーティション分割のために管理エージェントの下に入れ子にする必要があります。

- パートナーが顧客のために Azure プランを購入すると、Azure サブスクリプションがプロビジョニングされ、管理エージェント グループに Azure RBAC が所有者として Azure サブスクリプションに割り当てられます。

- Azure Managers セキュリティ グループは管理エージェント グループのメンバーであるため、Azure Managers のメンバーであるユーザーは Azure サブスクリプションの RBAC 所有者になります。

- お客様の所有者として Azure サブスクリプションにアクセスするには、 Directory Readers (最小特権ロール) などの Microsoft Entra ロールを Azure Managers セキュリティ グループに割り当てる必要があります

代替の Azure GDAP ガイダンス (Admin Agent を使用しない)

前提条件:

- パートナーと顧客には、 Reseller 関係があります。

- パートナーは、Azure を管理するためのセキュリティ グループを作成し、お客様ごとの HelpDeskAgents グループの下に入れ子にしました。これは推奨されるベスト プラクティスです。

- パートナーは顧客の Azure プランを購入しましたが、Azure サブスクリプションがプロビジョニングされ、パートナーは Azure サブスクリプションに対して管理者エージェント グループ Azure RBAC owner として割り当てられましたが、 Helpdesk Agents に対して RBAC ロールの割り当ては行われません。

パートナー管理者の手順:

サブスクリプションのパートナー管理者は、PowerShell を使用して次のスクリプトを実行して、Azure サブスクリプションにヘルプデスク FPO を作成します。

パートナー テナントに接続して、HelpDeskAgents グループの

object IDを取得します。Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgents顧客に次のものがあることを確認します。

- 所有者またはユーザー アクセス管理者のロール

- サブスクリプション レベルでロールの割り当てを作成するためのアクセス許可

顧客の手順:

このプロセスを完了するには、お客様が PowerShell または Azure CLI を使用して次の手順を実行する必要があります。

PowerShell を使用している場合、お客様は

Az.Resourcesモジュールを更新する必要があります。Update-Module Az.ResourcesCSP サブスクリプションが存在するテナントに接続します。

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>サブスクリプションに接続します。

Note

これは、ユーザーがテナント内の複数のサブスクリプションに対するロールの割り当てアクセス許可を持っている場合 "のみ" に該当します。

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>ロールの割り当てを作成します。

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

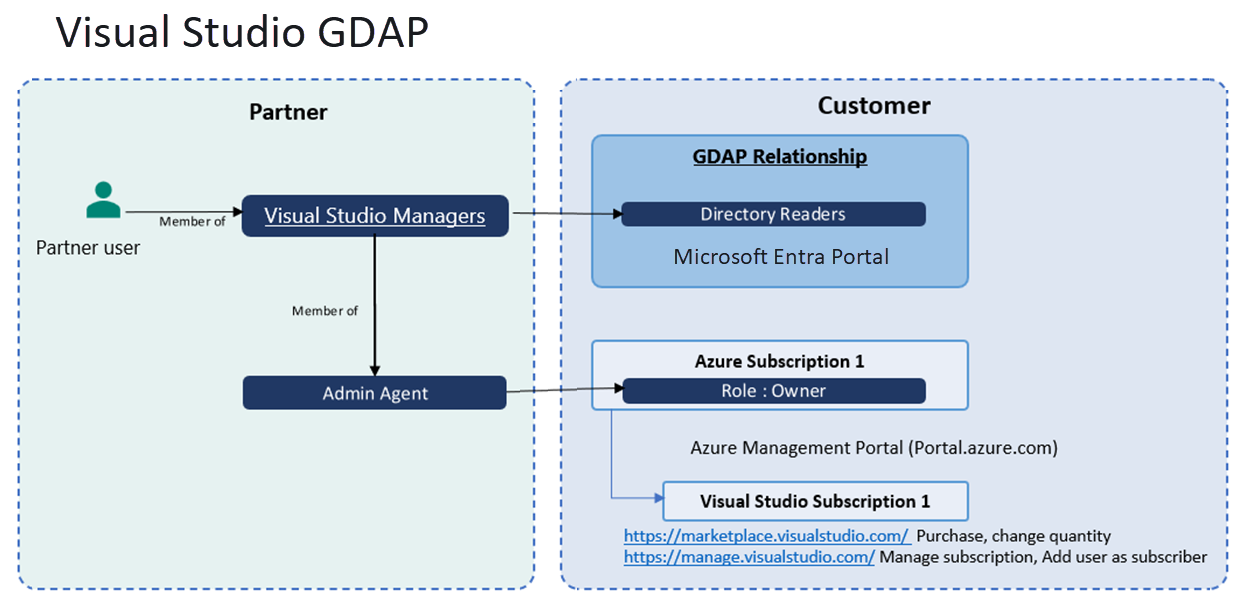

Visual Studio

スコープ内の Microsoft Entra ロール:

- Azure サブスクリプションに所有者としてアクセスするための Directory Readers (最小特権ロール) などの Microsoft Entra ロール

GDAP ロールに関するパートナー向けガイダンス:

- 前提条件:

- パートナーと顧客は、リセラー リレーションシップを持っている必要があります。

- パートナーは、顧客の Azure サブスクリプションを購入する必要があります

- パートナーは、推奨されるベスト プラクティスとして、Visual Studio サブスクリプションの購入と管理のためにセキュリティ グループ (例: Visual Studio マネージャー) を作成し、顧客ごとのアクセス パーティション分割のために管理エージェントの下に入れ子にする必要があります。

- Visual Studio を購入および管理するための GDAP ロールは、Azure GDAP と同じです。

- Visual Studio マネージャー セキュリティ グループには、Azure サブスクリプションに所有者としてアクセスするための microsoft Entra ロール ( Directory 閲覧者 (最小特権ロール) など) を割り当てる必要があります

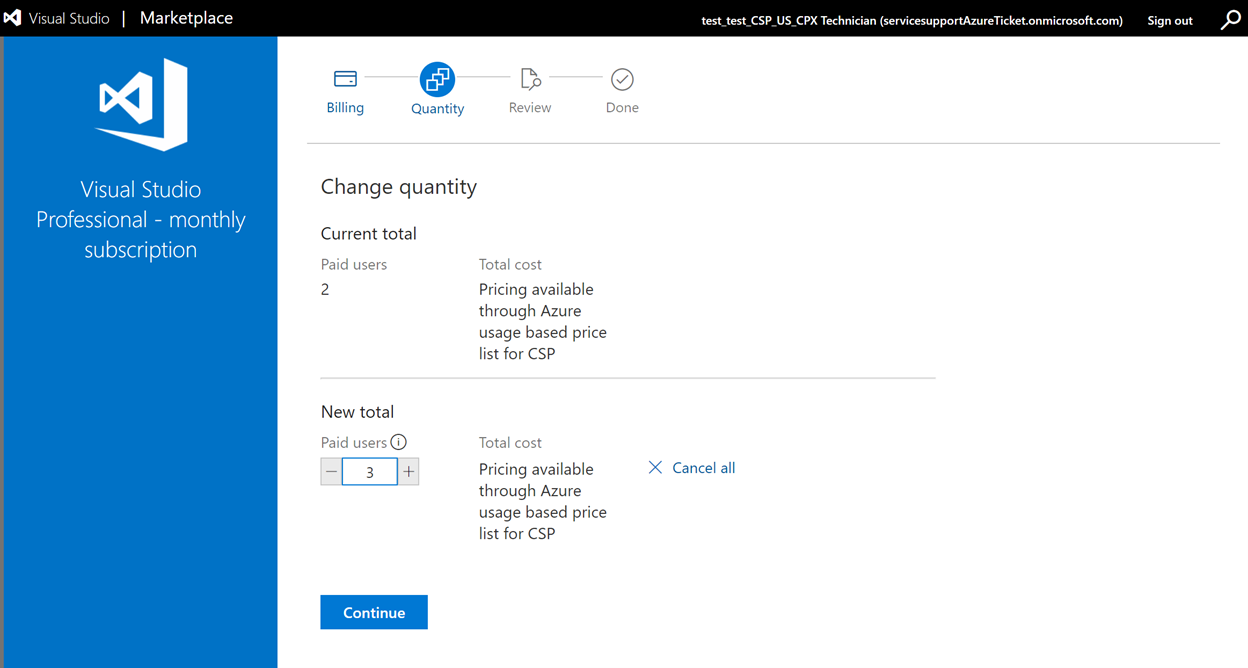

- Visual Studio マネージャーの一部であるユーザーはセキュリティ グループは Marketplace で purchase Visual Studio サブスクリプションを https://marketplace.visualstudio.comできるようになります (管理エージェントの入れ子になったメンバーが Azure サブスクリプションにアクセスできるため)

- Visual Studio マネージャー セキュリティ グループに所属するユーザーは、Visual Studio サブスクリプションの数量を変更できます。

- Visual Studio マネージャー セキュリティ グループに属するユーザーは、(数量をゼロに変更することで) Visual Studio サブスクリプションをキャンセルすることができます

- Visual Studio マネージャー セキュリティ グループに属するユーザーは、サブスクライバーを追加して Visual Studio サブスクリプションを管理できます (たとえば、顧客ディレクトリを参照して、サブスクライバーとして Visual Studio ロールの割り当てを追加するなど)

範囲外の Visual Studio プロパティ

- なし

GDAP サービス管理ページに DAP AOBO リンクが表示されないのはなぜですか?

| DAP AOBO のリンク | GDAP サービス管理ページに表示されない理由 |

|---|---|

| Microsoft 365 Planner https://portal.office.com/ |

これは、既に存在する Microsoft 365 AOBO リンクの複製です。 |

| Sway https://portal.office.com/ |

これは、既に存在する Microsoft 365 AOBO リンクの複製です。 |

| Windows 10 https://portal.office.com/ |

これは、既に存在する Microsoft 365 AOBO リンクの複製です。 |

| Cloud App Security https://portal.cloudappsecurity.com/ |

Microsoft Defender for Cloud Apps は廃止されます。 このポータルは、GDAP をサポートする Microsoft Defender XDR にマージされます。 |

| Azure IoT Central https://apps.azureiotcentral.com/ |

現在サポートされていません。 GDAP の対象外です。 |

| Windows Defender Advanced Threat Protection https://securitycenter.windows.com |

Windows Defender Advanced Threat Protection は廃止されます。 パートナーは、GDAP をサポートする Microsoft Defender XDR に移行することをお勧めします。 |