AipDiscover

Azure Information Protectionは、組織が機密データの分類とラベル付けを行い、そのデータへのアクセス方法と共有方法を制御するためのポリシーを適用できるサービスです。

AipDiscover は、Office 365統合監査ログに記録されるイベントの一種です。 これは、Azure Information Protection (AIP) で保護されたファイルを検出またはアクセスしようとする試みを表します。 AIPDiscover イベントが検出として操作を示すシナリオでは、ユーザーまたは情報保護スキャナーによって表示されているオンプレミスのファイル共有、SharePoint サーバー内にファイルが一覧表示され、ファイルの状態が保存されていることを意味します。 AIPDiscover イベントが操作をアクセスとして表示するシナリオでは、ファイルが開かれていることを意味し、イベントが記録されたときにユーザーが使用しています。

AIPDiscover イベントは、azure にアクセスしているユーザー、デバイス、場所Information Protection、organization内のラベル付き情報を示すので便利です。

Office 365統合監査ログにアクセスする

監査ログには、次の方法でアクセスできます。

- Microsoft Purview コンプライアンス ポータルの監査ログ検索ツール。

- Exchange Online PowerShell の Search-UnifiedAuditLog コマンドレット。

- Office 365 マネージメント アクティビティ API。

監査イベント内のデータ フィールドの説明を表示するには、「AipDiscover イベントの属性」を参照してください。

監査ログ検索ツール

- Microsoft Purview コンプライアンス ポータルに移動し、サインインします。

- コンプライアンス ポータルの左側のウィンドウで、[監査] を選択 します。

注:

左側のウィンドウに [監査] が表示されない場合は、アクセス許可の詳細については、「Microsoft Defender for Office 365のロールと役割グループ」と「Microsoft Purview コンプライアンス」を参照してください。

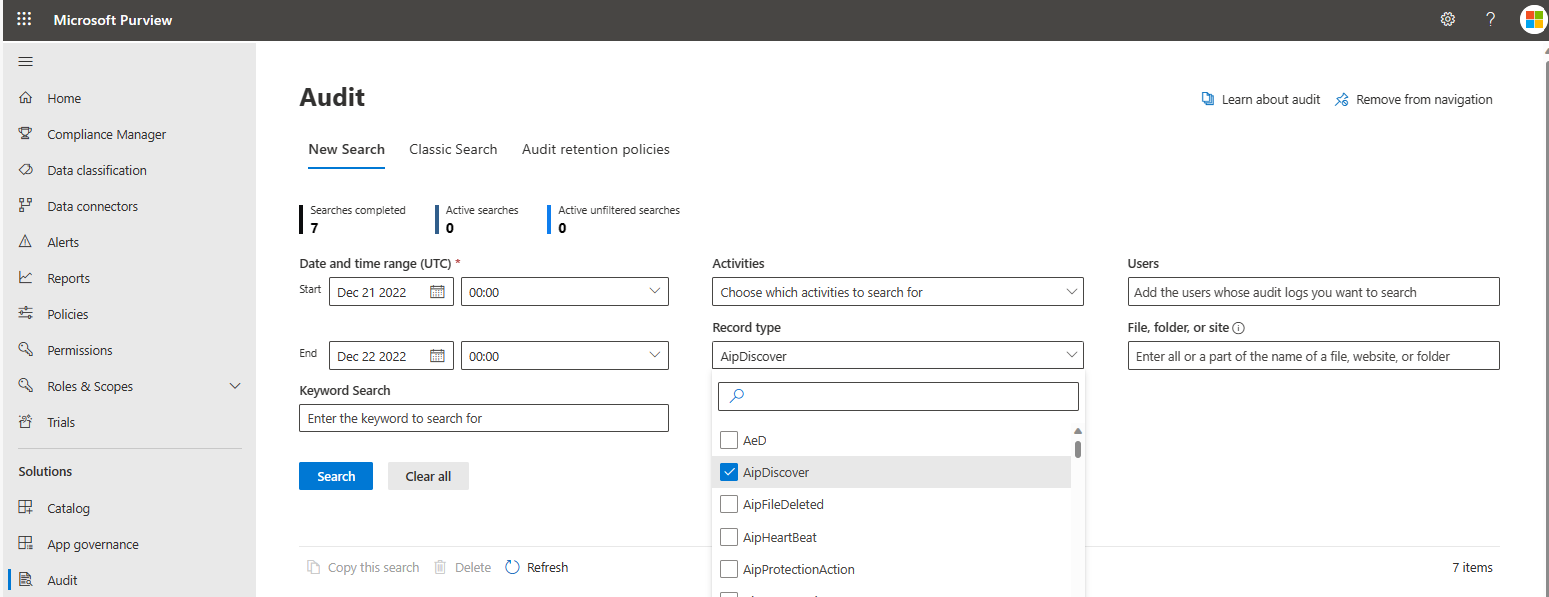

- [ 新しい検索 ] タブで、[レコードの種類] を [AipDiscover ] に設定し、他のパラメーターを構成します。

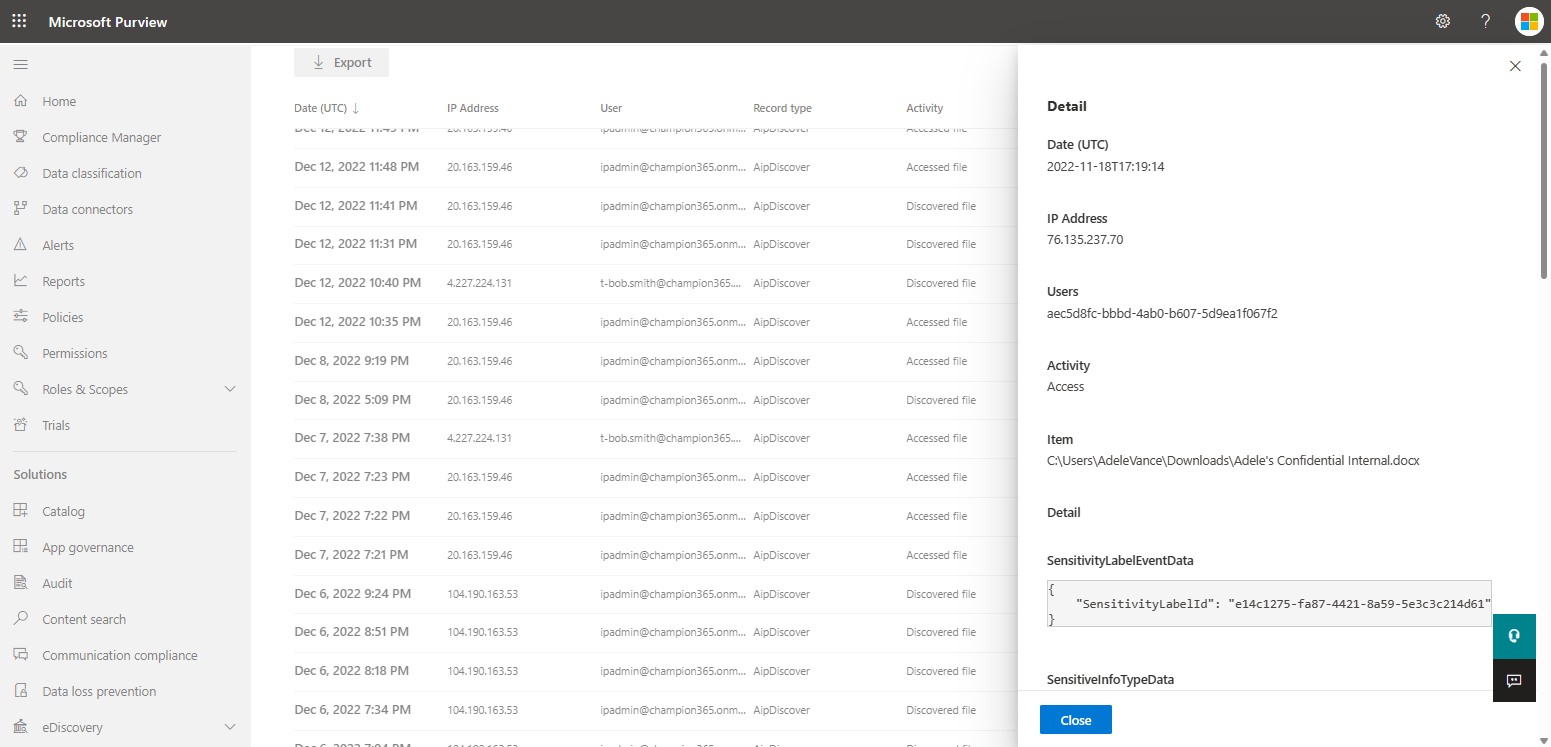

- [ 検索 ] をクリックして、条件を使用して検索を実行します。 結果ウィンドウで、イベントを選択して結果を表示します。 検出操作とアクセス操作の両方を表示できます。

Microsoft Purview コンプライアンス ポータルでの監査ログの表示の詳細については、「監査ログ アクティビティ」を参照してください。

PowerShell で統合監査ログを検索する

PowerShell を使用して統合監査ログにアクセスするには、まず、次の手順を実行して、Exchange Online PowerShell セッションに接続します。

リモート PowerShell セッションを確立する

これにより、Exchange Onlineとのリモート PowerShell セッションが確立されます。 接続が確立されたら、Exchange Online コマンドレットを実行して、Exchange Online環境を管理できます。

PowerShell ウィンドウを開き、Install-Module -Name ExchangeOnlineManagement コマンドを実行して、Exchange Online管理モジュールをインストールします。 このモジュールでは、Exchange Onlineの管理に使用できるコマンドレットを提供します。

- Connect-IPPSSession は、Exchange Online PowerShell セッションへのリモート接続を作成するために使用される PowerShell コマンドレットです。

- ExchangeOnlineManagement Import-Module は、Exchange Online管理モジュールを現在の PowerShell セッションにインポートするために使用される PowerShell コマンドレットです。

# Import the PSSSession and Exchange Online cmdlets

Connect-IPPSSession

Import-Module ExchangeOnlineManagement

特定のユーザーと接続する

コマンドを実行して、特定のユーザーにExchange Online資格情報の入力を求めます。

$UserCredential = Get-Credential

指定された資格情報を使用してExchange Onlineに接続するコマンド。

Connect-ExchangeOnline -Credential $UserCredential -ShowProgress $true

現在のセッションで資格情報を使用して接続する

現在のセッションの資格情報を使用してExchange Onlineに接続します。

Connect-ExchangeOnline

Search-UnifiedAuditLog コマンドレット

Search-UnifiedAuditLog コマンドレットは、Office 365統合監査ログの検索に使用できる PowerShell コマンドです。 統合監査ログは、イベントの追跡に使用できるOffice 365のユーザーと管理者のアクティビティの記録です。 このコマンドレットの使用に関するベスト プラクティスについては、「 Search-UnifiedAuditLog を使用するためのベスト プラクティス」を参照してください。

PowerShell を使用して統合監査ログから AipDiscover イベントを抽出するには、次のコマンドを使用します。 これにより、指定した日付範囲の統合監査ログが検索され、レコードの種類が "AipDiscover" のイベントが返されます。 結果は、指定したパスの CSV ファイルにエクスポートされます。

Search-UnifiedAuditLog -RecordType AipDiscover -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date) | Export-Csv -Path <output file>

次のコマンドを使用して、検出イベント (オンプレミスのファイル共有、SharePoint サーバーなどを表示してユーザーまたは情報保護スキャナーによってファイルが検出されるシナリオ) を具体的に検索します。PowerShell コマンドレットの結果の例も次に示します。

Search-UnifiedAuditLog -Operations Discover -RecordType AipDiscover -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

PowerShell からの AipDiscover イベントの例を次に示します。検出操作です。

RecordType : AipDiscover

CreationDate : 12/6/2022 8:51:58 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : Discover

AuditData :

{

"SensitivityLabelEventData":{},

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionType":"Custom",

"IsProtected":true,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Explorer Extension",

"ProcessName":"MSIP.App",

"Platform":1,

"DeviceName":"WinDev2210Eval",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Rest",

"ObjectId":"C:\\Users\\User\\OneDrive - champion365\\Cascade Car Schematics.docx",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"104.190.163.53",

"Id":"e15273c7-f07e-41ec-bac1-5da8739623a5",

"RecordType":93,

"CreationTime":"2022-12-06T20:51:58",

"Operation":"Discover",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : -1

ResultCount : 0

Identity : e15273c7-f07e-41ec-bac1-5da8739623a5

IsValid : True

ObjectState : Unchanged

次のコマンドを使用して、ユーザーがファイルを開いて使用中のシナリオであるアクセス イベントを具体的に検索します。 PowerShell コマンドレットの結果の例も次に示します。

Search-UnifiedAuditLog -Operations Access -RecordType AipDiscover -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

PowerShell からの AipDiscover イベントの例である Access 操作を次に示します。

RecordType : AipDiscover

CreationDate : 11/6/2022 10:56:26 PM

UserIds : AdeleV@champion365.onmicrosoft.com

Operations : Access

AuditData :

{

"SensitivityLabelEventData":{

"SensitivityLabelId":"e14c1275-fa87-4421-8a59-5e3c3c214d61"

},

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionType":"Template",

"TemplateId":"2f0f4096-5629-405c-b2a1-8611053b0ed0",

"IsProtected":true,

"ProtectionOwner":"tony@smith.net"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Word Add-In",

"ProcessName":"WINWORD",

"Platform":1,

"DeviceName":"chmp365-avance",

"Location":"On-premises file shares",

"ProductVersion":"2.13.49.0"

},

"Data State":"Use",

"ObjectId":"C:\\Users\\AdeleVance\\Downloads\\dest.docx",

"UserId":"AdeleV@champion365.onmicrosoft.com",

"ClientIP":"76.135.237.70",

"Id":"f8317892-3dc0-455d-9edd-8d6615addf41",

"RecordType":93,

"CreationTime":"2022-11-06T22:56:26",

"Operation":"Access",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"aec5d8fc-bbbd-4ab0-b607-5d9ea1f067f2",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : 18

ResultCount : 18

Identity : f8317892-3dc0-455d-9edd-8d6615addf41

IsValid : True

ObjectState : Unchanged

注:

これは、Search-UnifiedAuditLog コマンドレットを使用する方法のほんの一例です。 コマンドを調整し、特定の要件に基づいて追加のパラメーターを指定する必要がある場合があります。 統合監査ログに PowerShell を使用する方法の詳細については、「統合監査 ログの検索」を参照してください。

Office 365 マネージメント アクティビティ API

Office 365 Management API エンドポイントに対してクエリを実行できるようにするには、適切なアクセス許可を使用してアプリケーションを構成する必要があります。 詳細なガイドについては、「Office 365管理 API の概要」を参照してください。

REST API からの AipDiscover イベントの例を次に示します。

TenantId : bd285ff7-1a38-4306-adaf-a367669731c3

SourceSystem : RestAPI

TimeGenerated [UTC] : 2022-12-21T17:18:20Z

EventCreationTime [UTC] : 2022-12-21T17:18:20Z

Id : b8ef4925-3bae-4982-8279-651d4e67b1ea

Operation : Discover

OrganizationId : ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c

RecordType : 93

UserType : 0

Version : 1

Workload : Aip

UserId : mipscanner@kazdemos.org

UserKey : 2231a98d-8749-4808-b461-1acaa5b628ac

Scope : 1

ClientIP : 52.159.112.221

Common_ApplicationId : c00e9d32-3c8d-4a7d-832b-029040e7db99

Common_ApplicationName : Microsoft Azure Information Protection Explorer Extension

Common_ProcessName : MSIP.App

Common_Platform : 1

Common_DeviceName : AIPSCANNER1.mscompliance.click

Common_ProductVersion : 2.14.90.0

ObjectId : C:\Users\svc.aipscanner\AppData\Local\Microsoft\MSIP\Scanner\Reports\Reports2022-12-12_23_13_06.zip

SensitiveInfoTypeData : []

ProtectionEventData_IsProtected : false

Common_Location : On-premises file shares

DataState : Rest

Type : AuditGeneral

AipDiscover イベントの属性

| イベント | 型 | 説明 |

|---|---|---|

| ApplicationId | GUID | 操作を実行するアプリケーションの ID。 |

| ApplicationName | String | 操作を実行しているアプリケーションのフレンドリ名。 (Outlook、OWA、Word、Excel、PowerPoint など) |

| ClientIP | IPv4/IPv6 | アクティビティがログに記録されたときに使用されたデバイスの IP アドレス。 一部のサービスでは、このプロパティに表示される値は、ユーザーに代わってサービスを呼び出す信頼できるアプリケーション (Office on the web アプリなど) の IP アドレスであり、アクティビティを実行したユーザーが使用するデバイスの IP アドレスではない場合があります。 |

| CreationTime | 日付/時刻 | ユーザーがアクティビティを実行した、世界協定時刻 (UTC) での日時。 |

| DataState | 文字列 | Rest = イベントがログに 記録されたときにファイルが開かなかった Use = File は、イベントがログに記録されたときに使用中でした。 |

| DeviceName | String | アクティビティが発生したデバイス。 |

| Id | GUID | 監査レコードの一意識別子。 |

| IsProtected | Boolean | データが暗号化で保護されているかどうかを示します。 |

| Location | String | ユーザーのデバイス (オンプレミスのファイル共有) に関するドキュメントの場所。 |

| ObjectId | 文字列 | ユーザーがアクセスするファイルの完全パス (URL)。 |

| 操作 | String | 監査ログの操作の種類。

Discover = ユーザーまたは情報保護スキャナー によって保存中に表示されたファイル Access = イベントが記録されたときにファイルが開き、ユーザーによって使用中でした。 |

| OrganizationId | GUID | 組織の Office 365 テナントの GUID。 この値は Office 365 サービスに関係なく、組織では常に同じ値になります。 |

| プラットフォーム | 倍精度浮動小数点数 | アクティビティが発生したプラットフォーム。

0 = 不明 1 = Windows 2 = MacOS 3 = iOS 4 = Android 5 = Web ブラウザー |

| ProcessName | String | 関連するプロセス名 (Outlook、MSIP.App、WinWord など) |

| ProductVersion | String | AIP クライアントのバージョン。 |

| ProtectionOwner | String | UPN 形式の Rights Management 所有者。 |

| ProtectionType | String | データに使用された保護の種類。 テンプレートは、保護が管理者によって事前に定義されたことを意味します。カスタムとは、ユーザーが保護を定義したということです。 |

| RecordType | 倍精度浮動小数点数 | レコードによって示される操作の種類。 93 は AipDiscover レコードを表します。 |

| 範囲 | 倍精度浮動小数点数 | 0 は、ホストされている O365 サービスによってイベントが作成されたことを表します。 1 は、イベントがオンプレミス サーバーによって作成されたことを表します。 |

| SensitiveInfoTypeData | String | データ内で検出された機密情報の種類。 |

| SensitivityLabelId | GUID | 現在の MIP 秘密度ラベル GUID。 cmdlt Get-Label を使用して、GUID の完全な値を取得します。 |

| TemplateId | GUID | 保護に使用されるテンプレートの ID。 ProtectionType = Template の場合、TemplateId には GUID が設定されます。 ProtectionType = Custom の場合、TemplateId は空白になります。 Get-AipServiceTemplate コマンドレットは、Azure Information Protectionから既存または選択されているすべての保護テンプレートを取得します。 |

| UserId | String | レコードがログに記録されたアクションを実行したユーザーのユーザー プリンシパル名 (UPN)。 |

| UserKey | GUID | UserId プロパティで識別されるユーザーの別の ID。 このプロパティには、SharePoint、OneDrive for Business、および Exchange のユーザーにより実行されたイベントの Passport 固有 ID (PUID) が格納されます。 |

| UserType | 倍精度浮動小数点数 | 操作を実行したユーザーの種類。

0 = 標準 1 = 予約済み 2 = 管理 3 = DcAdmin 4 = システム 5 = アプリケーション 6 = ServicePrincipal 7 = CustomPolicy 8 = SystemPolicy |